汽车网络安全--ISO\SAE 21434解析(一)

目录

2015年美国黑帽大会,知名网络安全专家Charlie Miller和Chris Valasek详细描述了他们是如何在有限距离下通过WiFI入侵到Jeep大切诺基的中控系统,从此关于汽车网络安全的讨论拉开了序幕。

2016 年,ISO 道路车辆技术委员会与 SAE 联合成立 SC32/WG11 Cybersecurity 网络安全工作组,基于 J3061 参考 V 字模型开发流程,提出从风险评估管理、产品开发、运行/ 维护、流程审核等四方面来保障汽车网络安全工作开展。

2021年8月 ,ISO正式发布了汽车信息安全领域首个国际标准ISO/SAE 21434《Road vehicles—Cybersecurity engineering》。

目前,国内汽车行业对于汽车网络安全的概念、文化属性和实施必要性还处于萌芽阶段,主要原因在于传统零部件在设计研发阶段基本没有考虑这方面的内容,要改就得大改,产品迭代风险和人员储备风险是一个比较大的考虑,但是随着信息通信技术在智能汽车扮演的角色越来越重,网络安全是怎么也绕不开的一个重要话题。

那么我们就借鉴ISO/SAE 21434,看看它是如何指导工程师展开网络安全工作。

1.标准总览

我理解,ISO/SAE 21434其实是参照了ISO26262的成功经验,所以文档在结构方面还是有所类似,只是21434面向Security,26262面向Safety。

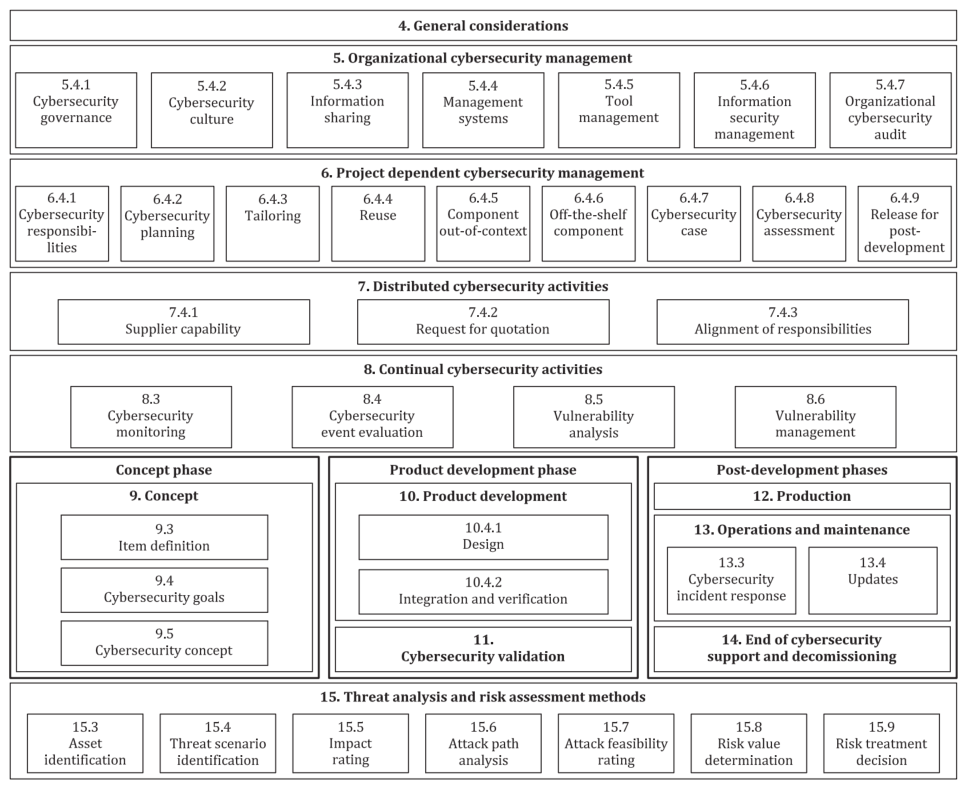

ISO21434的具体框架如下:

这张图应该很多人都见过,缺少Part 1- 3,分别对应Scope、规范引用(ISO 26262-3)和术语。

从Part5开始每个大框里都有很多字,这里简单描述一下我个人的理解:

| Part 5 | 描述一个组织如何建立起网络安全文化、流程、管理方法等 |

| Part 6 | 描述针对特定项目如何开展网络安全活动和管理 |

| Part 7 | 描述网络安全活动中OEM、Tier1\2 之间的交互、依赖关系和责任 |

| Part 8 | 描述项目中可以在生命周期任何阶段执行的网络安全活动,比如说收集网络安全行管信息、鉴别分析危害事件等 |

| Part 9 | 描述产品概念阶段所需要完成的目标:定义item、运行环境、明确网络安全目标和网络安全权责、明确网络安全需求等 |

| Part 10? | 描述在产品开发阶段需完成的目标:细化并验证网络安全需求和架构设计;识别设计中的漏洞并进行相应危害处理;证明产品或者产品组件是符合网络安全规范 |

| Part 11 | 描述在网络安全验证阶段需要完成的目标:确认item是否满足网络安全目标、剩余风险是否可接收等 |

| Part 12 | 描述在生产阶段需要完成的目标,防止在生产过程中引入漏洞 |

| Part 13? | 描述在运营和售后阶段需完成的目标:处理网络安全事故、保证Item更新升级的网络安全 |

| Part 14? | 描述零部件或者整车在报废时的要求:必须要可信环境下进行处理 |

| Part 15 | 描述了危害分析和风险评估的方法论 |

?可以看到,ISO/SAE 21434描述了一个项目在全生命周期里对于网络安全的目标或者要求,从开开始的法律法规要求、公司网络安全文化形成,到公司间交互的网络安全权责划分,再落实到具体项目、对应Item的网络安全目标,对产品开发、量产、售后、报废不同阶段提出了相应的网络安全目标,可以说,只有一个件沾上了网络安全,那么网络安全就会一直陪着它从萌芽到死亡。

上面说了这么多内容,其实对于传统汽车出身的工程师来说,最关键的还是在于Part15,掌握如何从Security的角度对一个系统进行分析,当然,如果之前就有功能安全的的基础,掌握这个内容还是手拿把攥。

那么我就借标准附录里?H中展示的车灯系统为例,来看看解析下危害分析方法论。

2.示例分析

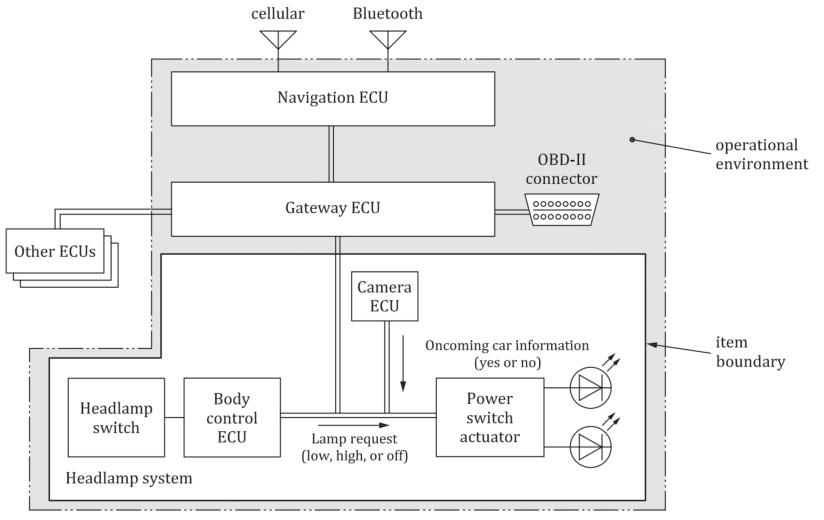

在ISO/SAE 21434 附录H中,以车灯系统为例展示了TARA的使用方法。整个系统如下:

?该系统功能有:夜间照明、根据驾驶员操作切换远近光灯、夜间会车警示等。从上图我们可以看到,车灯开关信号由车身控制器进行处理,然后通过CAN总线发送灯光请求给执行器;从信息安全角度,一旦车身控制器或者网关被劫持,在夜间突然关闭车灯,或者会车突然开远光灯,有很大几率造成人车安全事故。因此有必要从security角度来分析整个系统。

在分析之前,首先描述下该系统的组成。

车灯系统由车灯开关(输入)、BCM、车灯切换执行机构以及前置摄像头(探测来车)组成,其中BCM和前置摄像头、车灯切换执行机构通过CAN总线连接,此为系统内部构造,那么该系统对外仅与网关通过CAN总线相连;网关最为整车通信的中转站,与其他ECU、导航系统、OBD都通过CAN或者以太网总线连接,因此我们很容易想到黑客的中远程攻击途径有蓝牙、蜂窝数据,近程物理上可以通过OBD口进行攻击。

那么接下来,我们就从风险评估开始,开启我们的TARA分析之旅。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!