记一次内存取证

2023-12-18 16:18:14

第一问请提交内存中恶意进程的名称

先查看内存文件的系统

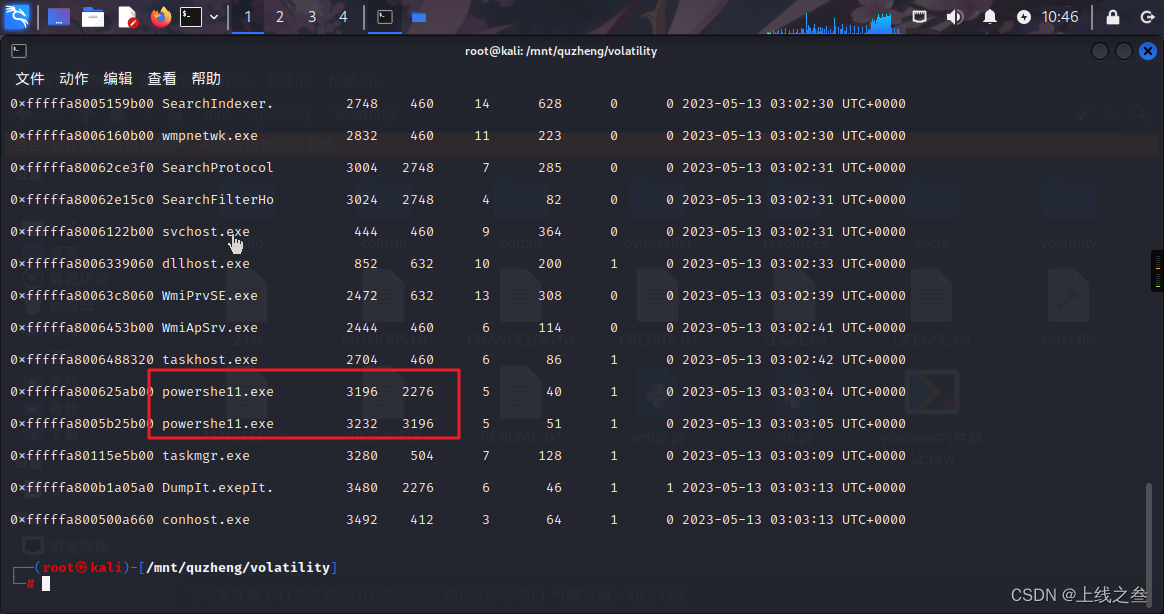

直接pslist查看

这个进程的仔细看,发现是proshe11,不是proshell,花园她的子进程就等于另一个父进程,都是嫌疑,别的没有啥,就它了

还有看到他父进程大于子进程的也是有嫌疑

powershe11.exe

第二问请提交恶意进程写?的?件名称(不含路径)

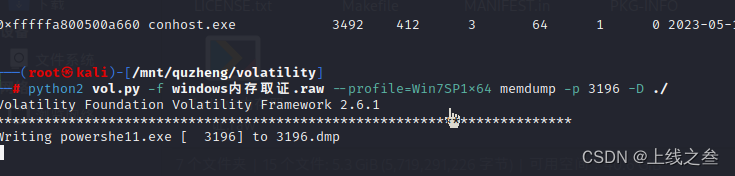

把恶意进程导出来查看

strings分析导入1.txt文件里面

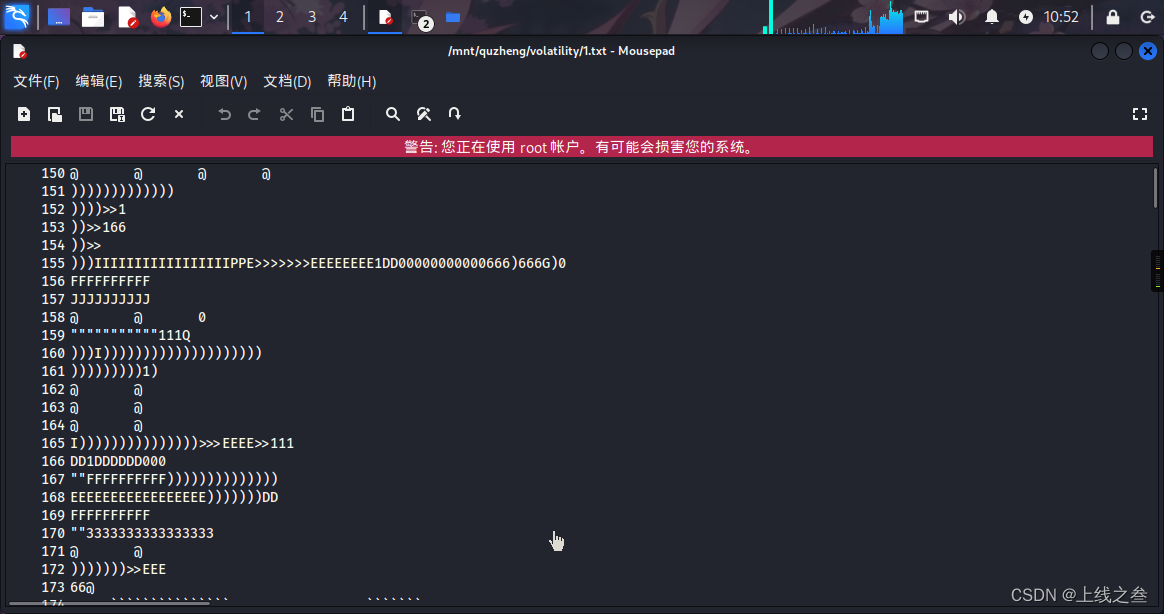

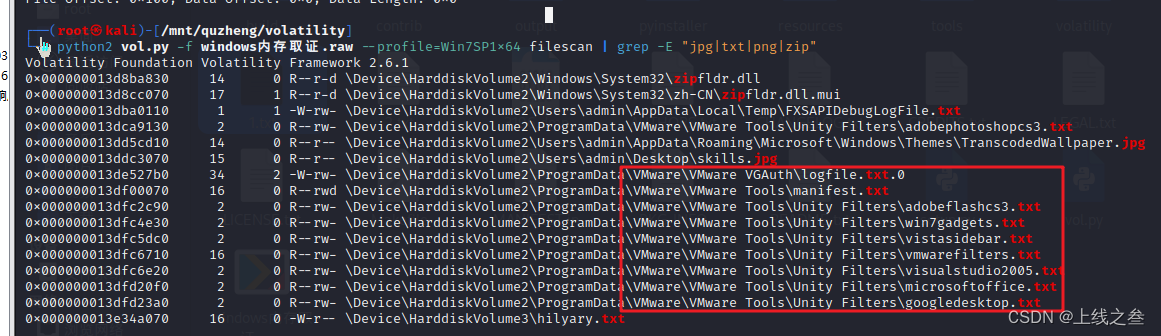

太多了,我分析个狗屎,既然是写入文件,就看一下桌面文件,看一下常规的对象txt,jpg等等

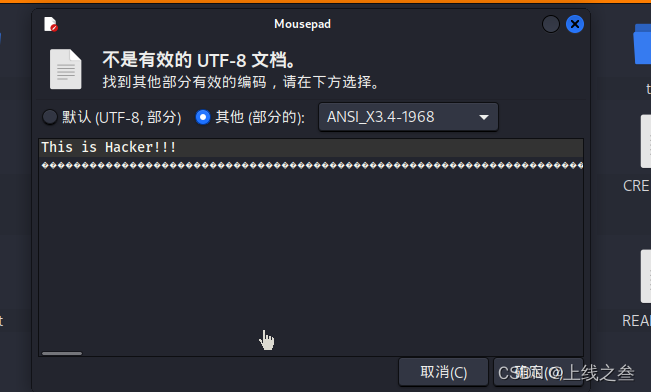

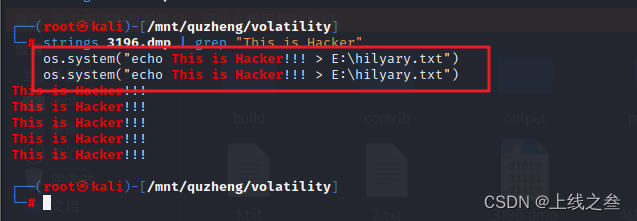

框内都是vm虚拟机的,不用看,先看一下txt文件最可能被写入东西,到导出来查看

里面有内容,如果是被写入的话,在进程里面肯定也有写入内容的演示,复制下来在恶意进程里面搜索一下

果然有写入的,

hilyary.txt

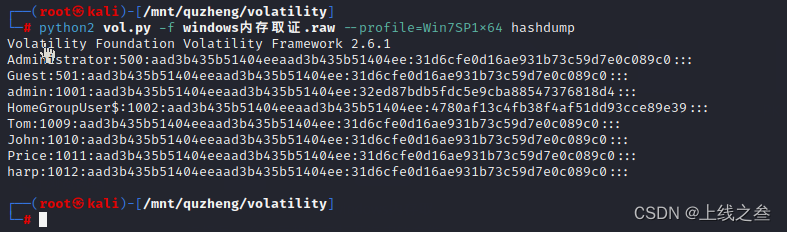

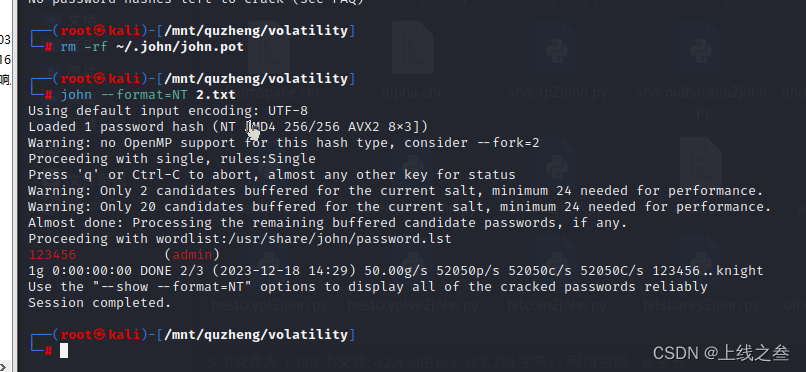

第三问请提交admin账户的登录密码

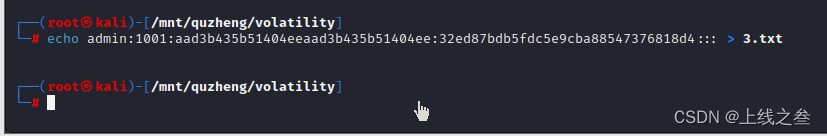

看hash值,然后复制下来admin的那一段,拿去john爆破出来密码

先写入到一个txt文件

可是爆破她。

因为之前做题的时候已经爆破过一次了,所以要先删除john的缓存,不然在爆破就不显示密码

rm -rf ~/.john/john.pot????????

成功爆出密码123456

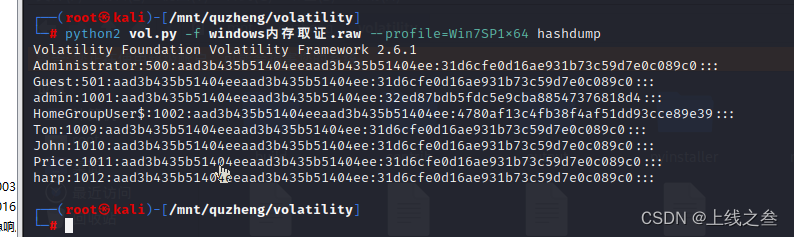

4.请提交攻击者创建的账户名称

这是全部的用户,带有$的是隐藏以后,攻击者都行把用户隐藏,所以他的可能性挺大,但是他是一个家庭用户,不是黑客创建的。

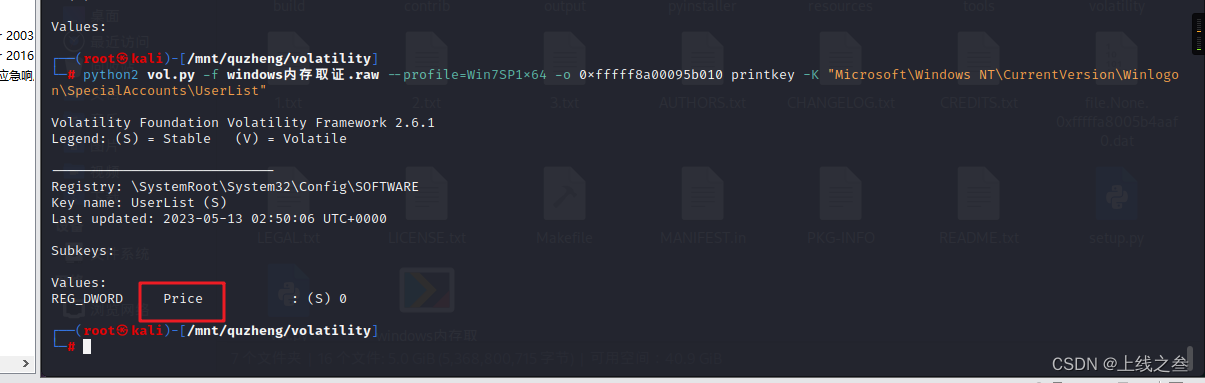

之后黑客肯定不行想自己的用户在登录的时候被看到,所以就要看注册表,找登录时候不显示的用户

根据提示一步一步查看注册表,找到隐藏用户的地方

找到了

Price

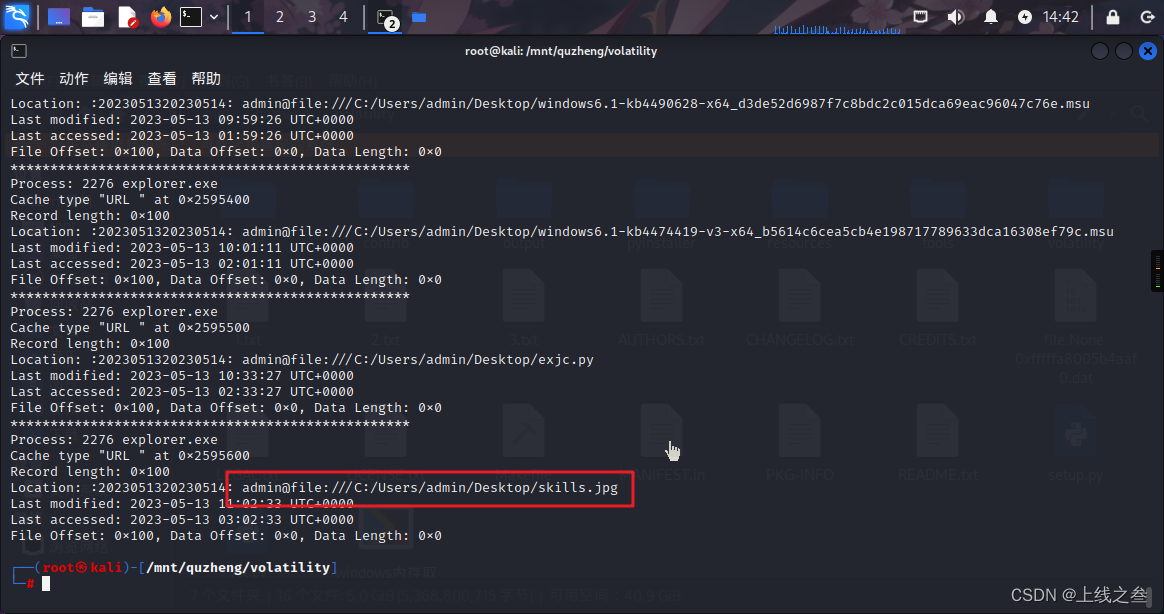

5.请提交在桌?某?件中隐藏的flag信息,格式:flag{...}

这种可能性比较的大的分析就是看浏览器记录或者历史命令

看看桌面上也没有,把它导出来看看

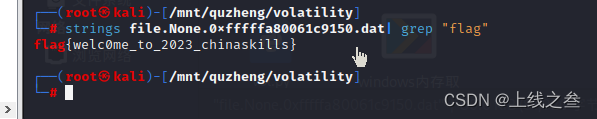

然后strings分析配合grep查询

flag{welc0me_to_2023_chinaskills}

?

fa

cai

文章来源:https://blog.csdn.net/san3144393495/article/details/135057075

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!