Linux操作系统(UMASK+SUID+SGID+STICK)

2023-12-21 15:58:24

UMASK反掩码

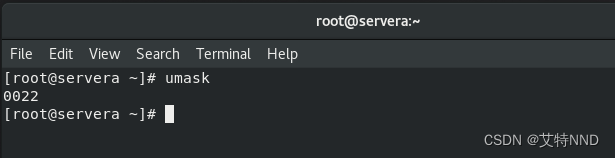

如何查看反掩码:直接在终端窗口运行 umask

root用户反掩码:0022

普通用户反掩码:0002

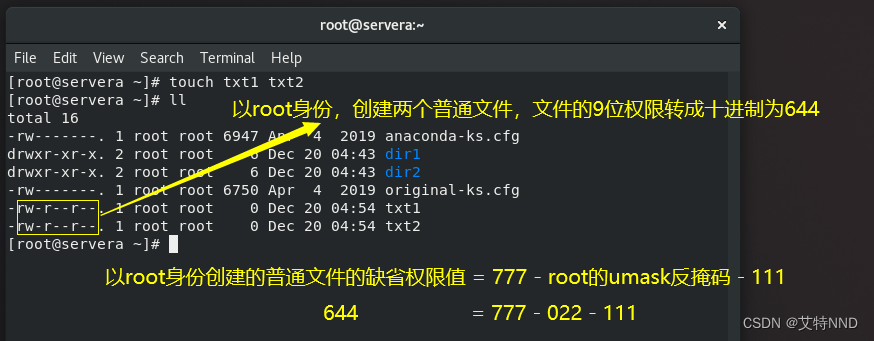

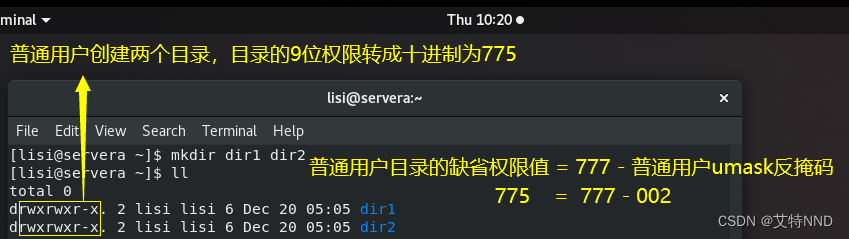

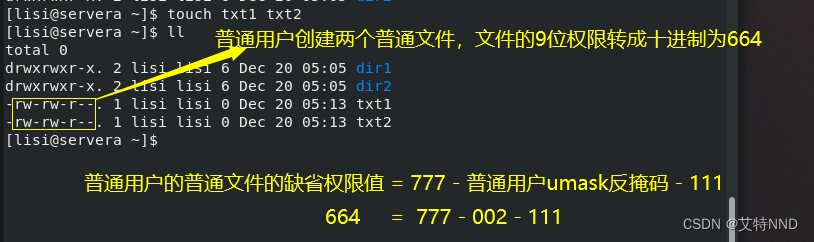

UMASK的作用:确定目录,文件的缺省权限值

以root身份创建目录,观察目录的9位权限值

以root身份创建普通文件,观察文件的9位权限值

以普通用户身份创建目录,观察目录的9位权限值

以普通用户身份创建普通文件,观察文件的9位权限值

修改UMASK反掩码:umask 新反掩码

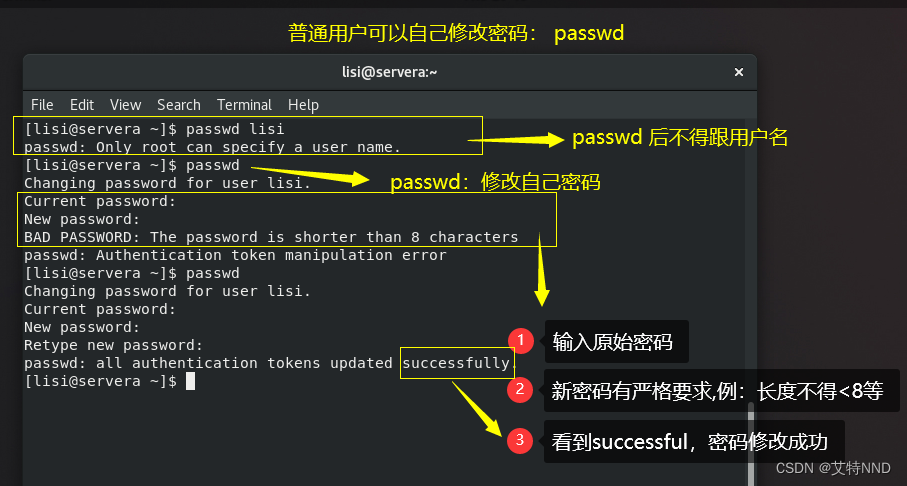

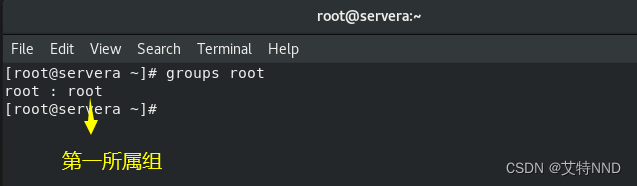

?SUID(临时身份跳转)权限弥补(主要针对文件,所有者执行位变成s或S)

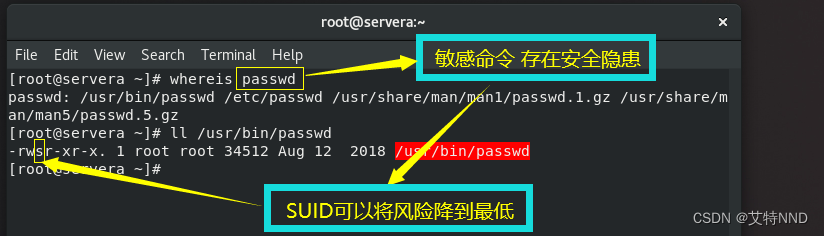

?查看命令在底层运行时,调用的是哪条shell 脚本:whereis??passwd

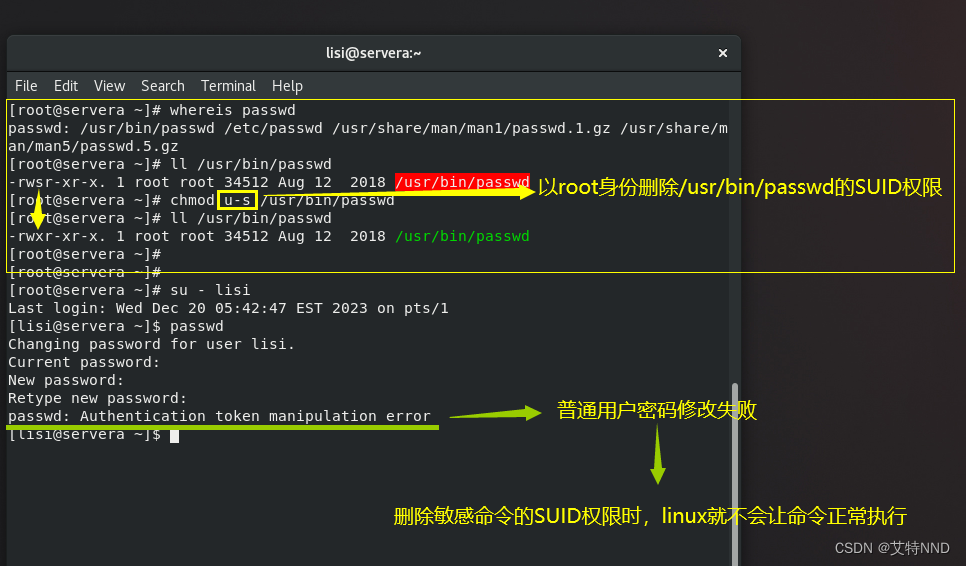

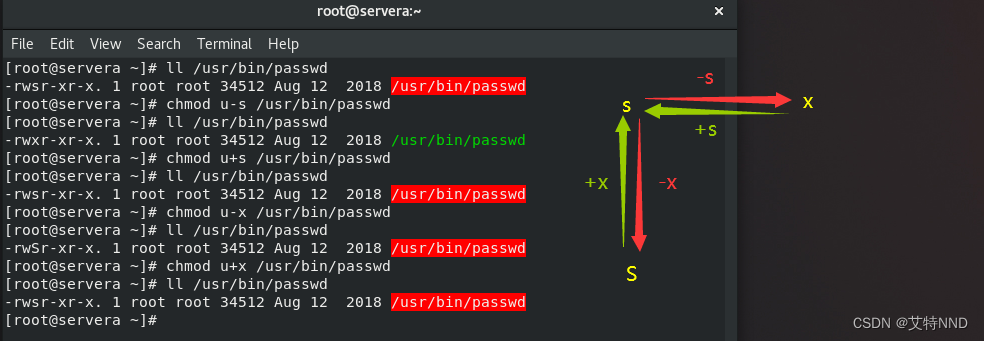

SUID(临时身份跳转)权限弥补(主要针对文件,所有者执行位变成s或S)

其中s与S的区别:s表示原来位置有x执行权限

????????????????????????S表示原来位置为-,没有执行权限

其中s与S的相同点:权限弥补功能相同

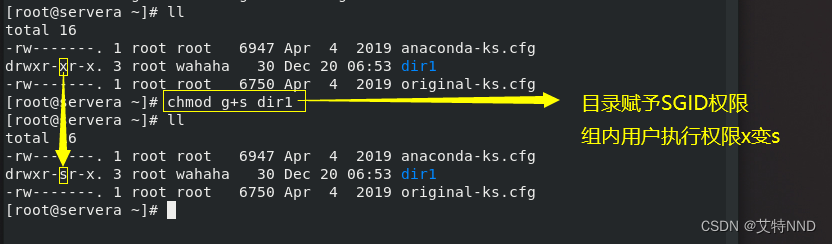

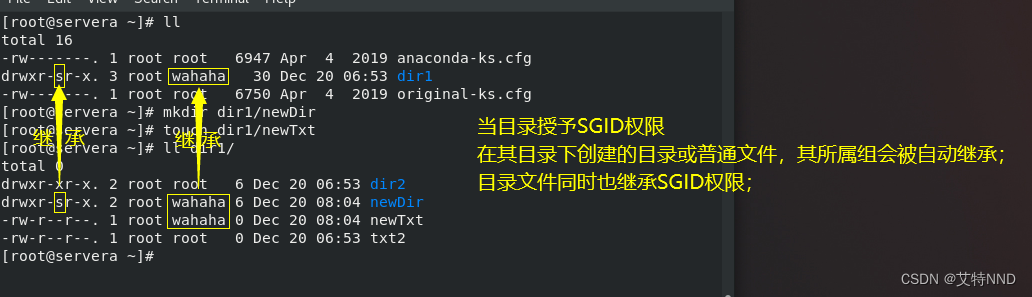

?SGID弥补权限(主要针对目录,组内成员的执行位变s)

案例

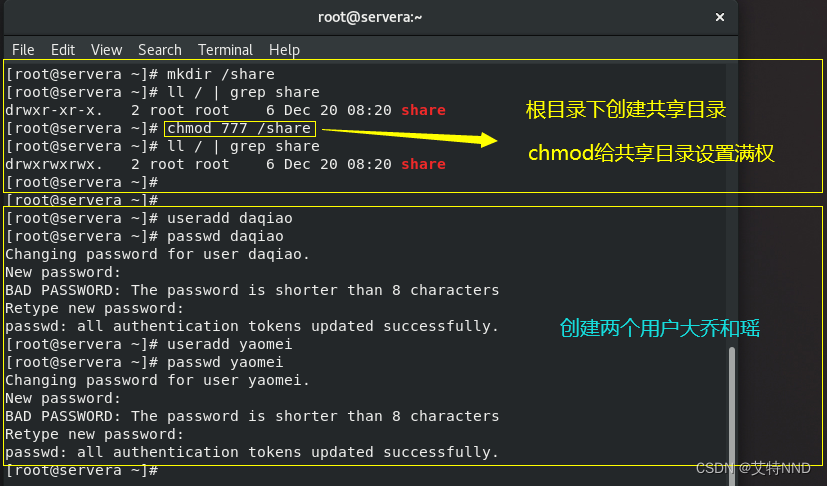

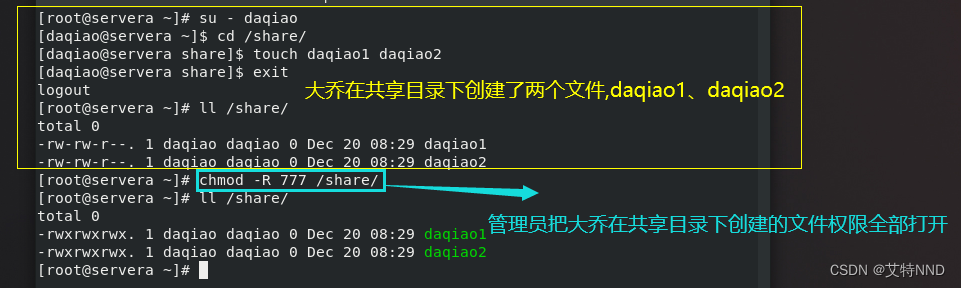

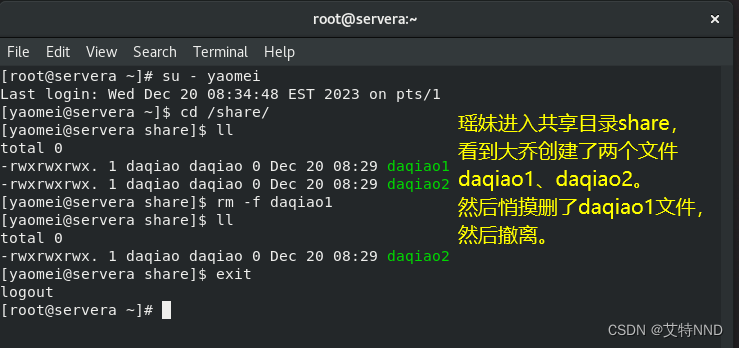

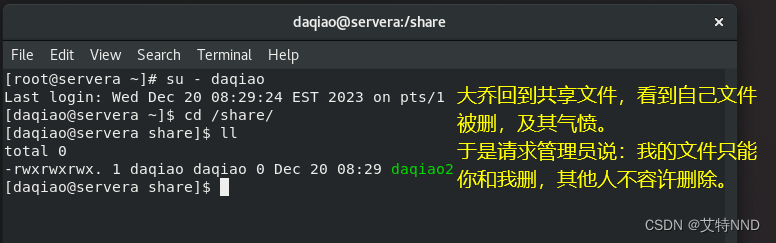

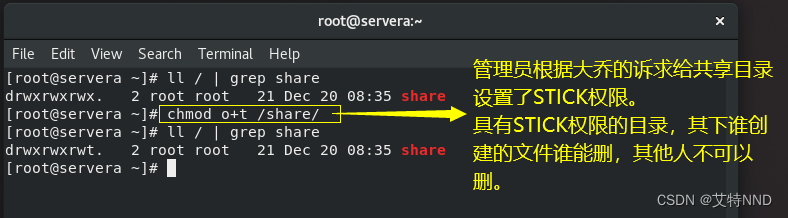

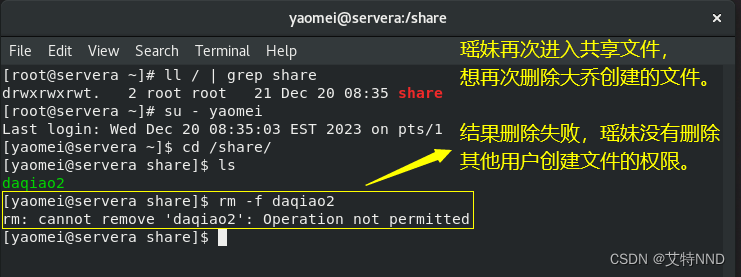

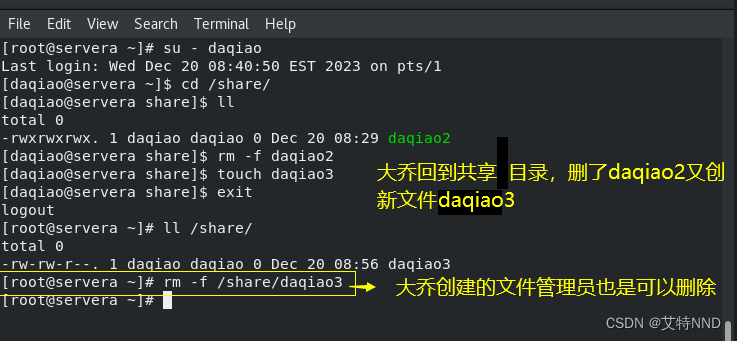

STICK?粘滞位(其他用户执行位变成t)

?案例

以上图片说明了STICK?粘滞位 谁创建的文件谁可以删除,超级管理员也可以删除,其他用户不可以删

?

文章来源:https://blog.csdn.net/m0_56337656/article/details/135123003

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!