入侵检测(HCIP)

目录

一、渗透流程

网络渗透通过模拟黑客入侵的方式以及思维对客户系统进行非破坏性的安全性测试,并给出专业的渗透测试报告以及有针对性的整改加固建议。

1、确认目标:通过与客户沟通,了臾 搀跋需要尽心渗透测试的目标,例如系统,服务器iP地址信息。

2、信息收集:通过扫描网络监听等手段获取目标网络IP地址、域名信息、活动端口以及通信信息等,从而为后续攻击奠定基础。

3、实施渗透:通过收集的信息进行分析,对系统和网络存在的漏洞加以利用,以达到控制系统或网络的目的。

4、横向渗透:通过已被控制的主机或服务器,对网络中其他可能存在漏洞的设备进行渗透。

5、提升权限:进入系统后因踞敖权限较低无法进行渗透,因此可尝试提升自己的用户权限。成功后,攻击者就可以进一步查找有价值的信息。

6、清除痕迹:入侵的痕迹通常记录在系统的日志中,因此通过清理日志达到反追踪的目的。

使用nmap工具扫描

二、入侵检测

- 入侵检测(ID,Intrusion Detection)

- 通过监视各种操作,分析、审计各种数据和现象来实时检测入侵行为的过程,它是一种积极的和动态的安全防御技术。

- 入侵检测的内容涵盖了授权的和非授权的各种入侵行为。

- 入侵检测系统 (IDS,Intrusion Detection System)

- 用于入侵检测的所有软硬件系统

- 发现有违反安全策略的行为或系统存在被攻击的痕迹,立即启动有关安全机制进行应对。

?

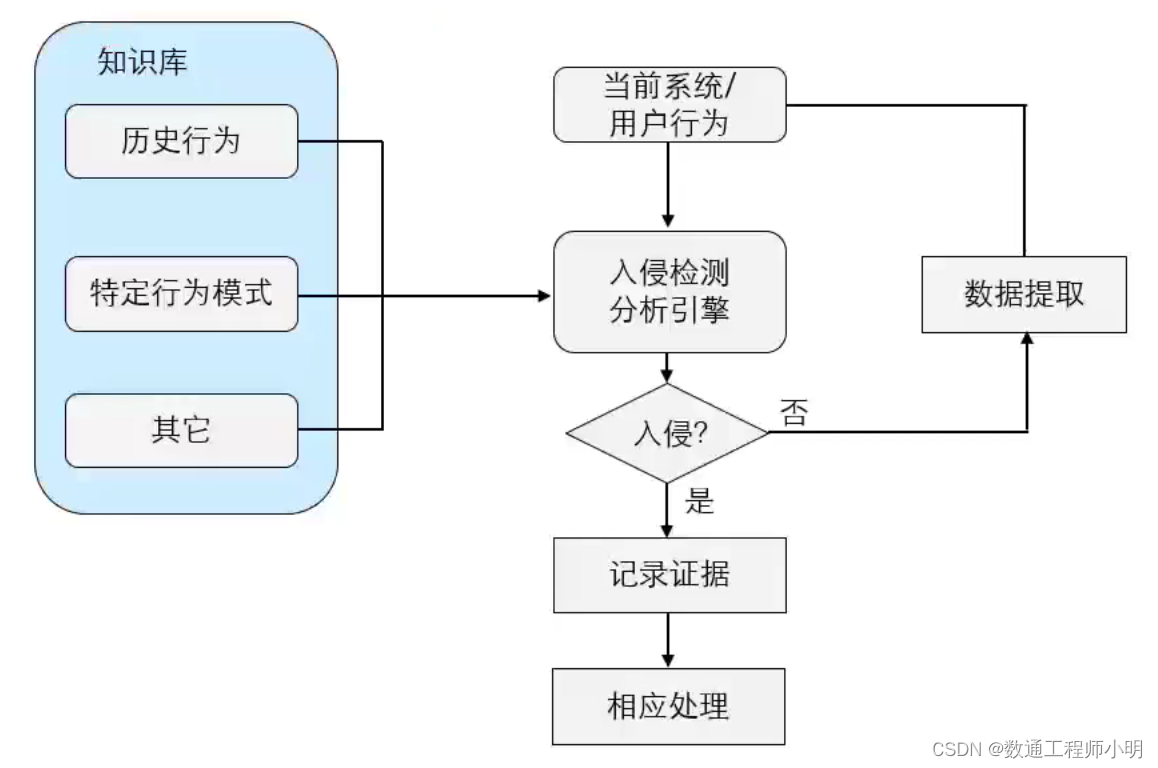

1、入侵检测原理

2、入侵检测系统结构

3、入侵防御系统

随着网络攻击技术的不断提高和网络安全漏洞的不断发现传统防火墙技术加传统IDS的技术,已经无法应对一些安全威胁。

在这种情况下,入侵防御技术应运而生,入侵防御技术可以深度感知并检测流经的数据流量,对恶意报文进行丢弃以阳新攻击,对滥用报文进行限流以保护网络带宽资源。

三、恶意代码

1、恶意代码概念:

- 一种程序,它通过把代码在不被察觉的情况下镶嵌到另一段程序中,从 而达到破坏被感染电脑数据、运行具有入侵性或破坏性的程序、破坏被感染电脑数据的安全性和完整性的目的。

?

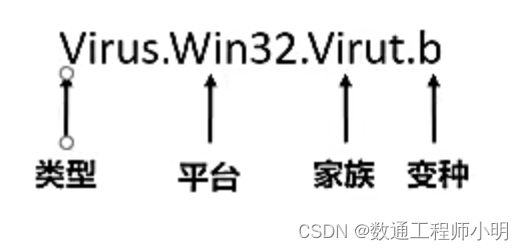

2、恶意代码命名:

- 恶意代码命名能够体现出病毒的分类和感染平台。恶意代码命名的一般格式为“”。

?

3、恶意代码按传播方式分类:

病毒:通过遍历感染文件传播。

蠕虫:通过遍历网络发送攻击数据包传播。

木马:通过欺骗和钓鱼诱骗受害者访问。

4、恶意代码按照功能分类:

后门:具有感染设备全部操作权限的恶意代码。

勒索:通过加密文件,敲诈用户缴纳赎金。

挖矿:消耗系统资源,挖取比特币。

广告:消耗系统资源,骗取流量。

5、恶意代码传播途径:

- 电子邮件

- 网络共享

- P2P共享软件

- 系统漏洞

- 存储介质拷贝

- 网页感染

- 与正常软件捆绑

6、恶意代码免杀技术AV

恶意代码免杀技术:免杀技术又称为免杀毒(Anti Anti- Virus)技术,是防止恶意代码免于被杀毒设备查杀的技术。主流免杀技术如下:

- 修改文件特征码

- 修改内存特征码

- 行为免查杀技术

四、病毒传播入网过程

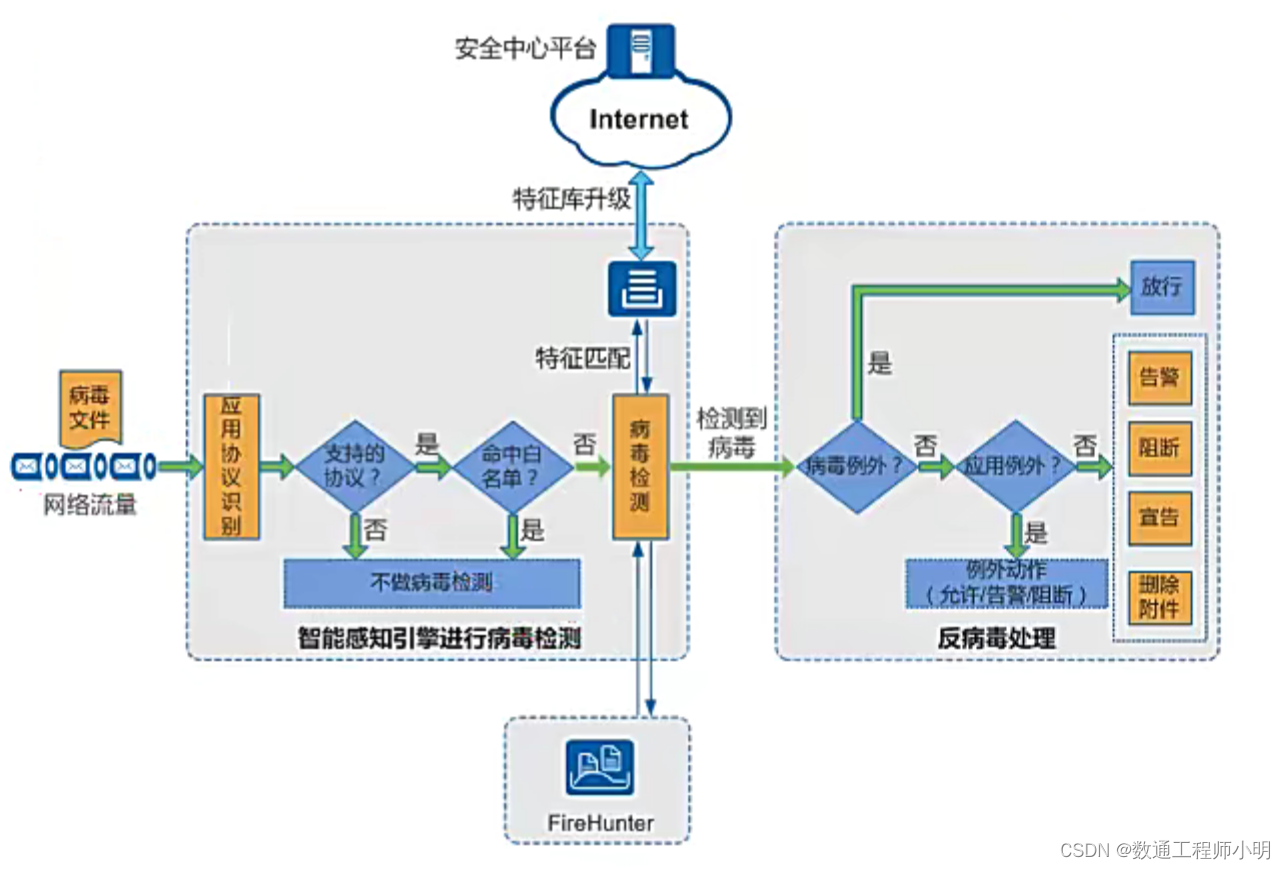

用户在访问互联网时,有时可能会感染病毒,企业部署了安全设备防范网络不被病毒侵犯。当用户下载到病毒文件时,首先防火墙和NIP设备会对文件做初步检测,如存在位置病毒,则将文件上送到沙箱进行检测。

用户在脱离企业网络,独立访问互联网时也有可能感染病毒,此时可以加固主机,也可以使用大数据分析平台监测网络中的流量,分析病毒传染路径或了解主机脆弱性态势,从而预防病毒的感染,如果监测到病毒感染还能使用杀毒软件等措施阻断病毒的传播。

1、防火墙杀毒

防火墙病毒检测主要有下列几种方式:

- 首包检测技术

- 启发式检测

- 文件信誉检测技术

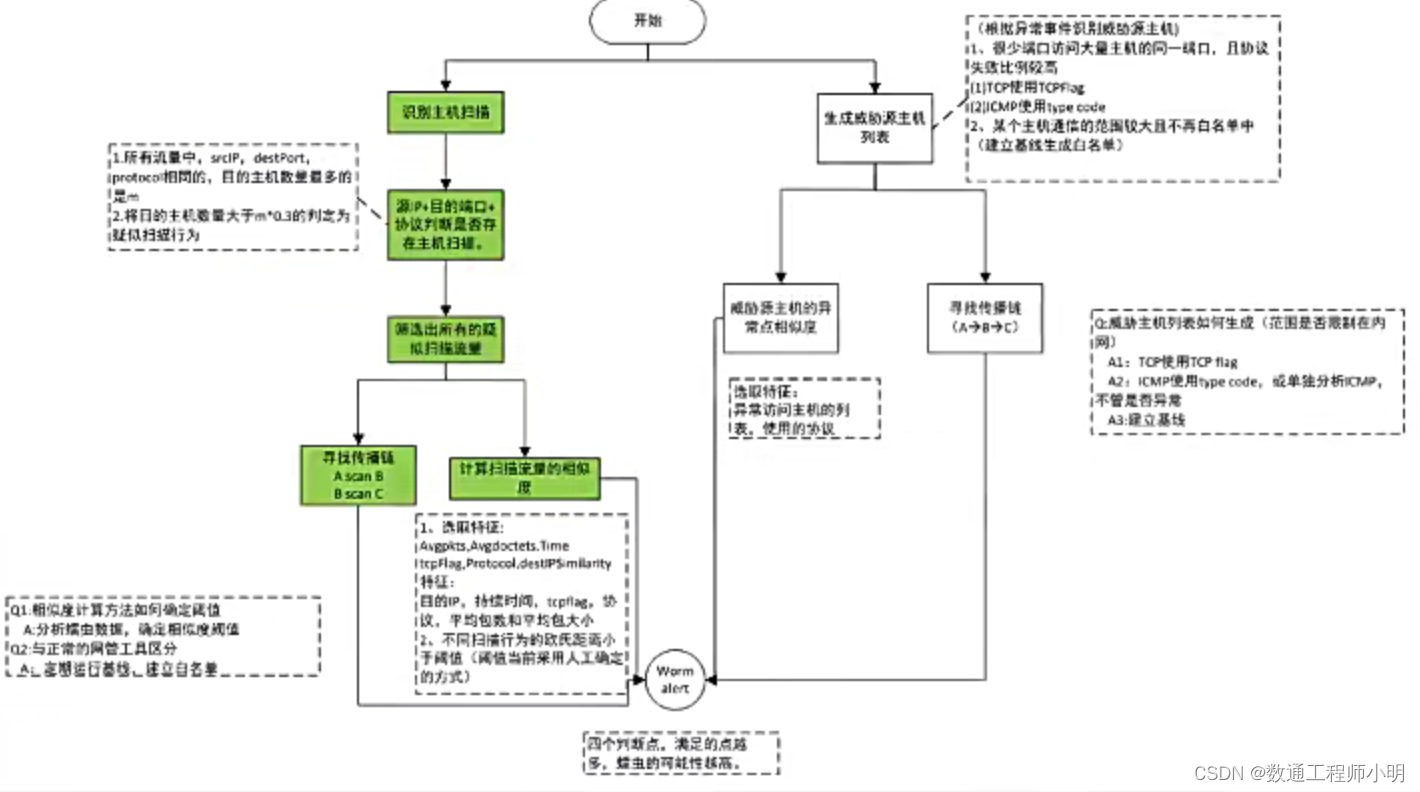

2、蠕虫攻击检测

检测步骤:

- 蠕虫病毒具有传播性,通过扫描行为来传播病毒,CIS的蠕虫检测模型根据蠕虫扫描的扫描链和扫描相似度来检测蠕虫的扫描行为,具体检测步骤:

- 聚合相同源主机、协议、目的端口的netflow。

- 判断扫描链:判断是否有互相扫描的行为,有则判定为扫描链。

- 扫描相似度:根据源IP分组,分别计算每组的报数、字节数、平均每包字节数的众数(出现次数最多的数)作为特征,计算各组之间的相似度,若相似度小于闽值,则判定为相似性扫描。

- 异常抑制:初次检测出上报异常,然后加入基线,不再上报新的异常事件。

3、C&C攻击的检测

C&C攻击的检测:C&C即Command and Control,通常为内网主机中毒或被感染后,向黑客服务器主动发起的外联行为,来接受黑客指令。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!