生命在于学习——TV电视盒子渗透测试抓包设置

2023-12-18 13:14:57

一、前言

封面图是示例图,因为涉及到保密,所以本次测试的电视盒子不放出外观和设置界面。

这一次要测试电视盒子,大家也都知道,市面上的电视盒子大部分都是Android,当然,要使用笔记本去抓电视盒子的数据包,也是一样的方法,加证书,设置代理。

但电视盒子都有权限的,一般不开放的,所以要联系厂商获得授权。

二、步骤

1、取得adb的授权

为了电视盒子的安全性,厂商都会把adb关闭的,要开启也可以,但必须使用厂商的注册机,通过获取直接的机器码,发送给厂商,获得许可证,才可以开启adb,所以如果自己没有授权去做渗透测试的话,拒绝!!!未经授权的渗透测试都是违法的!!!

2、设置处于同一网络

将电视盒子和笔记本连接至同一WiFi,此处电视盒子的IP假设为172.21.150.161。

我本机的IP为172.21.150.162:

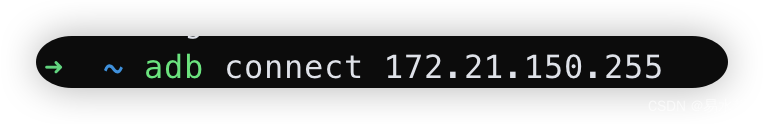

3、测试连接

我上一篇文章提到过macos安装adb,如果没有adb的话参考上一篇文章安装adb。

命令:

adb connect 172.21.150.161

如果连接成功,会回显成功或者无回显。

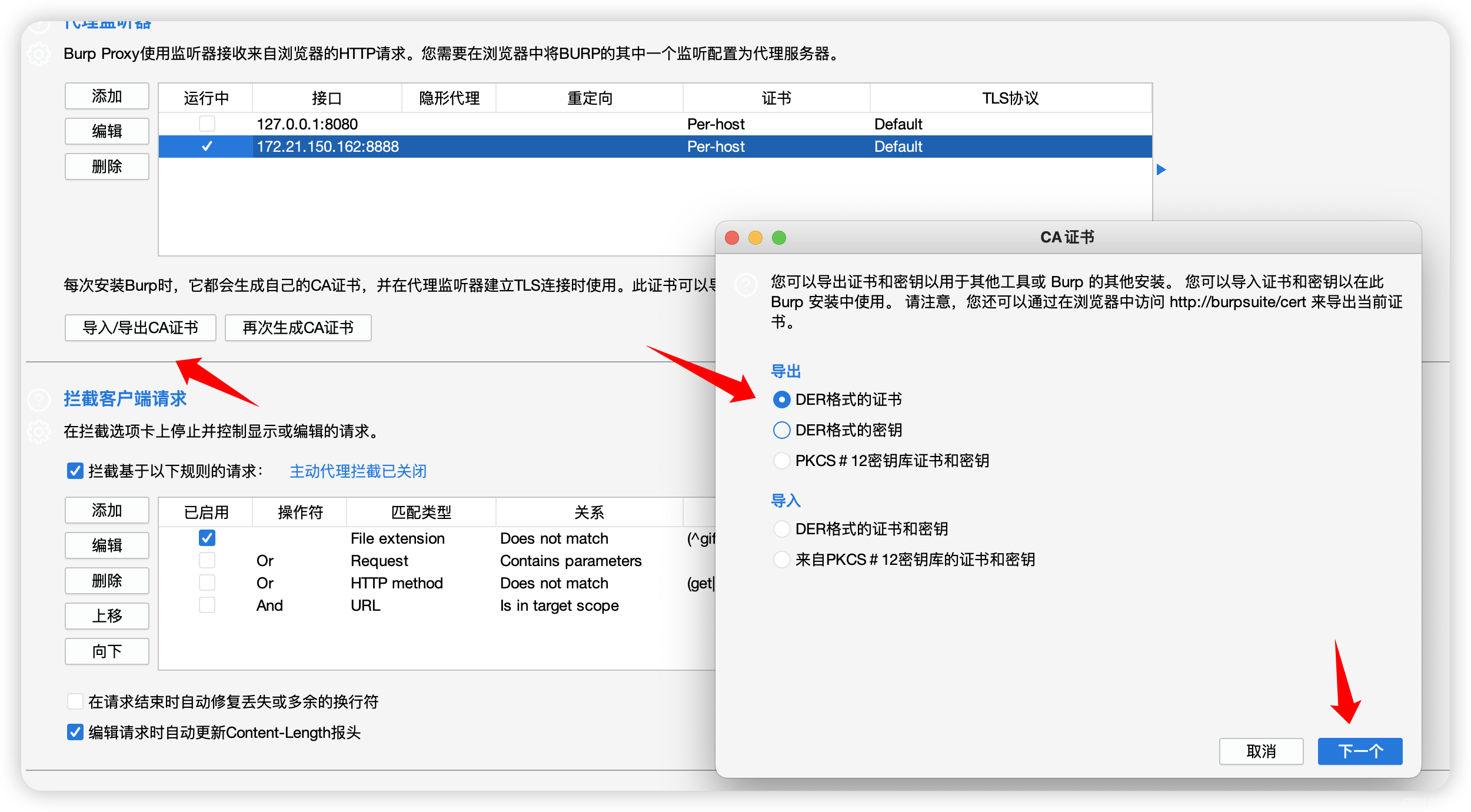

4、导出Burp证书

5、将证书转换为pem格式

这里要使用openssl工具,我的macos自带,没有自带的下载一个。

命令:

openssl x509 -inform DER -in cacert.der -out cacert.pem

6、重命名为<hash值>.0

命令:

mv cacert.pem `openssl x509 -inform PEM -subject_hash_old -in cacert.pem(刚刚命名的证书名字) |head -1`'.0'

7、上传证书

命令:

adb root #进入root模式

adb remount #重新挂载

adb push <hash值>.0 /sdcard/ #将刚刚生成的<hash值>.0推送到电视盒子

adb shell #进入电视盒子的shell

cat /sdcard/<hash值>.0 > /system/etc/security/cacerts/<hash值>.0

chmod 644 /system/etc/security/cacerts/<hash值>.0

reboot #重启设备

8、开启代理

设备重启后:

#开启代理:

settings put global http_proxy 代理机IP:8888

#关闭代理:

adb shell settings put global http_proxy 127.0.0.1:*

三、总结

本篇文章只涉及如何在电视盒子开启代理,安装burp证书,请在授权情况下进行渗透测试,后续的渗透测试不在文中体现。

文章来源:https://blog.csdn.net/qq_15131581/article/details/135055258

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!