802.1X(HCIP)

目录

设备端主动触发(用于支持不能主动发送EAPOL-Start报文的客户端)

一、802.1X协议概述

1、802.1X协议概述

802.1X认证,又称EAPOE(Extensible AuthenticationProtocol Over Ethernet,扩展认证协议)认证,主要目的是为了解决局域网用户的接入认证问题。

802.1X系统为典型的Client/Server结构,包括三个实体:客户端(Client) 、设备端(Device)和认证服务器(Server)。

2、802.1X基本概念

认证模式

- 基于接口:接口下只要有一个人认证成功,后续人就都可以访问了。

- 基于MAC:每个不同的MAC都需要单独认证(相较于接口认证安全性高)。

认证方式

- EAP终结:Device收到用户信息,跟用户要账号密码,然后再发给server。

- EAP透传:Device收到用户信息后原封不动的发给server。

端口控制方式

- 自动识别:用户认证成功授权,失败非授权。

- 强制授权:认证成功与不成功都授权。

- 强制非授权:认证成功与不成功都非授权。

3、802.1X认证触发机制

客户端主动触发

| 组播方式 | 01-80-C2-00-00-03 |

| 广播方式 | EAPOL-Start |

设备端主动触发(用于支持不能主动发送EAPOL-Start报文的客户端)

| 组播触发 | 每隔30s,EAP-Request/ldentity |

| 单播触发 | 收到源MAC未知的报文,会主动发单播认证 |

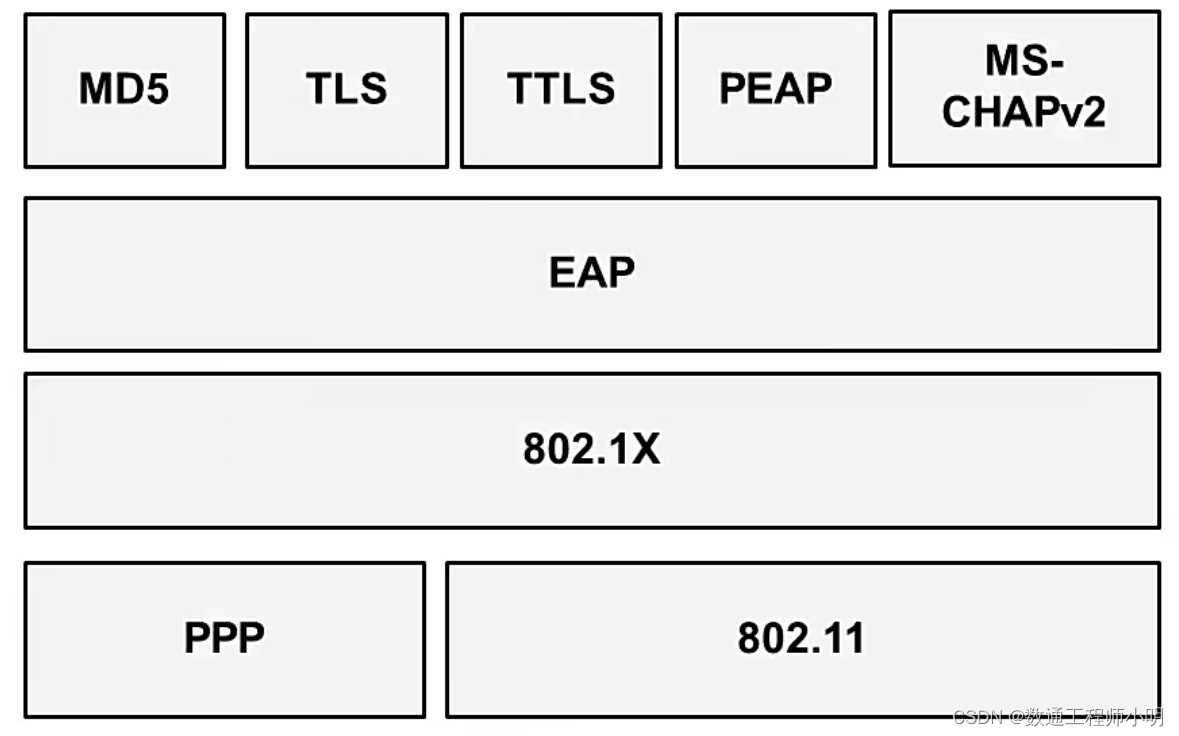

4、EAP体系结构

EAP不是具体的一个认证协议,而是认证协议框架,可以承载其他的认证协议。

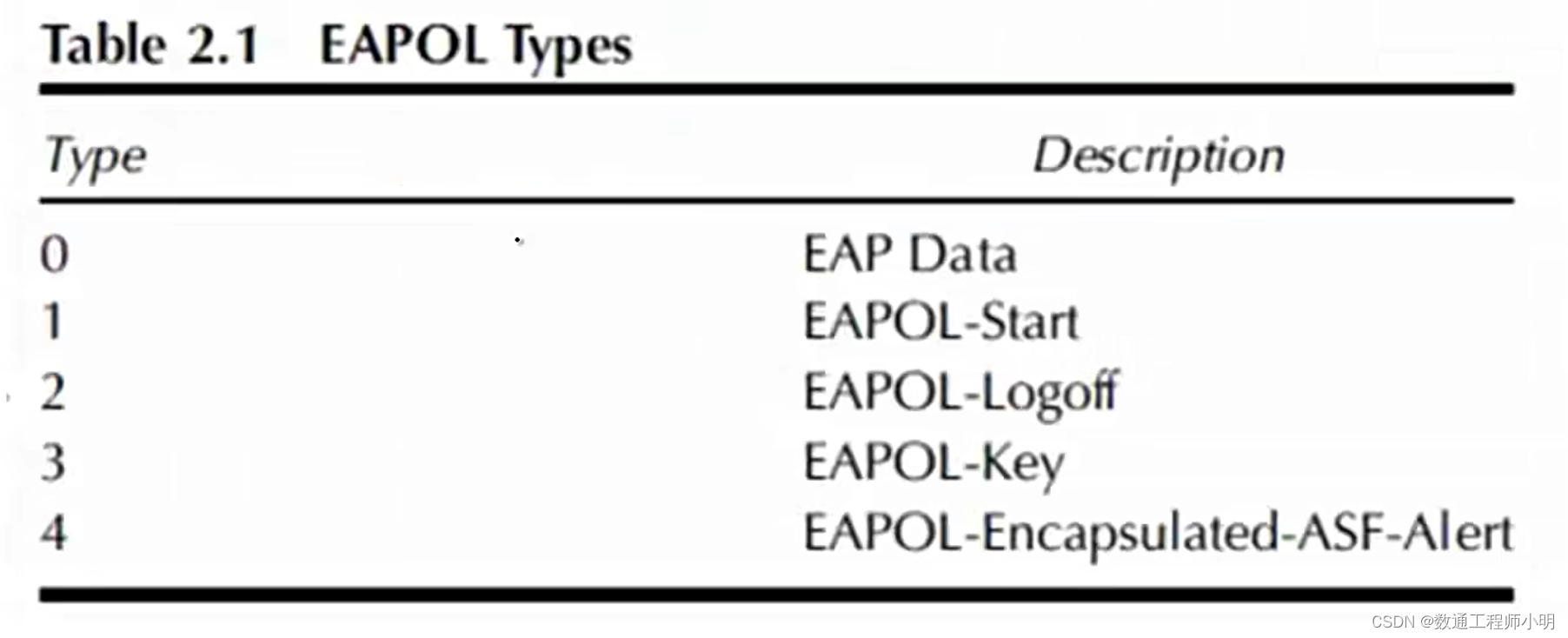

5、EAP报文封装结构

6、802.1X承载的EAP报文

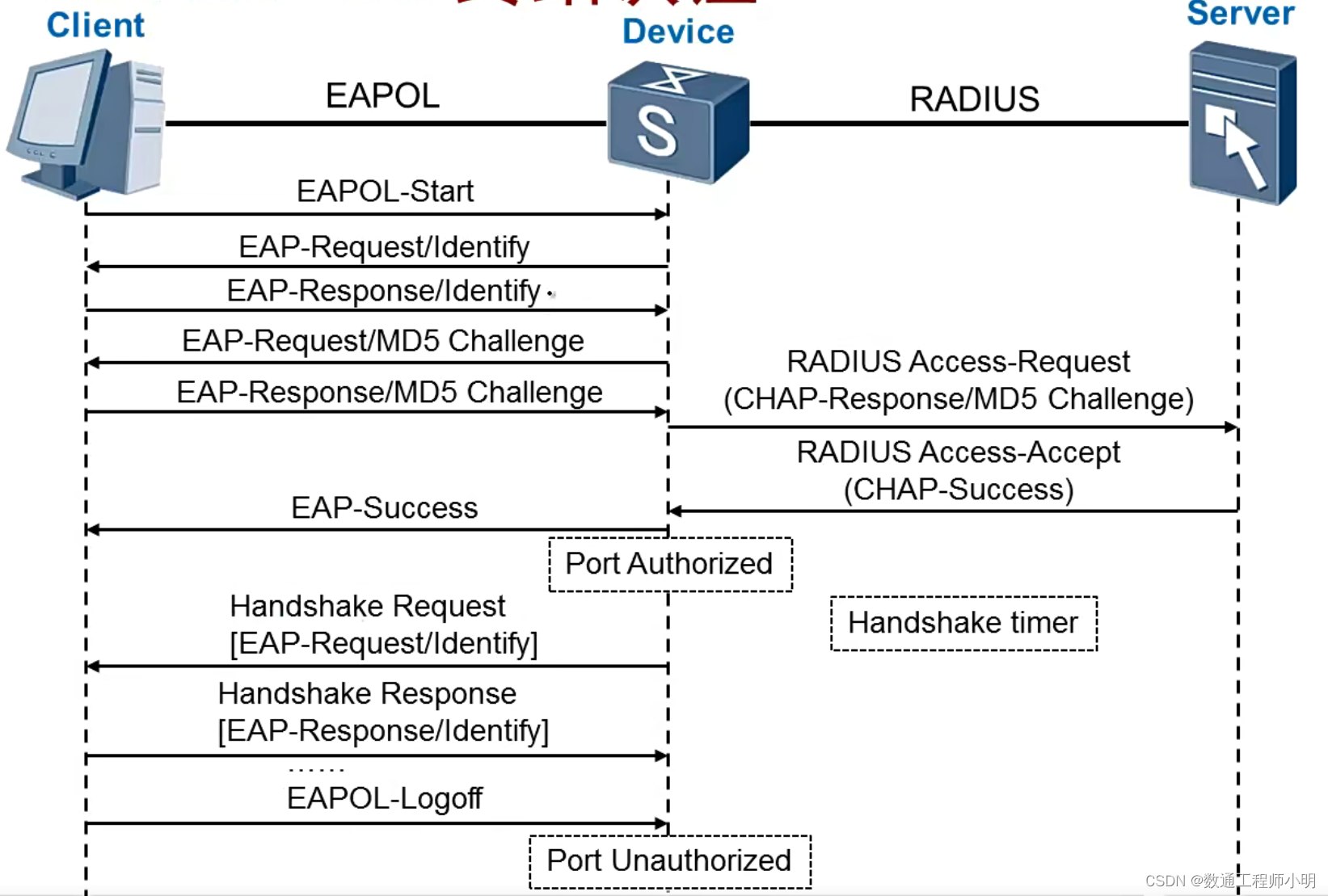

7、802.1X:EAP终结认证报文交互过程

| 报文序号1 | 客户端——>Device | EAPOL-Start | 客户端触发认证 |

| 报文序号2 | Device——>客户端 | EAP-Request/ldentify | 请求输入信息(用户名) |

| 报文序号3 | 客户端——>Device | EAP-Response/ldentify | 客户端回应Device的请求信息(用户名) |

| 报文序号4 | Device——>客户端 | EAP-Request/MD5 Challenge | Device发起挑战,MD5一个随机数,告诉你输入密码 |

| 报文序号5 | 客户端——>Device | EAP-Response/MD5 Challenge | 客户端把密码以及之前Device发的随机数做MD5后发给Device |

| 报文序号6 | Device——>Server | RADIUS Access-Request(CHAP-Response/MD5 Challenge) | 把客户端的数据承载在Radius协议之上(通过Radius 79属性),把客户端用户名和密码交给Server |

| 报文序号7 | Server——Device | RADIUS Access-Accept(CHAP-Success) | Server端把用户名信息核对后返回一个CHAP认证成功。 |

| 报文序号8 | Device——>客户端 | EAP-Success | 返回认证成功与否 |

| 报文序号9 | Device——>客户端 | Handshake Request【EAP-Request/ldentify】 | 保活信息 |

| 报文序号10 | 客户端——>Device | Handshake Response【EAP-Response/ldentify】 | 保活信息 |

| 报文序号11 | 客户端——>Device | EAPOL-Logoff | 客户端关闭,恢复未授权状态。 |

8、802.1X透传认证报文交互过程

9、EAP-TLS

特点:

EAP-TLS是一个IETF开放的标准。EAP-TLS是最为安全但是实施最为复杂的EAP技术。EAP-TLS提供了per-packet私密性和完整性来保护认证信息安全,并且提供了一个标准的密钥交换机制。EAP-TLS使用X 509 PKI架构提供802.x的基于端口访间的证书认证。实施EAP-T S比较复杂。因为需要架设PKI而目要为每一个客户和服务器安装证书。

10、802.1X协议对比

11、802.1X准入控制组网

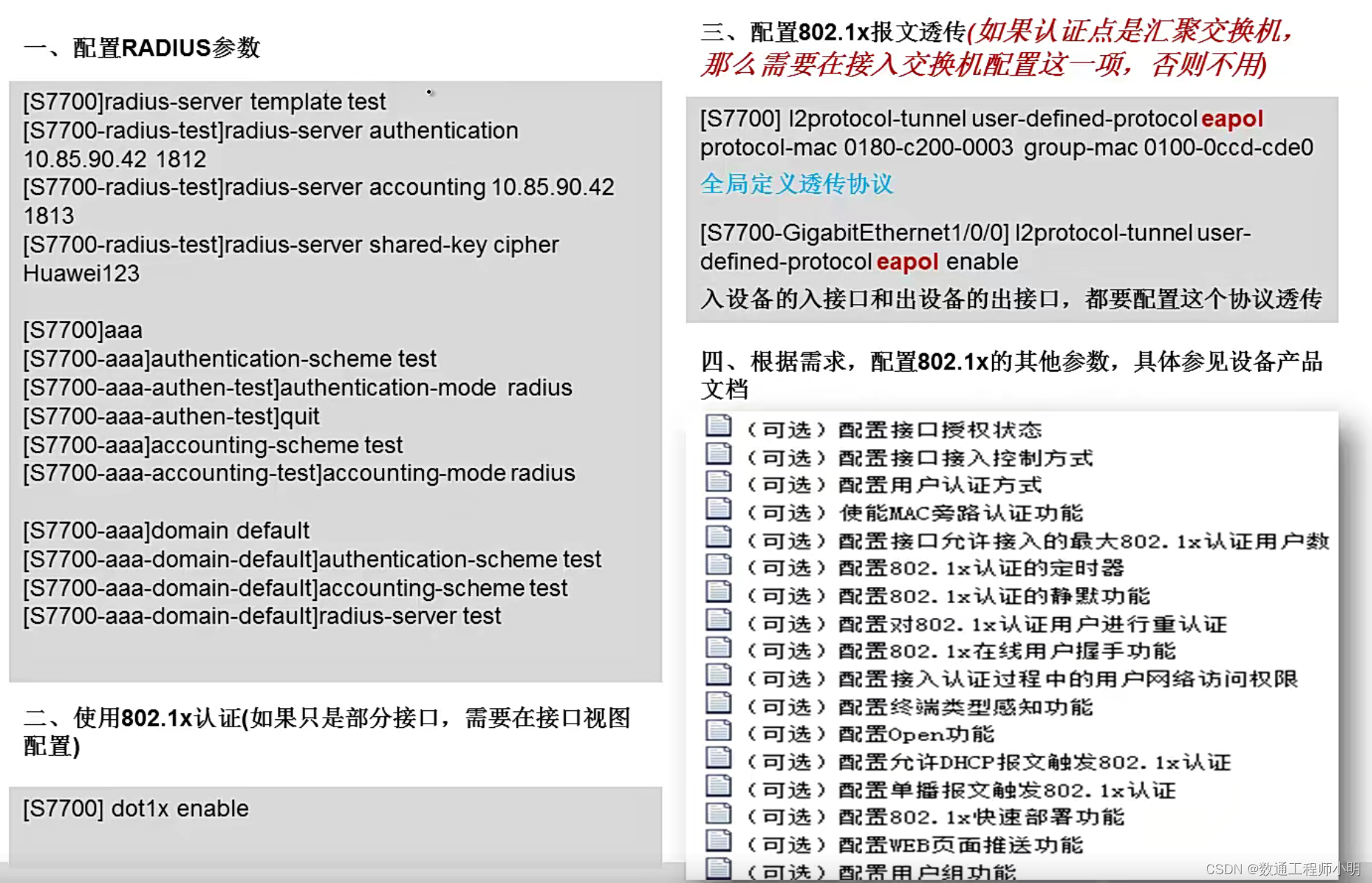

12、配置思路

- 配置接入设备

- 配置认证用户

- 配置授权结果

- 配置授权元素

- 配置认证规则和授权规则

设备配置

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!