iptables 规则配置,docker 场景配置

2024-01-08 05:58:27

常用命令:

-- 创建链

iptables -N WHITELIST_LX

-- 清空链

iptables -F WHITELIST_LX

-- 查看规则,编号

iptables -nL --line-number

-- 查看生效列表

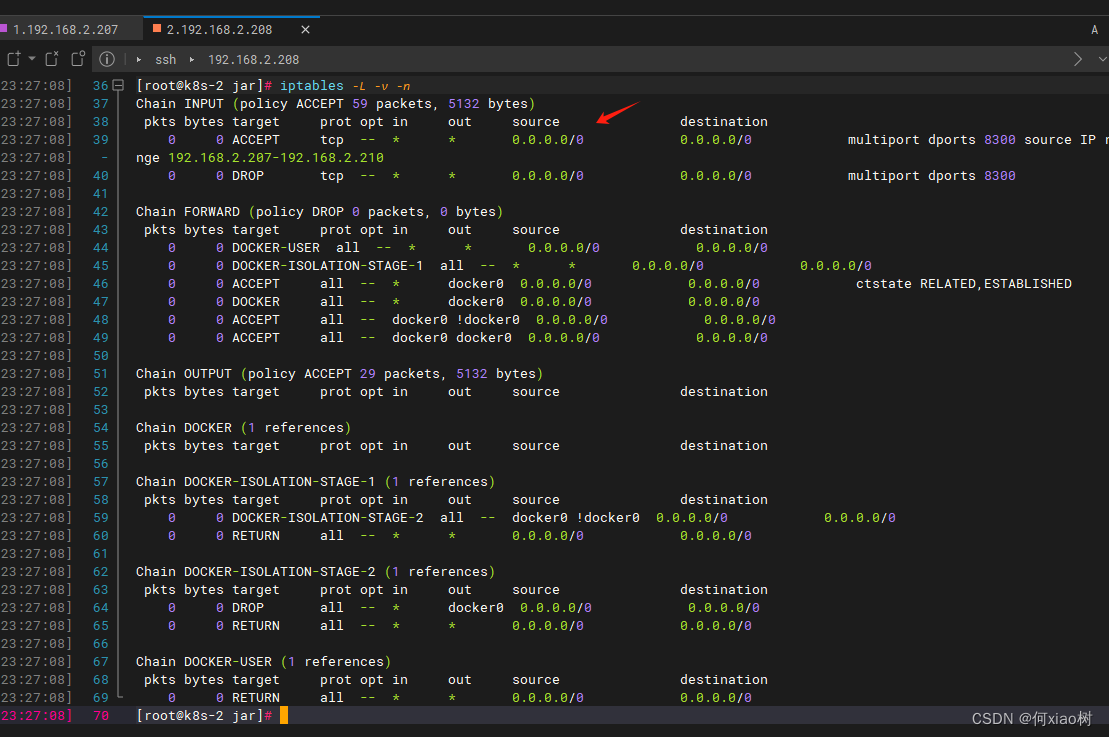

iptables -L -v -n

-- 删除规则

iptables -D INPUT <number> 注意观察编号

注:firewalld关闭也生效

普通应用:

- 拒绝其它服务访问本机的 8300 端口,配个基本的

入站规则iptables -A INPUT -p tcp -m multiport --dport 8300 -j DROP

常用场景:自己本服务集群的集群可以访问,其它IP拒绝访问

- 允许 192.168.2.207-192.168.2.210 范围的IP 访问,其余IP拒绝

iptables -A INPUT -p tcp -m multiport --dport 8300 -m iprange --src-range 192.168.2.207-192.168.2.210 -j ACCEPTiptables -A INPUT -p tcp -m multiport --dport 8300 -j DROP

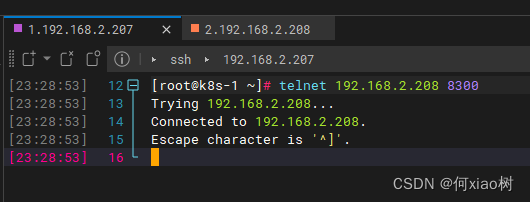

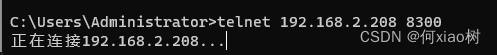

三台机器:192.168.2.207、192.168.2.208 ;本机 192.168.2.133

192.168.2.207 可以访问

本地访问不了

docker 场景配置:

- docker 启动会自动维护规则链,情况规则链,重启docker服务后,会自动创建。

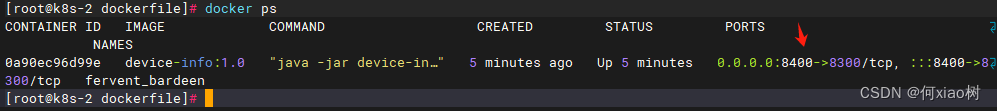

启动一个容器,挂了 8400 -> 8300

添加规则

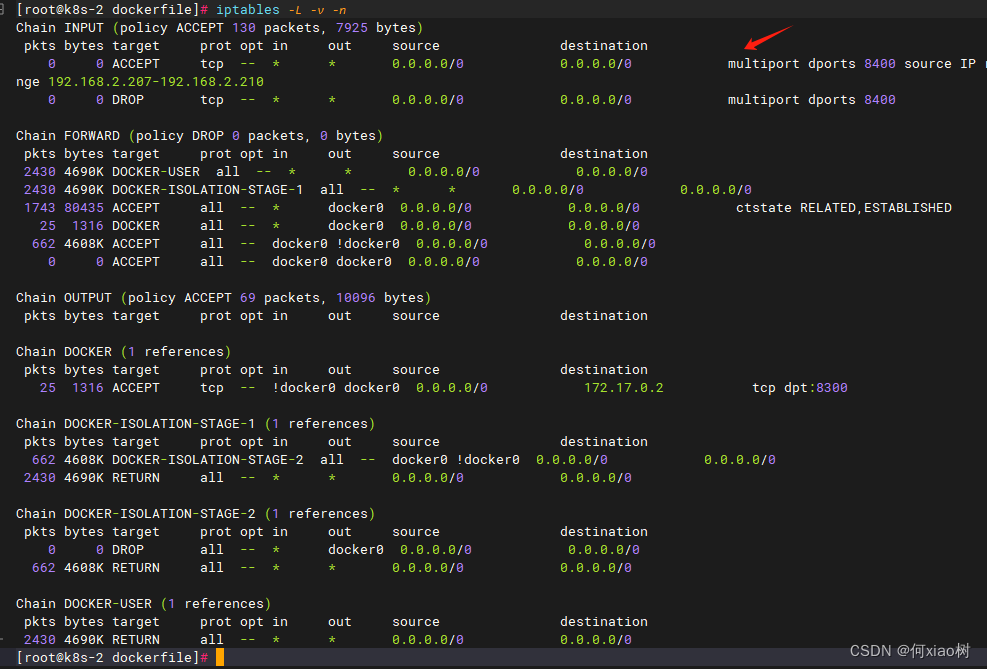

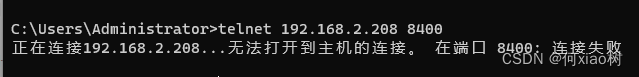

- 发现并不生效 😄

iptables -A INPUT -p tcp -m multiport --dport 8400 -m iprange --src-range 192.168.2.207-192.168.2.210 -j ACCEPT

iptables -A INPUT -p tcp -m multiport --dport 8400 -j DROP

本机依然可以访问

注:对应docker 容器运行时,添加 iptables规则,需要带上映射端口

添加一个新的链,白名单

iptables -N WHITELIST_LX

- 引用:

iptables -I INPUT -j WHITELIST_LXiptables -I FORWARD -j WHITELIST_LX

iptables -I WHITELIST_LX -p tcp -m multiport --dport 8400,8300 -m iprange --src-range 192.168.2.207-192.168.2.210 -j ACCEPTiptables -A WHITELIST_LX -p tcp -m multiport --dport 8400,8300 -j DROP

文章来源:https://blog.csdn.net/hesqlplus730/article/details/135446809

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!