java-sec-code中jwt

2023-12-20 18:31:39

java-sec-code中jwt

jwt漏洞首先需要爆破出密钥,然后在进行伪造,由于这里是白盒,不做爆破演示,直接利用

创建jwt属性值

http://127.0.0.1:8080/jwt/createToken

从jwt属性值中解密获取user值

http://127.0.0.1:8080/jwt/getName

创建jwt代码

@GetMapping("/createToken")

public String createToken(HttpServletResponse response, HttpServletRequest request) {

String loginUser = request.getUserPrincipal().getName();//获取登录用户名

log.info("Current login user is " + loginUser);

CookieUtils.deleteCookie(response, COOKIE_NAME);//删除原本cookie中自带的USER_COOKIE属性值

String token = JwtUtils.generateTokenByJavaJwt(loginUser);//调用generateTokenByJavaJwt方法生成jwt

Cookie cookie = new Cookie(COOKIE_NAME, token);//设置为新的USER_COOKIE的属性值

cookie.setMaxAge(86400); // 1 DAY

cookie.setPath("/");

cookie.setSecure(true);

response.addCookie(cookie);

return "Add jwt token cookie successfully. Cookie name is USER_COOKIE";

}

private static final long EXPIRE = 1440 * 60 * 1000; //1天

private static final String SECRET = "123456";//设置密钥

public static String generateTokenByJavaJwt(String nickname) {

return JWT.create()

.withClaim("nickname", nickname)

.withExpiresAt(new Date(System.currentTimeMillis() + EXPIRE))

.withIssuedAt(new Date())

.sign(Algorithm.HMAC256(SECRET));

}

当用户访问该路由时,cookie中的USER_COOKIE属性值就会被更改为一个由登录用户名和密钥123456决定的一个jwt值,

解密jwt属性值

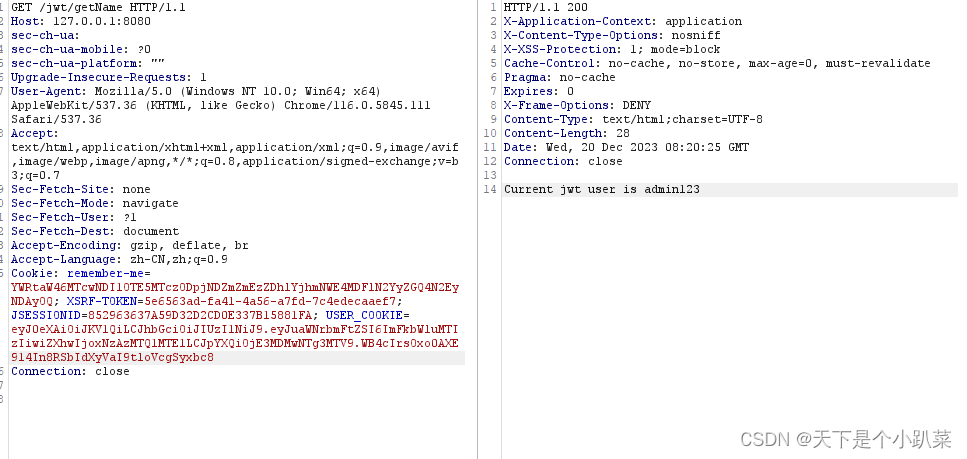

@GetMapping("/getName")

public String getNickname(@CookieValue(COOKIE_NAME) String user_cookie) {

String nickname = JwtUtils.getNicknameByJavaJwt(user_cookie);

return "Current jwt user is " + nickname;

}

用户访问该路由时,程序会获取cookie中USER_COOKIE的属性值并传入getNicknameByJavaJwt方法中,

public static String getNicknameByJavaJwt(String token) {

if (!verifyTokenByJavaJwt(token)) {

log.error("token is invalid");

return null;

}

return JWT.decode(token).getClaim("nickname").asString();//解码jwt,并且获取其中的nickname属性值

}

进入verifyTokenByJavaJwt方法

public static Boolean verifyTokenByJavaJwt(String token) {

try {

Algorithm algorithm = Algorithm.HMAC256(SECRET);

JWTVerifier verifier = JWT.require(algorithm).build();

verifier.verify(token);

return true;

} catch (JWTVerificationException exception){

log.error(exception.toString());

return false;

}

}

创建一个HMAC256算法的实例和对应的JWT验证器,然后使用验证器来验证提供的JWT是否有效。如果验证成功,返回true,然后getNicknameByJavaJwt返回jwt属性中的nickname属性值,这里使用https://jwt.io/完成对jwt的修改,

在左边填入通过burpsuite获取到的jwt值,在右边输入密钥123456,发现编码后的jwt值与获取到的相同,修改PAYLOAD中的nickname属性值,这里修改为admin123,将修改后的jwt值替换原本的USER_COOKIE属性值,

原本输出为admin,现在输出位admin123,主要原因就是密钥的问题,本文是白盒直接输入即可,如果爆破的话,即使密钥是123456,也需要爆破很长一段时间

当运行文件为JwtUtil.java时,程序的main方法,会输出两个不同的jwt值,分别对应的是userid和 nickname,实际测试中,可能通过修改这两个属性值达到越权的目的

文章来源:https://blog.csdn.net/qq_54030686/article/details/135109869

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!