【星海随笔】网络运维

[root@localhost ~]# source admin-openrc

RabbitMQ 工作机理

1.客户端连接到消息队列服务器,打开一个channel。

2.客户端声明一个exchange,并设置相关属性。

3.客户端声明一个queue,并设置相关属性。

4.客户端使用routing key,在exchange和queue之间建立好绑定关系。

5.客户端投递消息到exchange。

6.exchange接收到消息后,就根据消息的key和已经设置的binding,进行消息路由,将消息投递到一个或多个队列里。

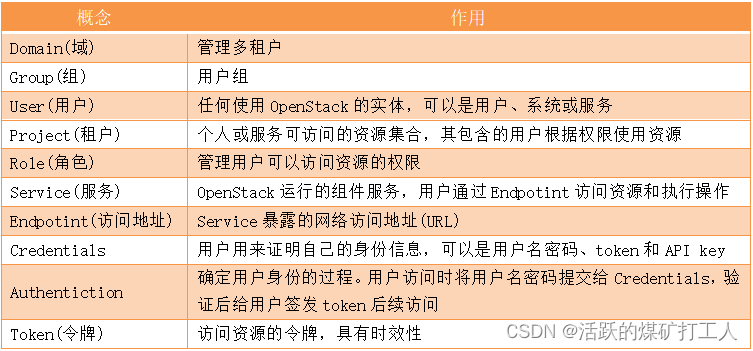

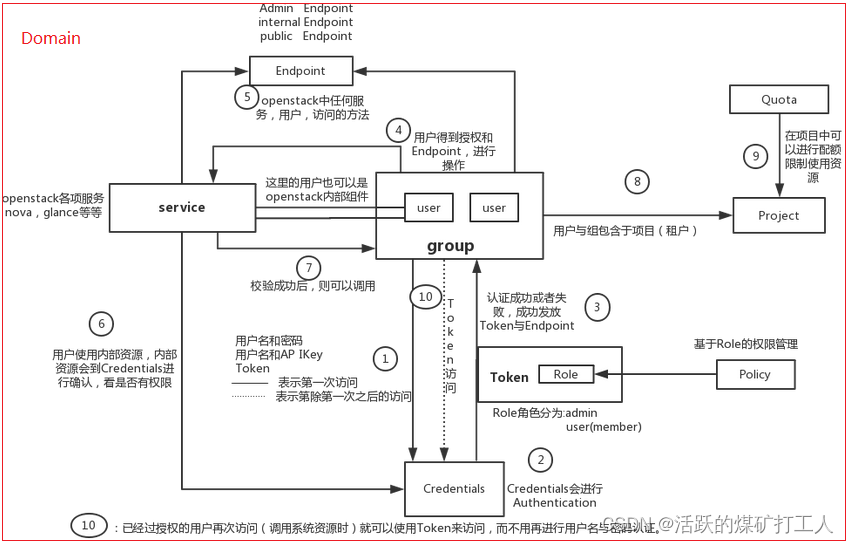

域

创建域

openstack domain create --description "Default" Default

列出域

openstack domain list

删除域:

openstack domain delete DOMAIN_ID

查询域详情:

openstack domain show DOMAIN_ID

查询项目

项?列表查询

openstack project list

项?详情查询

openstack project show service

查询某?项?下的所有?户

openstack user list --project=service

创建

openstack project create --domain 域名 --description”对创建项?的描述” 项?名。

openstack project create --domain default --description "Service Project" service

创建一个可以被用于计费的项目。

openstack project create --domain default --description "My Project" --enable 客户项目1

查询路由

openstack router list

该命令将显示当前项目中所有路由器的列表,包括路由器的ID、名称、状态和端口信息。

查看指定路由器的详细信息:

openstack router show <router_id>

查看路由器的路由表:

openstack router show <router_id> --routes

VPC篇

创建VPC

openstack vpc create --subnet-id SUBNET_ID VPC_NAME

查看VPC

openstack vpc show VPC_ID

VPC底层使用了虚拟网络技术,通过软件定义网络(SDN)和网络功能虚拟化(NFV)等技术实现网络的隔离。虚拟机实例在VPC内部运行,并通过虚拟网络与外部通信。

权限角色 ROLE

底层是使用ACL实现的:ACL允许你给任何的用户或用户组设置任何文件/目录的访问权限。

1.可以针对用户来设置权限

2.可以针对用户组来设置权限

3.子文件/目录继承父目录的权限

创建 role

openstack role create my_role

查看 role 列表

openstack role list

添加 role 规则

openstack role add --user USER_ID --project PROJECT_ID --role ROLE_NAME

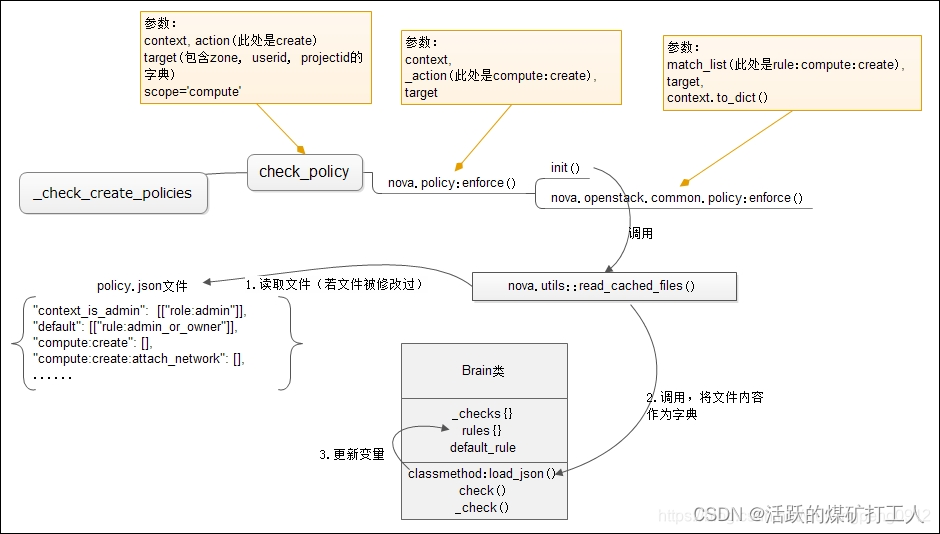

openstack中角色只是一个规则,可以绑定到用户或项目,然后通过各个服务的policy.json 去进行过滤,使用白名单机制进行过滤,每个策略由单行语句定义。在每个模块运行时,会检测每个模块自己权限可以访问的本地的 policy.json 文件,然后进行使用。

1)rule为"“,表示允许all通过

“compute:get_all” : “”

目标是Compute服务的"列出所有实例” API “compute:get_all” . 规则是一个空字符串,表示"始终". 此策略允许任何人列出实例.

2)rule为"!“,表示拒绝使用API??的权限,用于禁用某个API调用

“compute:shelve”: “!”

3)rule为"role:admin”,表示此API只能由管理员调用

“identity:create_user” : “role:admin”

此策略确保只有管理员才能在Identity数据库中创建新用户

4)使用运算符not,and,or和括号构建更复杂的规则

“stacks:create”: “not role:heat_stack_user”

具有heat_stack_user角色的任何人都不能使用heat创建stack

5)用别名定义角色role,规则rule指向role别名

定义别名:

“deny_stack_user”: “not role:heat_stack_user”

policy解析时,会分析到"deny_stack_user"不是API,因此将其解释为别名.

此时,禁止heat_stack_user角色使用heat创建stack,也可指定如下:

“stacks:create”: “rule:deny_stack_user”

6)将API属性与对象属性进行比较

“os_compute_api:servers:start” : “project_id:%(project_id)s”

指出只有实例的所有者才能启动它. 冒号之前的project_id字符串是API属性,即API用户的项目ID. 它将与对象的项目ID(在这种情况下为实例)进行比较. 更准确地说,将其与数据库中该对象的project_id字段进行比较. 如果两个值相等,则授予权限.

底层查看是否支持ACL:

tune2fs -l /dev/sda1 |grep "Default mount options:"

Default mount options: user_xattr acl

setfacl

setfacl [-bkRd] [{-m|-x} acl参数] 文件/目录名

-m :配置后面的 acl 参数给文件/目录使用,不可与 -x 合用;

-x :删除后续的 acl 参数,不可与 -m 合用;

-b :移除所有的 ACL 配置参数;

-k :移除默认的 ACL 参数;

-R :递归配置 acl;

-d :配置“默认 acl 参数”,只对目录有效,在该目录新建的数据会引用此默认值;

获取文件权限

getfacl 文件/目录名

验证:

adduser tester

setfacl -m u:tester:rw aclfile

getfacl aclfile #查看这个文件哪些用户可以访问,采用的是白名单的方式

user::rw-

user:tester:rw-

group::rw-

mask::rw-

other::r--

创建的子文件或者子文件夹继承父文件夹的权限设置

setfacl -m d:u:tester:rwx mydir

还可以使用ip命令或iptables命令创建ACL规则。规则可以基于源IP地址、目的IP地址、协议类型和端口号等条件进行定义。

iptables -A INPUT -s <源IP地址范围> -j DROP

iptables -A INPUT -i eth0 -j DROP

可以使用iptables-save命令将规则保存到文件中

可以使用iptables -L命令检查已配置的规则

IP net

在OpenStack底层,路由的创建是通过Linux的路由功能实现的。OpenStack使用Neutron组件来管理网络资源,其中包括路由的创建。Neutron通过调用Linux的ip命令来创建路由。ip命令用于配置和显示IP路由、设备、策略路由和隧道。在OpenStack中,Neutron通过与Linux内核交互,使用ip命令来创建额外的命名空间(namespace),并在其中配置路由表。每个命名空间都有一个与之关联的路由表,用于定义流量转发规则。通过这些命名空间和路由表,OpenStack可以实现虚拟网络的隔离和流量控制。因此,OpenStack底层创建路由的过程是通过Linux的路由功能实现的。

ip netns add <namespace_name>

#查看已创建的网络命名空间:

ip netns list

#将虚拟网卡附加到命名空间:

ip link set <interface> netns <namespace_name>

创建一个新的虚拟网卡:

ifconfig eth0:0 192.168.1.5 up

删除这个网卡

ifconfig eth0:0 down

首先确认是否安装iproute2或bridge-utils

使用虚拟网卡工具创建一个虚拟网卡。可以使用以下命令创建一个名为eth0:0的虚拟网卡:

ip tuntap add mode tap eth0:0

配置其他参数

ip addr add 192.168.1.5/24 dev eth0:0

创建一个 docker-compose.yml

确保已经安装了Docker和Docker Compose

version: '3'

services:

mycontainer:

image: ubuntu:latest

network: eth0:0

command: /bin/bash

networks:

my_network:

driver: bridge

到该文件的目录下,启动

docker-compose up -d

启动所有容器并保持它们在后台运行。

tc命令需要得到 iproute2 和 iptables 的支持

git clone https://github.com/shemminger/iproute2

git clone git://git.netfilter.org/iptables

参考:https://www.cnblogs.com/YYFaGe/p/17476031.html

How do set about limit interface flow

tc qdisc add dev <interface> root handle 1: htb default 12

tc class add dev <interface> parent 1: classid 1:12 htb rate 10mbit burst 1mbit

这将创建一个限制速率为10Mbps的类限制。

创建过滤器:使用tc filter命令创建一个过滤器,以指定要应用限制的流量。

例如,要创建一个名为myfilter的过滤器,可以使用以下命令

tc filter add dev <interface> protocol ip parent 1:0 prio 1 handle 10 fw flowid 1:12

这将创建一个过滤器,将所有流量标记为10的流量分配给之前创建的类限制。

启用限制

tc qdisc add dev <interface> root handle 1: htb default 12

tc class add dev <interface> parent 1: classid 1:12 htb rate 10mbit burst 1mbit

tc filter add dev <interface> protocol ip parent 1:0 prio 1 handle 10 fw flowid 1:12

tc -s qdisc show dev <interface>

tc -s class show dev <interface>

#可以查看限制的效果。

这些命令将显示当前应用的限制和流量统计信息。

优化网络首先考虑的使用负载均衡、数据压缩等技术,提高网络吞吐量。

然后优化网络路由和交换机配置,减少数据包丢失和延迟。

使用tc qdisc命令创建一个流量整形队列。可以使用以下命令创建一个名为mysqdisc的队列:

tc qdisc add dev <interface> root handle 1: mysqdisc #

创建过滤器:使用tc filter命令创建一个过滤器,以指定要应用流量整形的流量。你可以根据需要使用不同的过滤器条件,例如IP地址、端口等。

tc filter add dev <interface> protocol ip parent 1:0 prio 1 handle 10 fw flowid 1:10

#root handle 1:0 表示创建一个根队列,并将其标识为1:0。

#handle 队列规则句柄,可以理解为网络流量流经的路径上的一个标识,默认1:0为根节点,也可以自定义 ,比如说为10:0。

#prio 表示使用优先级调度算法,如果不指定具体的值,如tc qdisc del dev ens19 root handle 1:0 prio,则默认prio的值为1,如果不指定该参数,如tc qdisc del dev ens19 root handle 1:0不指定prio将会报错,Error: Specified qdisc kind is unknown.。

配置流量整形参数:使用tc命令的子命令tc qdisc来配置流量整形的参数。例如,你可以使用以下命令设置队列的突发限制和速率:

tc qdisc change dev <interface> root handle 1: mysqdisc burst 10000kbit rate 1mbit

这将设置队列的突发限制为10000kbit,速率限制为1mbit。你可以根据需要调整这些参数。

使用Traffic Control(tc)工具。调整网络接口的传输和接收速率限制

ip link set dev <interface> rate <rate>

rate取值范围 : 1bps到非常高的速率(比如数百兆bps或更高)之间。

如果设置的rate速率过低,可能会导致网络传输速率受到限制,影响网络性能。这可能会导致网络延迟增加、数据传输速度变慢等问题。

如果设置的rate速率过高,可能会导致网络拥塞。当网络中的数据流量超过了网络设备的处理能力时,数据包可能会在队列中积压,导致数据包延迟或丢失。这也会影响网络性能,并可能导致网络不稳定。

参考资料:

https://www.zhihu.com/tardis/bd/art/619965724?source_id=1001

https://www.kernel.org/doc/Documentation/networking

https://zhuanlan.zhihu.com/p/449755341

https://access.redhat.com/documentation/zh-cn/red_hat_enterprise_linux/9/html/configuring_and_managing_networking/updating-the-default-qdisc_linux-traffic-control

https://developer.aliyun.com/article/1297293

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!