piakachu越权漏洞

2023-12-13 04:09:50

水平越权

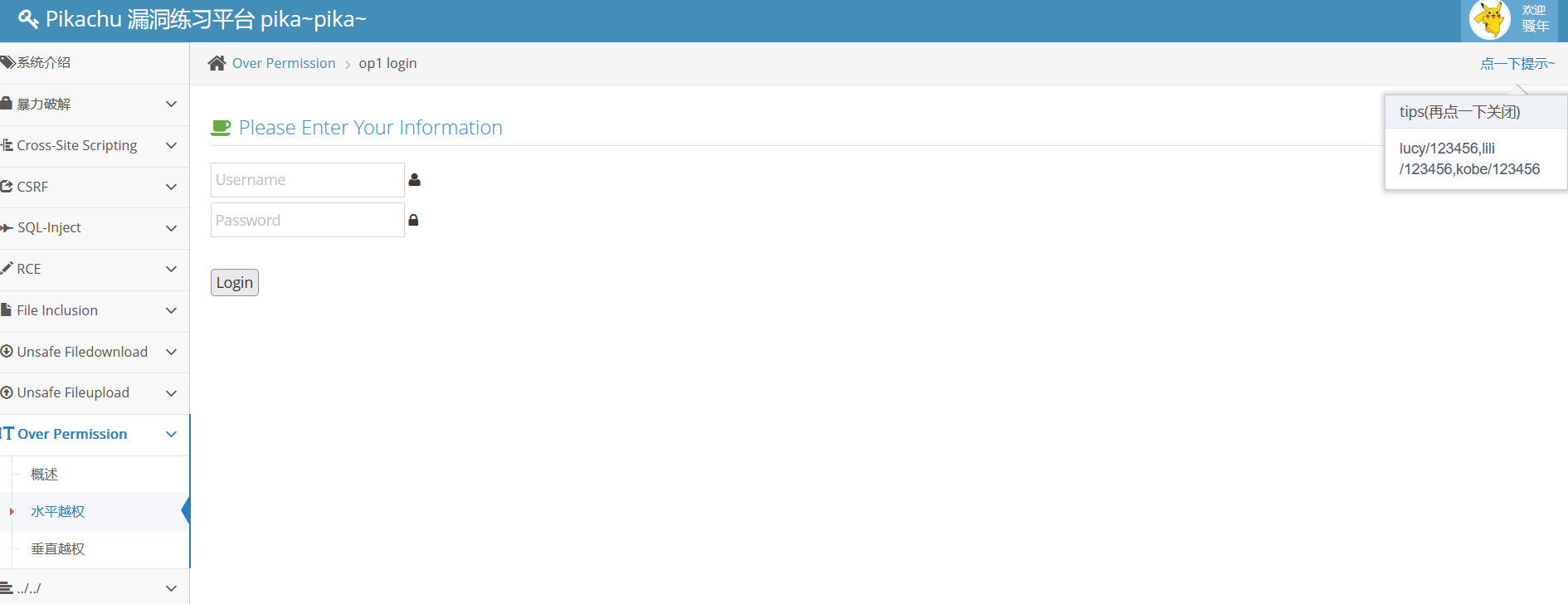

首先打开这一关,在右侧有一些提示,我们可以看到

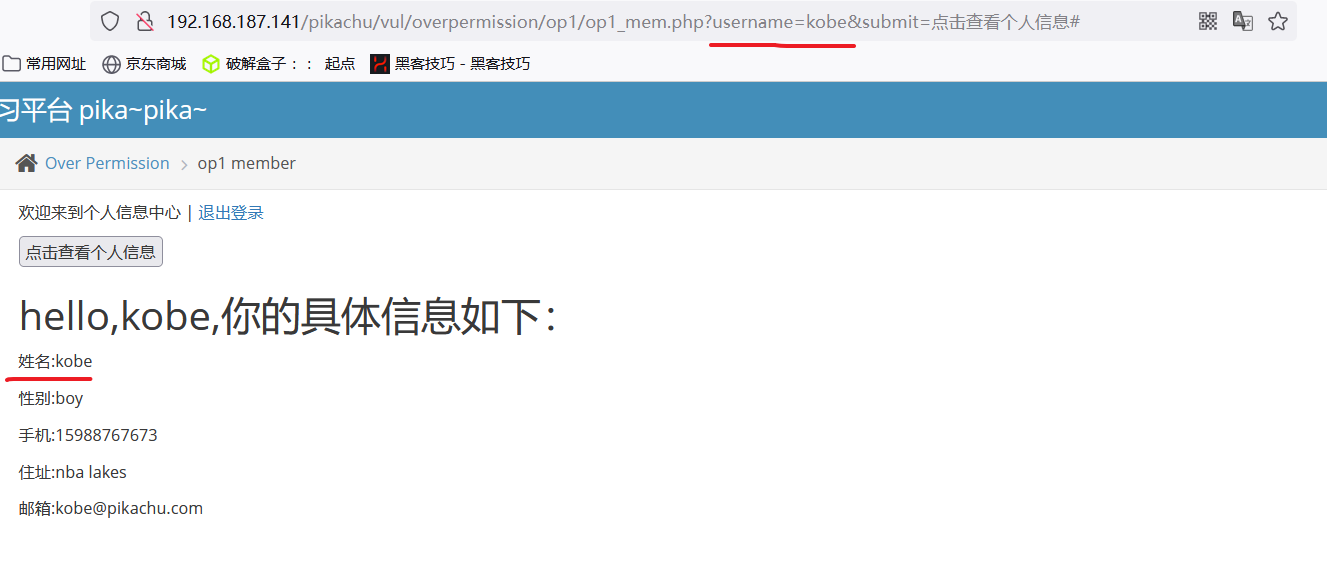

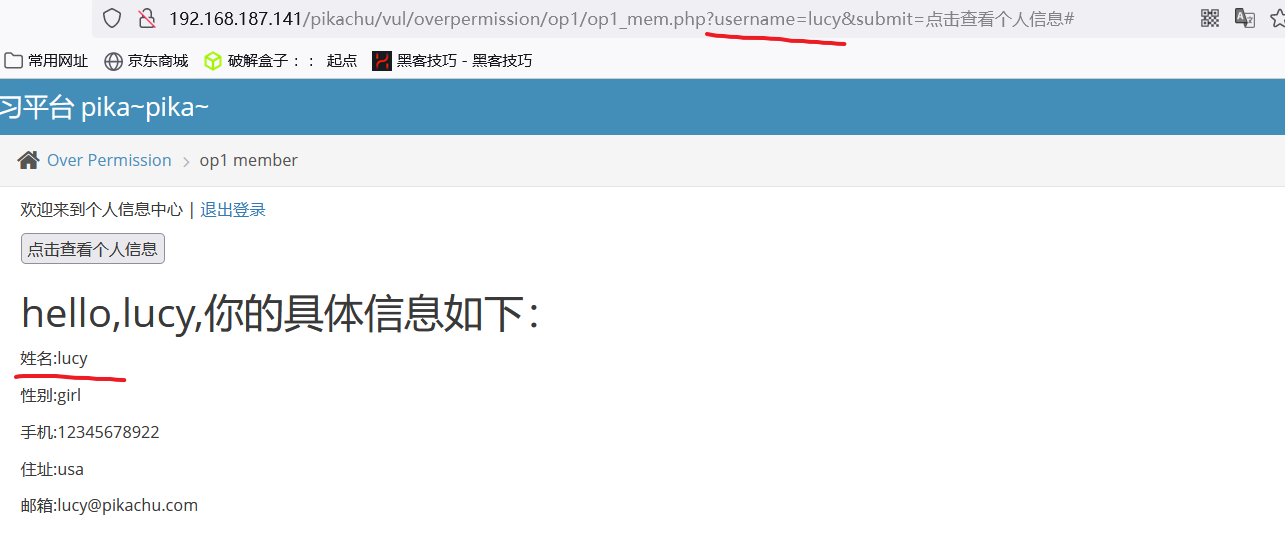

然后我们随便输入一组信息即可,可以在url中看到这样的字段

当我们尝试在url中直接更换另一个用户名时可以发现,直接切换到了另一个用户的身份

垂直越权

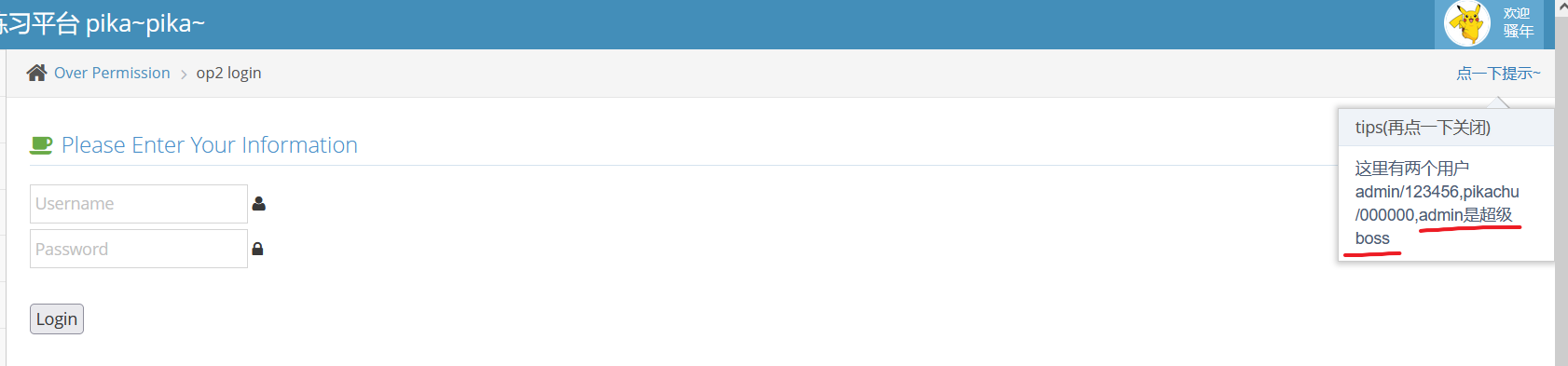

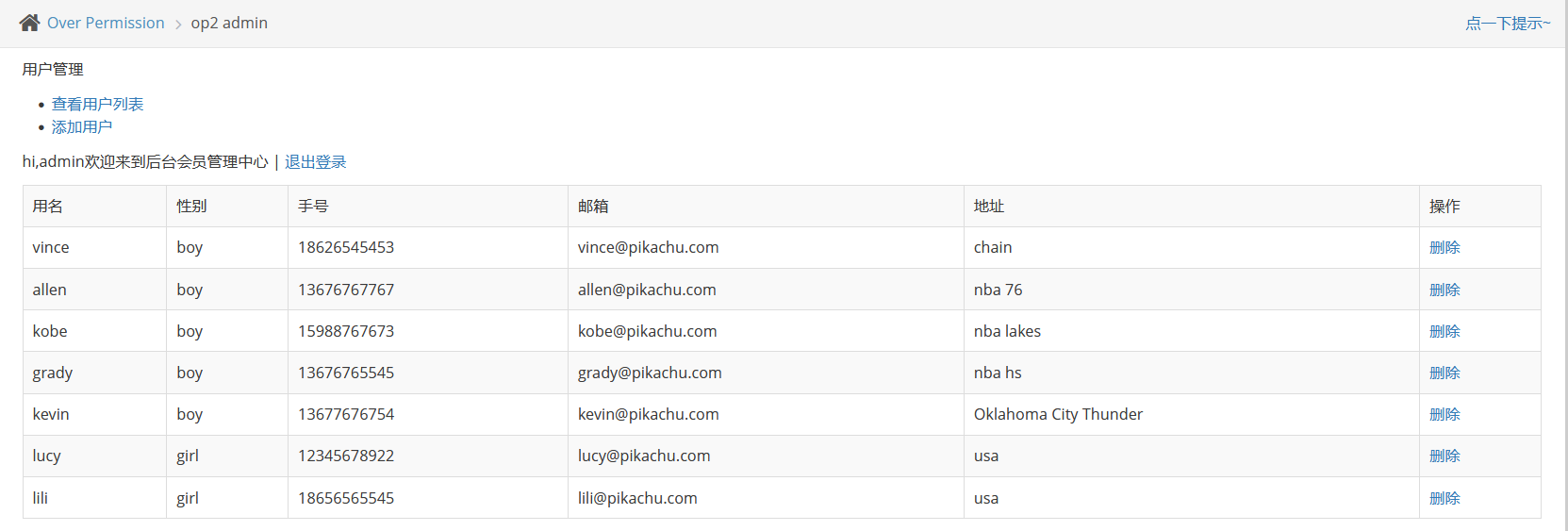

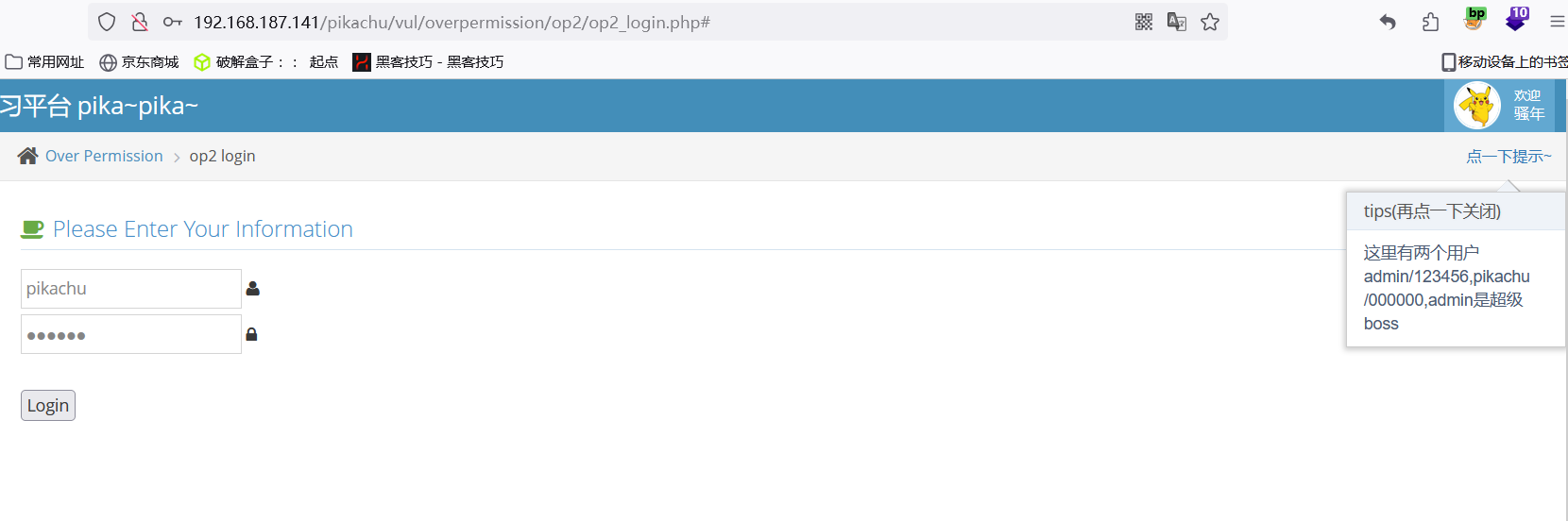

这里可以看到右边提示,admin是超级用户,那我们先用这个登录

登录界面呈现这个样子

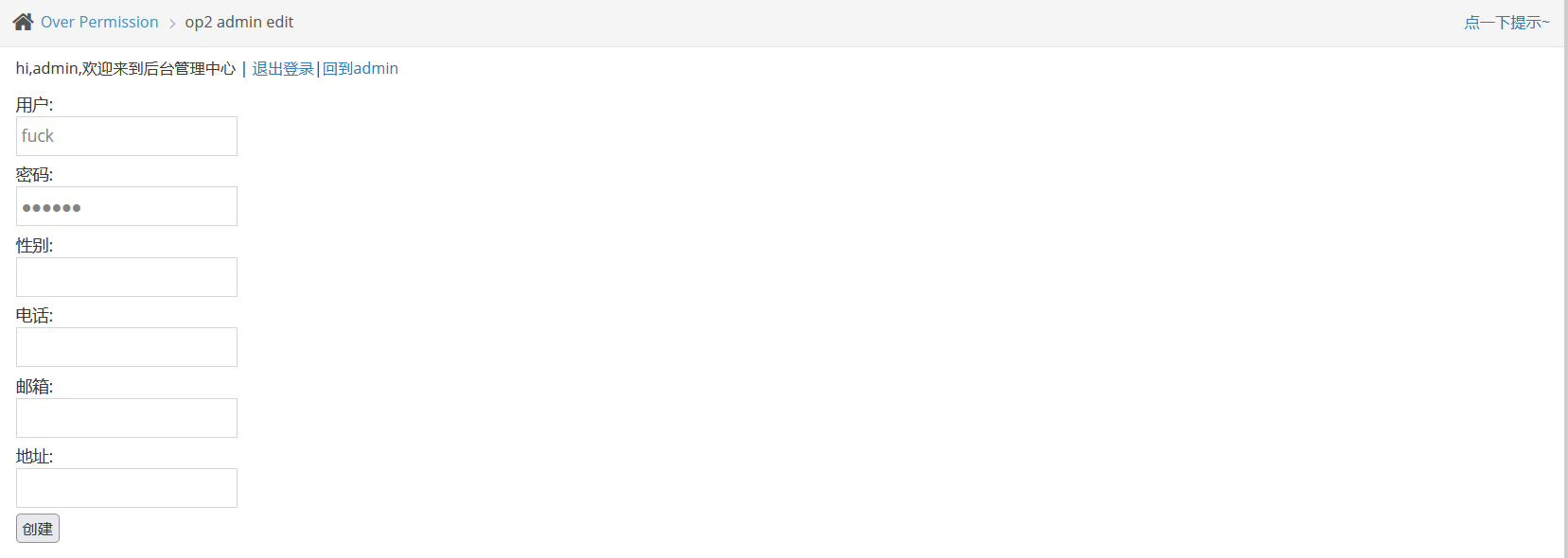

我们这里点击新建用户,添加好用户名和密码

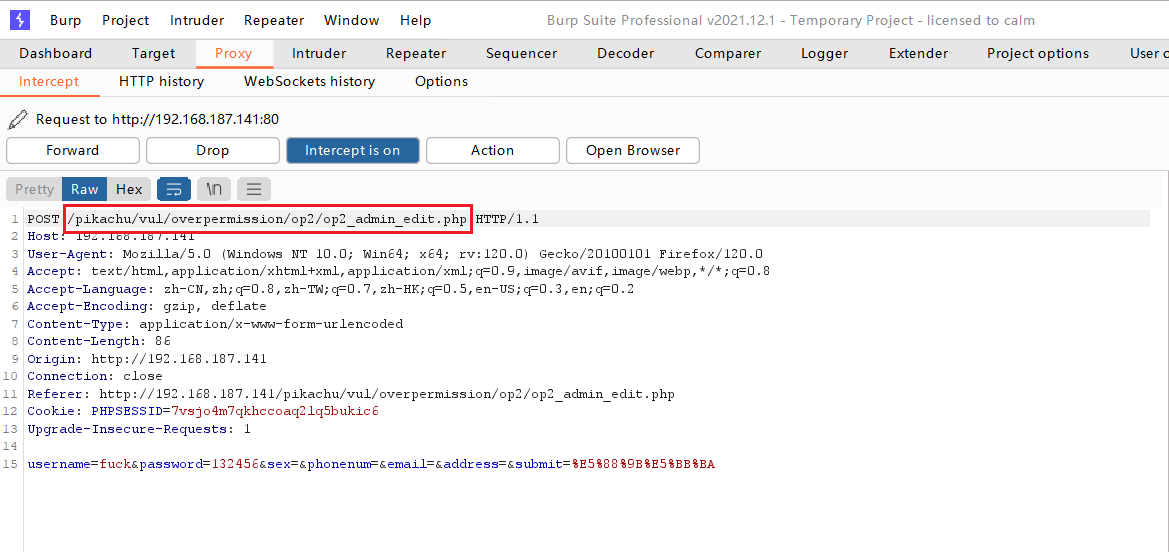

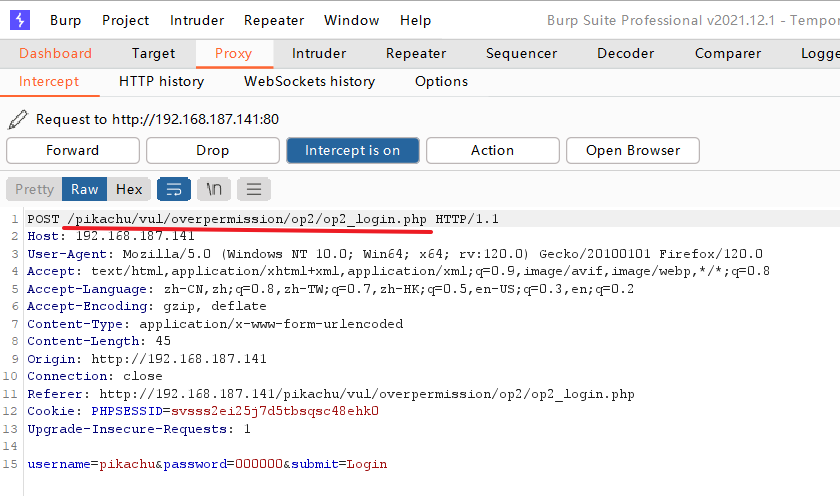

此时我们打开bp抓包看看,这里可以发现admin管理员,创建用户时所访问的php文件

/pikachu/vul/overpermission/op2/op2_admin_edit.php

我们此时使用另一个用户登录

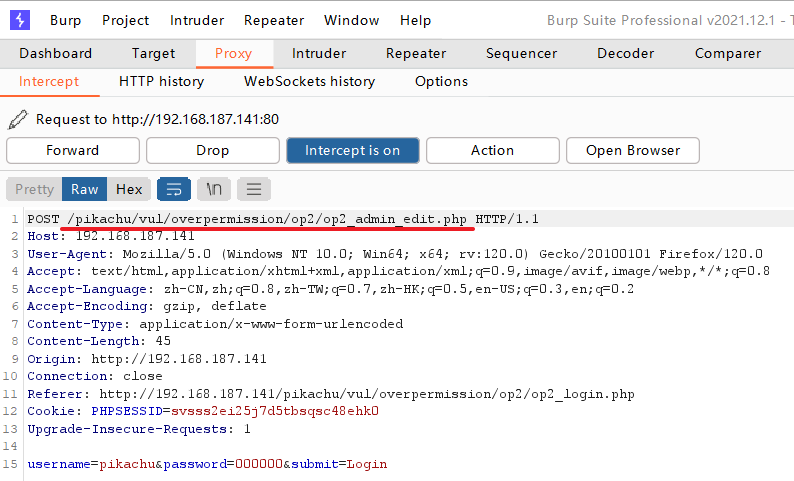

抓包替换这一部分

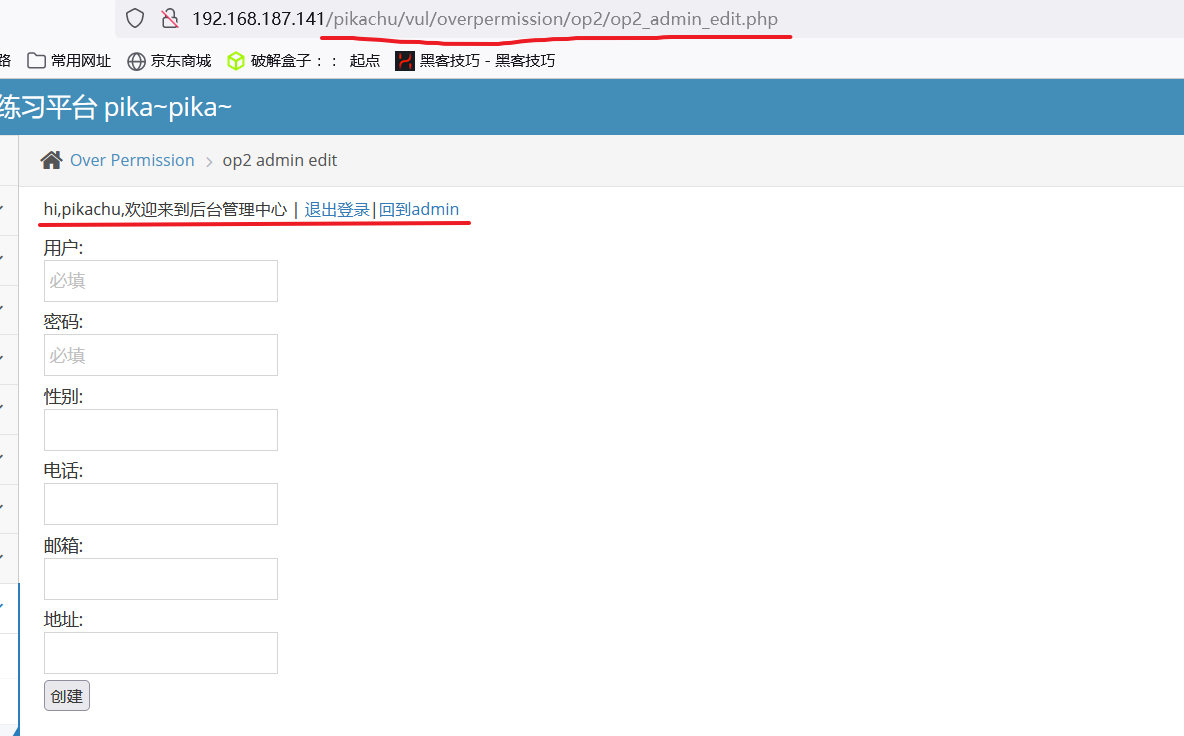

替换后,发包

另一边回显成功,状态码显示正常

此时如果在url中直接访问这个路径,也是可以直接越权成功

文章来源:https://blog.csdn.net/ybk6666/article/details/134862200

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!