攻防世界——Hello, CTF

2023-12-23 22:51:04

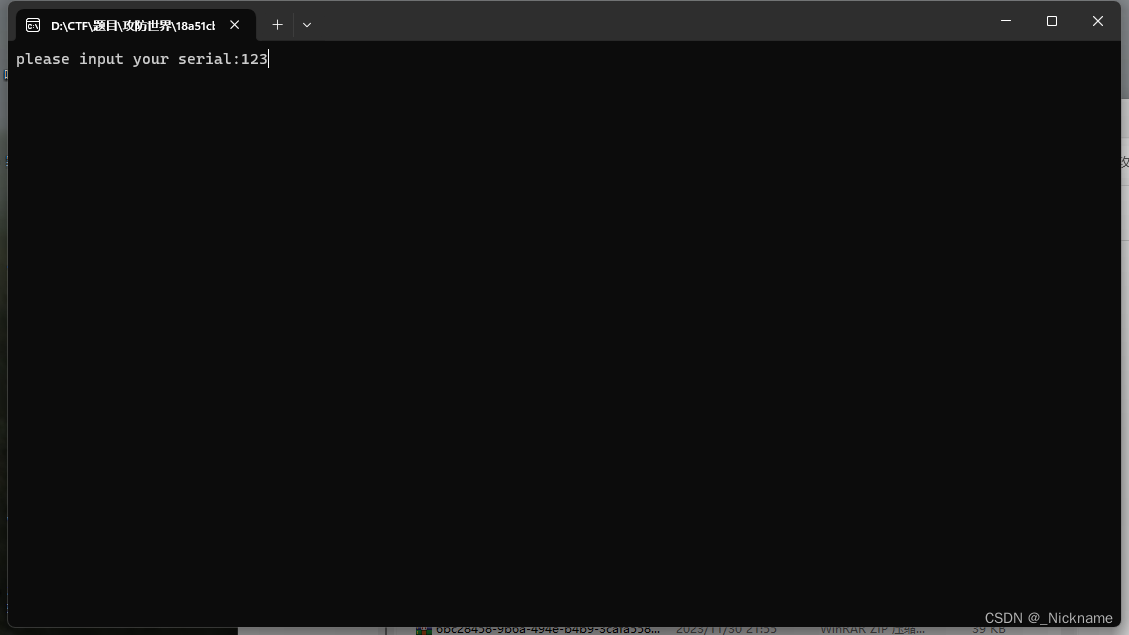

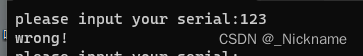

运行可以发现这是输入型的flag

(re题目分为两类,一种你直接输入flag,还有一种就是你完成某个操作后,给你flag)

可以发现关键字符串就是wrong 和 input

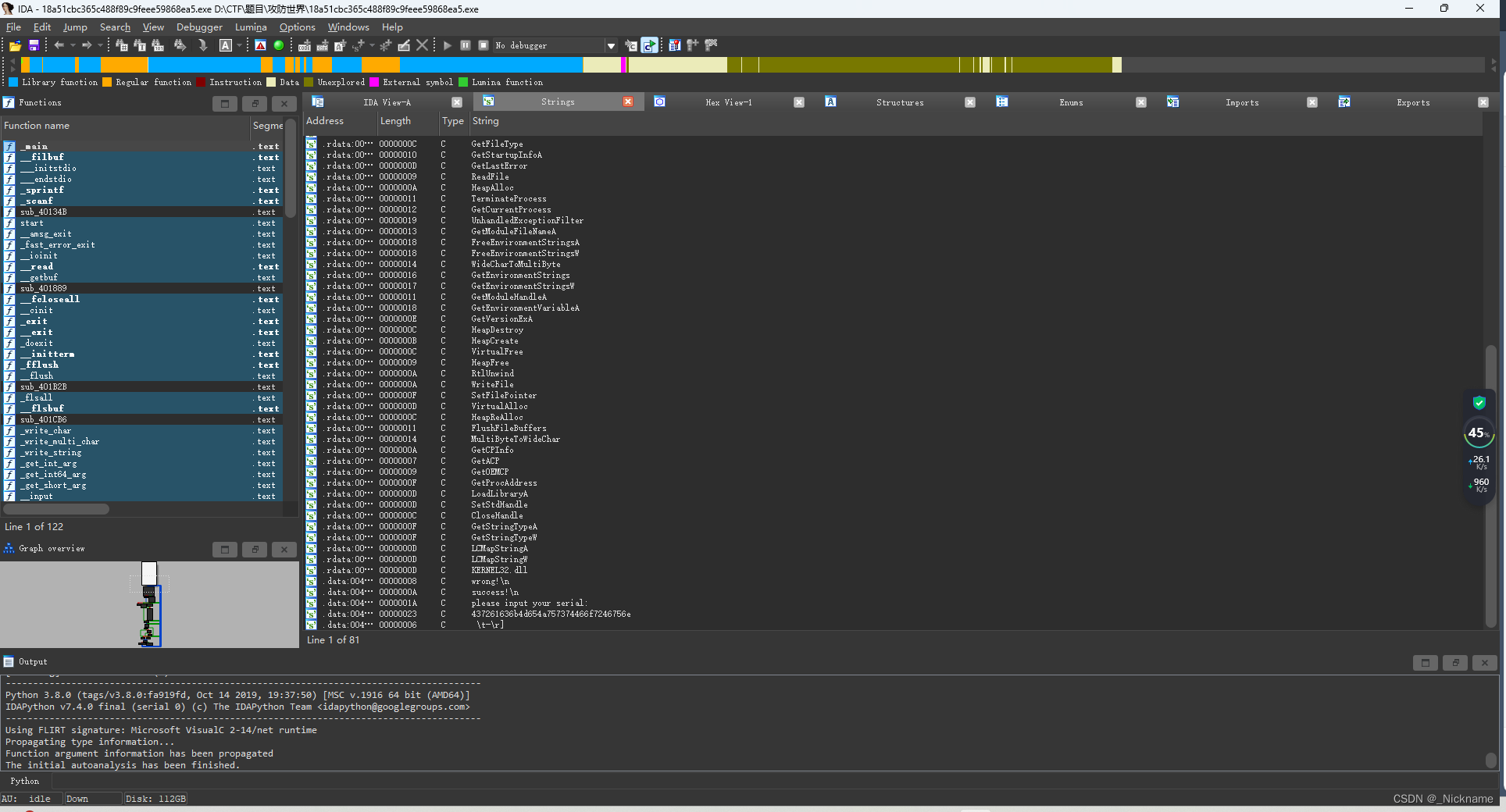

32位

IDA打开

进入直接进入字符串界面,发现关键字符串

int __cdecl main(int argc, const char **argv, const char **envp)

{

int i; // ebx

char v4; // al

int result; // eax

int v6; // [esp+0h] [ebp-70h]

int v7; // [esp+0h] [ebp-70h]

char Buffer[2]; // [esp+12h] [ebp-5Eh] BYREF

char v9[20]; // [esp+14h] [ebp-5Ch] BYREF

char v10[32]; // [esp+28h] [ebp-48h] BYREF

__int16 v11; // [esp+48h] [ebp-28h]

char v12; // [esp+4Ah] [ebp-26h]

char v13[36]; // [esp+4Ch] [ebp-24h] BYREF

strcpy(v13, "437261636b4d654a757374466f7246756e");

while ( 1 )

{

memset(v10, 0, sizeof(v10));

v11 = 0;

v12 = 0;

sub_40134B(aPleaseInputYou, v6);

scanf("%s", v9);

if ( strlen(v9) > 0x11 )

break;

for ( i = 0; i < 17; ++i )

{

v4 = v9[i];

if ( !v4 )

break;

sprintf(Buffer, "%x", v4);

strcat(v10, Buffer);

}

if ( !strcmp(v10, v13) )

sub_40134B(aSuccess, v7);

else

sub_40134B(aWrong, v7);

}

sub_40134B(aWrong, v7);

result = --Stream._cnt;

if ( Stream._cnt < 0 )

return _filbuf(&Stream);

++Stream._ptr;

return result;

}跟进后可以看见这串字符串

分析过来就是,437261636b4d654a757374466f7246756e

这串东西就是你输入的flag的ASCII码的16进制

(在C语言中,字符直接转换为int是ASCII编码)

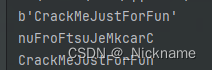

对应的脚本

import libnum

a=0x437261636b4d654a757374466f7246756e

print(libnum.n2s(a))

这是python自带的库

还有一种脚本就是二进制方面的了

while a:

flag+=chr(a & 0xff)

a=a>>8

print(flag)

print(flag[::-1])

这里解释下这个脚本

第一个脚本:

就是利用一个叫libnum的库,没什么可讲的

第二个脚本:

补充个知识

异或(^)就是 二进制上相同为 0 不同为 1?

安位与(&)就是 二进制上 两个都为1就为1,其他为0

这里的a& 0xff?

0xff就是八个比特,一个字节 也就是一个char类型的大小

这个脚本的意思就是保留最后八位,也就是原本最后的一个char字符,我们把他提出来

因为是倒着来的,所以最后flag要倒着输出(我觉得这个知识点很符合我们RE,希望大家多多斟酌)

上次有个也学二进制的人给我留言,我回复很慢,有问题直接加QQ(1559820232),备注一些CSDN就行,这样博客的问题我知道的可以和大家讨论

下班!

文章来源:https://blog.csdn.net/wcj126/article/details/135174474

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!