计算机环境安全

操作系统安全----比如windows,linux

安全标识--实体唯一性

windows---主体:账户,计算机,服务

安全标识符SID-Security Identifier

普通用户SID是1000,管理用SID是500

linux---主体:用户,用户组,服务

用户标识符UID,用户组标识符GID

身份鉴别

windows鉴别信息管理---账户管理器的SAM文件

SAM是隐藏文件,需要System权限访问

鉴别方式:远程鉴别,本地鉴别

远程--安全性高低SMB(明文)<LM(哈希值)<NTLM协议(LM+验证码)

本地--鉴别信息 GINA-LSA

linux鉴别信息管理---账户文件,影子文件

账户文件(/etc/passwd)--用户描述,账号策略,加密的用户密码散列--文本格式

影子文件(/etc/shadow)--用户密码散列,密码管理策略信息---文本格式仅对root可读可写

访问控制

windows

文件系统访问控制--ACL访问控制列表

程序授权访问控制--CL令牌机制,权限存储在操作数据流中

用户角色访问控制--默认角色访问控制RBAC

网络边界访问控制--主机防火墙ACL

系统完整性校验--CLARK-WILSON模型

系统内核保护机制--用BLP和BIBA模型

linux

文件系统访问控制--ACL访问控制列表

? ?读R,写W,执行X,特殊权限S

??

? r4w2x1,命令设置的时候可以写755,就是读写执行,读执行,读执行--用来对应当前用户权限,组用户权限,其他人权限

用户角色访问控制--角色访问控制RBAC

网络边界访问控制--用IPtable包过滤防火前ACL访问控制

系统完整状态保护--CLARK-WILSON模型

系统内核状态保护--用BSELinux Domain-Type模型

保密性和完整性

windows

存储保密---NTFS文件系统的EFS文件机密,BITLOCKER分区加密

信道保护---正常信道保护,隐蔽信道保护

通道保护--VPN保密,IP安全策略IPSEC机制保密,SSL/TLS通信保密

linux

存储保密---EXT文件系统的eCryptFS文件加密系统

通道保护---PPTP/L2TP,IPSEC VPN,SSL/TLS VPN,SSH

安全审计

windows系统安全审计

日志:系统,安全,应用,IE

应用日志--IIS日志等

linux系统安全审计

连接时间日志,

进程统计,

错误日志,

应用日志

系统安全配置

安装与部署---分区设置,安全补丁,最新版本,可靠镜像,攻击面最小化原则,关闭不需要的服务和功能

身份鉴别配置---管理员更名并给与安全口令,密码策略(复杂度,长度,更新时间),账户锁定策略(阈值,计数,时间)

访问控制配置---优先非root或非administrator权限,默认权限修改,关闭共享且不能重启,关闭自动播放,开放端口最小化动态化,开放服务最小化,远程连接防火墙或IPtables设置,远程SSH控制策略,ETC可信访问主体配置策略

保密性与完整性

window--关闭自检,其他EFS加密,根据需要启动TLS本地粗略,修改默认主机名信息;

linux--启动eCrpFS文件加解密功能,启动PPTP,TLS功能,修改默认Banner信息

日志设置要求---日志项分类全面,日志空间时间访问权限,日志更新覆盖删除策略,日志服务器。

网络安全法要求日志存储6个月。

备份恢复---快照机制,OS镜像,备份,集群部署

补丁升级---漏洞检测, 补丁升级,版本机制

其他设置---防病毒软件,操作系统基线核查,主机监控与审计,堡垒机,其他安全加固

windows对比linux

内核系统的核心,对接硬件,是软件和硬件之间接口,系统启动第一个程序;

系统是硬件资源的软件的集合,是用户和计算机硬件之间接口,安全性,计算机启动第一个加载;

数据库安全----比如sql,magodb

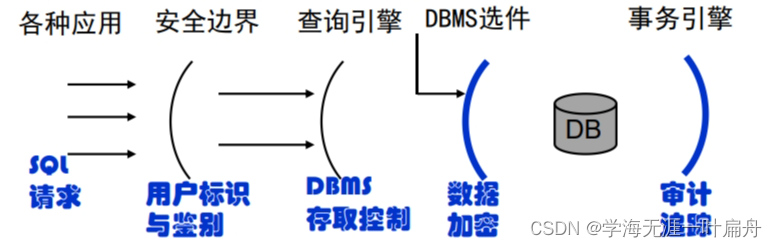

标识与鉴别---实体所知进行用户鉴别,用户管理策略设定;用户对不同数据对象操作权限:系统,模式,数据权限。

访问控制---角色访问控制RBAC,事务机制Clark-Wilson访问控制

保密性---传输加密,存储加密

https传输加密。

DBMS内核加密,

os层加密

DBMS外层加密

视图-知必所需原则

数据库统计规则

完整性---完整性约束,完整性检查,违约处理机制

约束:实体完整性(Primary key唯一,不为空),参照完整性(foreign key关联),自定义完整性(定义非空,唯一,布尔值),域完整性(check,foreign? key,default,not null)

事务完整性:动态变化一致性Clark-wilson模型

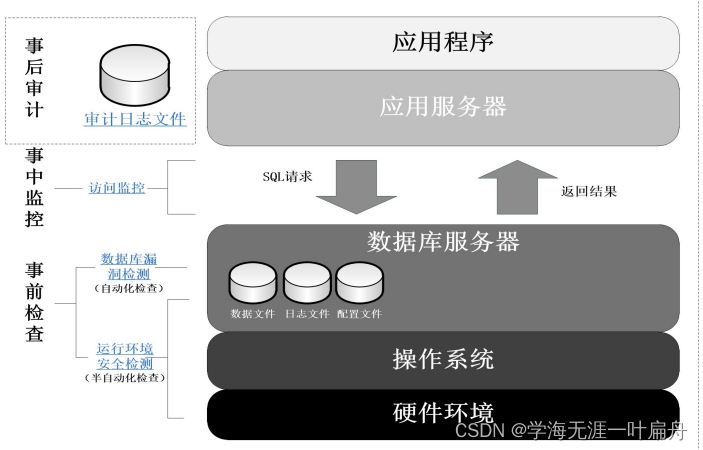

安全审计---日志分级(数据级、用户级、系统级---对应操作,行为,授权)

备份恢复---备份(冗余技术,数据转储和日志文件),恢复(事务、系统,介质故障)

运行安全--IATF防御体系

三要素(人,技术,操作),四领域(计算环境,边界安全,网络基础设施,支撑性基础设施)

机构:标识与鉴别,访问控制,传输加密,审计

运行安全--PPDR防护体系

PPDR模型:策略,防护,检测, 响应

安全措施:事前防护,事中检查或监控,事后响应和审计

应用数据安全---比如qq,浏览器

WEB安全

程序-软件安全开发

输入输出处理,会话控制,文件系统处理,用户访问机构,日志处理

协议-http改进为https---请求响应模式

常见问题:信息泄露,弱验证,缺乏状态追踪

解决:TLS1.2和1.3版本

中间件-支撑软件配置

安全漏洞管理

软件安全配置--不允许远程写入,更改默认账户和口令

浏览器安全

用安全的浏览器,谷歌,IE等

网站安全级别防护---行为组织和控制

控制脚本运行--先禁止后允许

Cookies管理

设置cooie策略---退出删除cookie,不记录cookie

隐私保护---不自动保存浏览历史,不自动保存用户名密码

web安全防护技术:Web防火墙WAF,网页访篡改系统

电子邮件安全

协议:SMTP传输,POP3接收,IMAP接收和转储

存在问题:信息泄露,身份验证不足,垃圾邮件,社工攻击

安全协议:加解密,签名,身份鉴别

安全配置:

提高验证强度:强密码、验证码、手机号码

关闭开放式转发:防止敏感信息扩散

反向域名验证:识别非法的邮件地址

软件版本升级、补丁加固

使用习惯:客户端已TXT方式阅读,附件文件加密,附件下载病毒查杀,定期清空在线邮件

域名系统安全

DNS机制:分布式数据库系统,弱认证,DNS接卸UDP协议,递归查询TCP协议

存在问题:拒绝服务,DNS欺骗

解决:DNS运营商配置、加固和维护

远程管理安全

远程明文传输信息泄露

解决:加密的远程管理SSH,设置账号安全策略对抗口令破解

办公软件安全

存在问题:文件泄露,篡改,丢失,感染宏病毒,被加密勒索,盗版软件,云文档安全

解决:合适的版本,及时打补丁,PDF发布,文件加密,完整性控制,访问控制,数字签名,文件备份,正版管理,关闭云文档,部署DLP

社交与即时通讯安全

网络诈骗

信息泄露

非法信息和恶意代码传播

数据防泄漏DLP

网络安全法中对数据保护要求:

? ? 未经被收集者同意,不得向他人提供个人信息;

? ? 采取技术措施和其他必要措施,确保其收集的个人信息安全,防止信息泄露、毁损、丢失。

数据泄露防护应覆盖数据外泄渠道,需要关注问题:

什么敏感数据需要发出;谁会发出敏感数据;发往哪;使用协议,端口;违反哪些安全策略;违规程度。

攻击和防护

攻击

信息收集与防范

? ? ? ? 收集系统资料:域名,拓扑,操作系统,应用软件,相关脆弱性

? ? ? ? 收集组织资料:组织架构及关联组织,地址位置,电话号码,邮件,近期事件,员工简历

? ? ? ? 快速定位

? ? ? ? 信息挖掘---定点采集,隐藏信息,后台入口

? ? ? ?网络信息收集--正常服务,系统功能

? ? ? ?信息收集--服务旗标,欢迎信息,端口扫描,TCP/IP协议指纹识别法

? ? ? 公安信息收集防御---展示最小化原则,不必要的信息不发布

? ? ? 网络信息收集防御---修改默认配置,减少攻击面

? ? ? ?

缓冲区溢出及防范

? ? 原理:编写不严谨,缓冲区写入超过预定长度的数据,造成缓存的溢出,破坏程序堆栈

? ?危害:最大数量的漏洞类型,漏洞危害等级高

? ?防范:用户打补丁,防火墙;开发人员内存动态管理,逻辑内存,虚拟内存,业务限速,输入数据验证,相对安全函数;系统缓冲区不可执行技术,虚拟化技术。

SQL注入及防范

? ? 原理:输入语句合法性判断,造成绕过应用程序限制

? ?防御对象:外部传输数据,用户的提交,其他系统传入数据

? 防御方法:白名单限制传递数据格式,黑名单过滤,部署防SQL注入系统或脚本

脚本攻击及防范

? ? 原理:用户提交的HTML脚本代码没有过滤或转换

? ? 危害:敏感信息泄露,账号劫持,Cookie欺骗,拒绝服务,钓鱼

? ? 防范:优先用静态网站或静态发布,对脚本进行严格验证和过滤

网页欺诈、钓鱼

? ?欺骗域名:

? ?欺骗内容:打折,中奖

隐私泄露

? ?诱骗注册:用户名密码,邮箱,密码问题答案

? ?免费赠送:电话,地址,姓名

恶意代码防护

引起计算机故障,破坏计算机数据,影响系统正常使用的程序代码

类型:二进制代码,脚本语言,宏语言

表现形式:病毒,蠕虫,木马,后门程序,流氓软件,逻辑炸弹,APT攻击

传播方式:文件传播,网络传播,软件部署

检测技术:

? ?行为检测:

? ?判断状态,?漏报低,能检测到未知病毒;误报高,未必是真正攻击。---一般用白名单

? ?特征检测:

? ?危害特征判断,误报低,检测到的都是攻击;漏报高,未知病毒无法识别发现。---一般用黑名单检测。

分析技术:

? ? 静态分析:不实际执行恶意代码,直接二进制分析

? ? 动态分析:执行恶意代码,使用监控机测试软件分析。看本地的文件读写,看网络的远程访问调用

恶意代码清除

感染引导区---修复,重建

感染文件---附着性逆向还原,替换型备份还原

独立文件---内存退出,删除文件

嵌入型---更新软件或系统,重置系统

互联网技术的防御

恶意代码检测与预警体系:蜜罐,蜜网

云查杀体系:行为检测-沙箱-特征检测-状态升级-返回1-上传云端-识别启动-数据统计-云端研判-同步地端升级-沙箱-释放或清除

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!