【精选】墨者学院—数据分析取证 (全通关WP+超详细解析)

🍬 博主介绍

👨?🎓 博主介绍:大家好,我是 hacker-routing ,很高兴认识大家~

?主攻领域:【渗透领域】【应急响应】 【python】 【VulnHub靶场复现】【面试分析】

🎉点赞?评论?收藏 == 养成习惯(一键三连)😋

🎉欢迎关注💗一起学习👍一起讨论??一起进步📝文末有彩蛋

🙏作者水平有限,欢迎各位大佬指点,相互学习进步!

目录

Wireshark使用

1.协议过滤

tcp,只显示TCP协议的数据包列表

http,只查看HTTP协议的数据包列表

icmp,只显示ICMP协议的数据包列表

2. ip过滤

ip.src ==192.168.1.104 显示源地址为192.168.1.104的数据包列表

ip.dst==192.168.1.104, 显示目标地址为192.168.1.104的数据包列表

ip.addr == 192.168.1.104 显示源IP地址或目标IP地址为192.168.1.104的数据包列表

3.端口过滤

tcp.port ==80, 显示源主机或者目的主机端口为80的数据包列表。

tcp.srcport == 80, 只显示TCP协议的源主机端口为80的数据包列表。

tcp.dstport == 80,只显示TCP协议的目的主机端口为80的数据包列表

4.contains

包含的关键词是contains 后面跟上内容

http contains "upload"

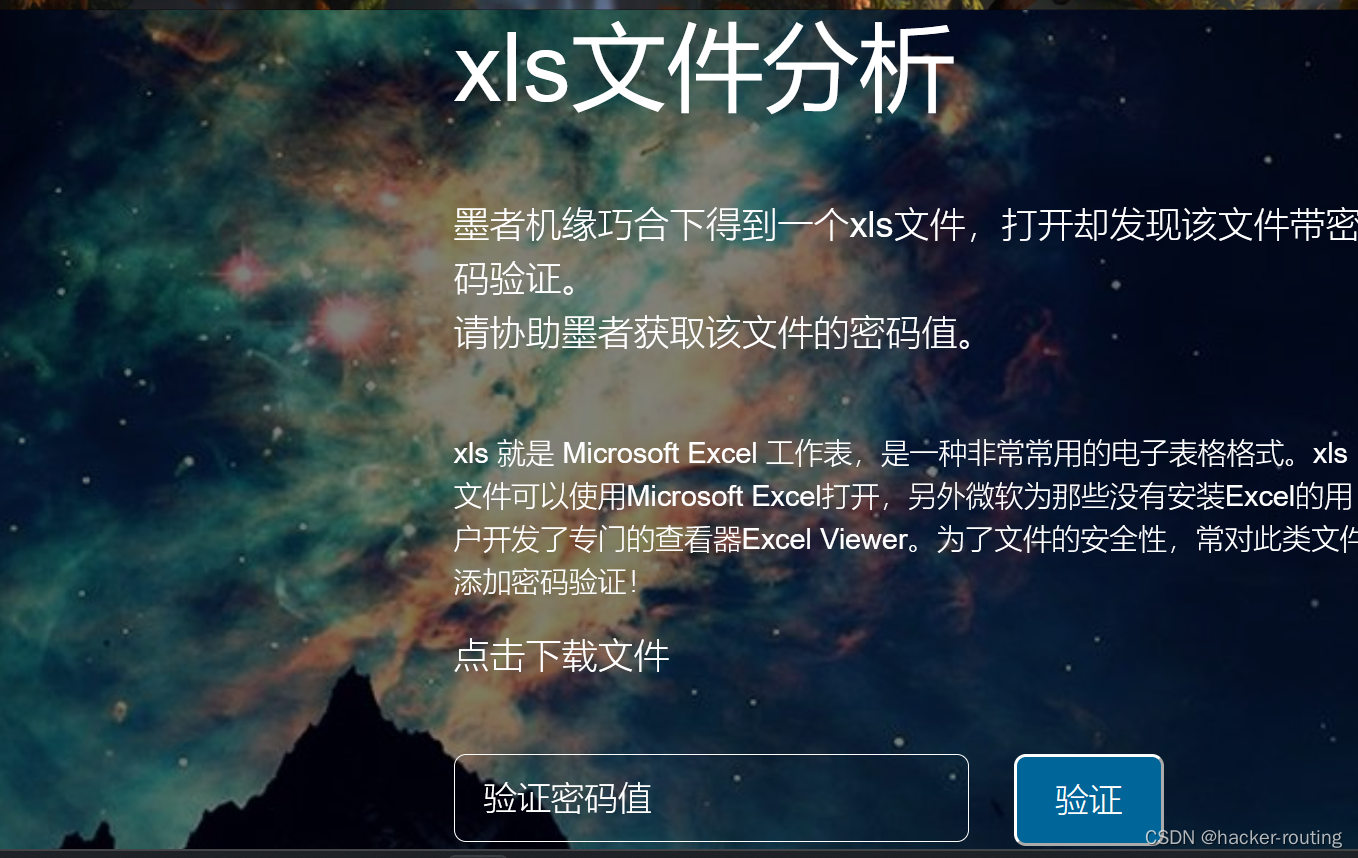

Xls文件分析溯源

进入web页面,思路很清楚,就是让我们破击下载的Excel文件,然后key就是在里面

利用专门破解Excel的工具:PassFab For Office软件

密码accs

拿到key:

mozhe7cc00786fa8a6fea01d5c53ad76

电子数据取证-日志分析(第1题)

1.打开靶场:

2.下载文件

access_log文件

"access_log" 通常是指 web 服务器上的访问日志(access log)。

这种日志文件记录了服务器接收到的每个请求的详细信息,包括请求的时间、请求的资源、请求的来源 IP 地址等。

对于 Apache HTTP 服务器,通常的默认命名为 "access_log"。对于 Nginx,可以使用 "access.log"。

因为是上传木马,应该是post方式提交,木马一般是php或jsp文件

查找集中在post、(.*)php、upload这些关键词

查找到上传文件叫file.php

Key is: mozhe2c88525f58331ecd912b278b287

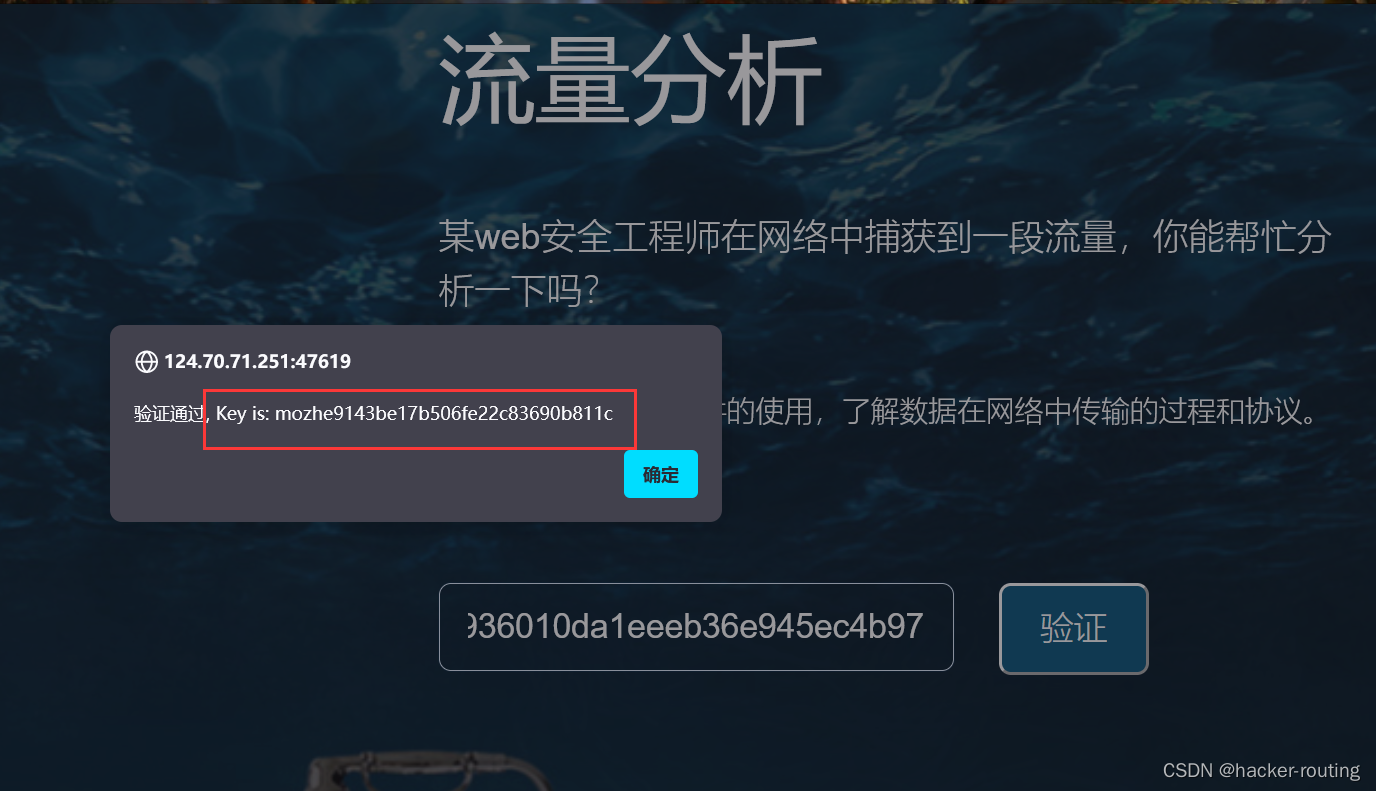

电子数据取证-流量分析(第1题)

先打开wireshark,进行http流量的过滤:

看到了post /upload.php文件

右击,追踪流(http)

检索flag关键字

Key is: mozhe9143be17b506fe22c83690b811c

远程电子数据取证-服务器分析(第1题)

直接根据提示:

直接搜索Recycler文件

key就直接在里面了

远程电子数据取证-服务器分析(第2题)

根据提示,查看日志

mozhee857abe00d6dc80e7e1a80fe46f

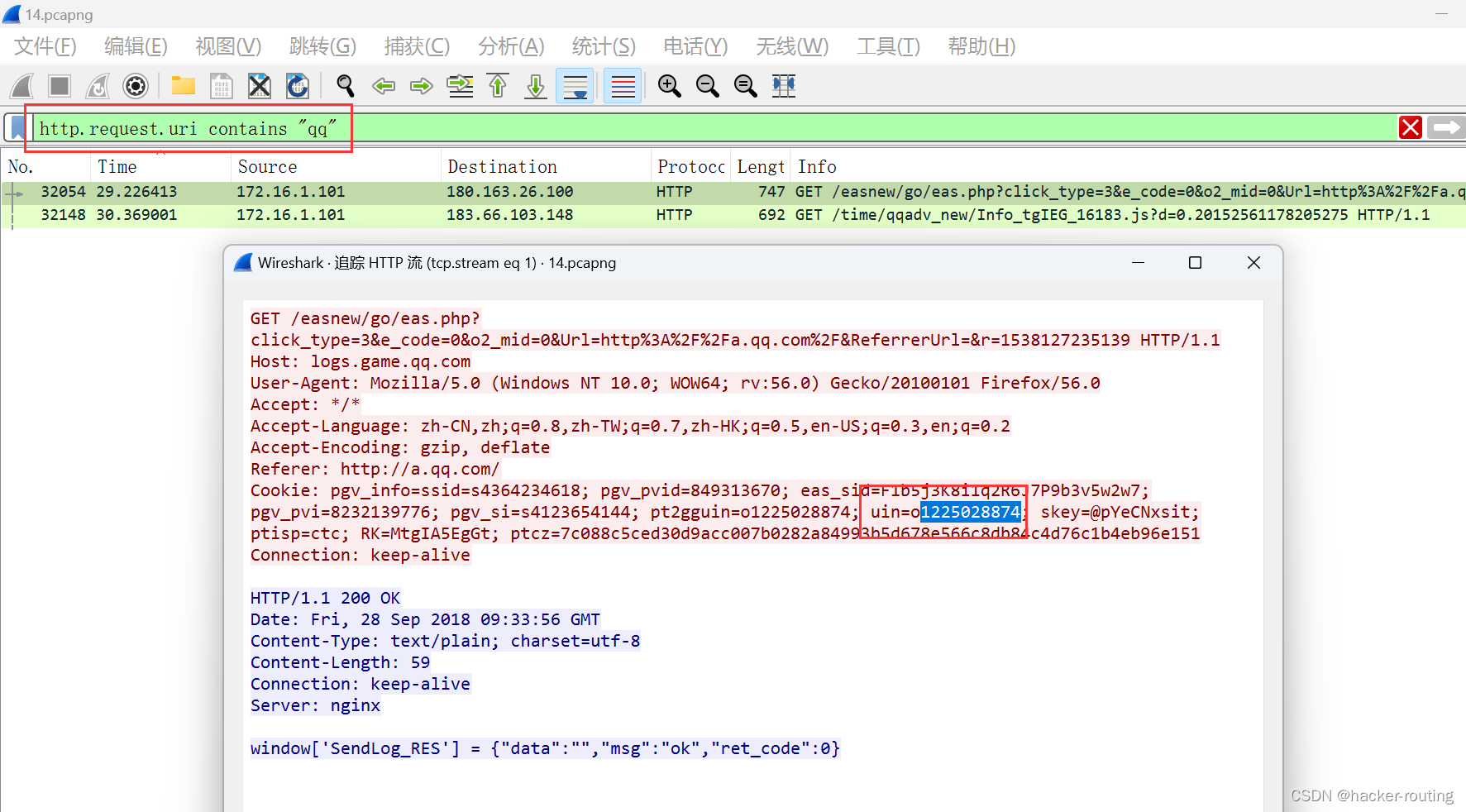

网络数据分析溯源(查找QQ号)

用http.request.uri contains "qq"过滤请求uri包含字符串qq的数据包

mozheb1a08fdd0ce1d7a6f4c2ecf0109

网络数据分析溯源(3389登录的IP地址)

根据提示,找目的端口是3389的

tcp.port == 3389

mozhe4fe7a498b66e699b426a0586aac

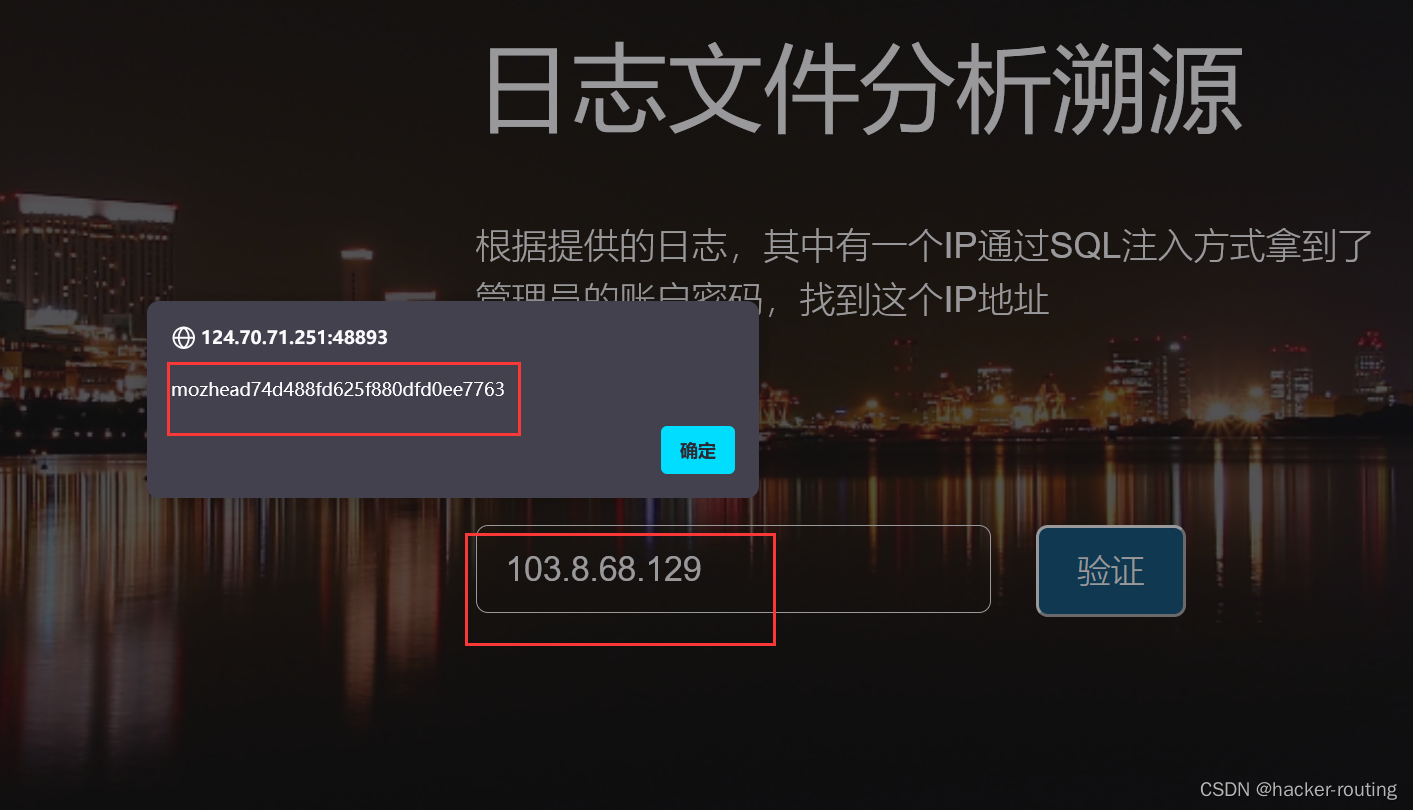

日志文件分析溯源(SQL注入IP地址)

根据提示:是sql注入方式,所有日志里面一定会有sql注入的关键字,比如:union

网络数据分析溯源(SQL注入的IP地址)

根据提示:查找有关sql注入的关键字有关的:union

mozheadf144e022532d877892ae8d80a

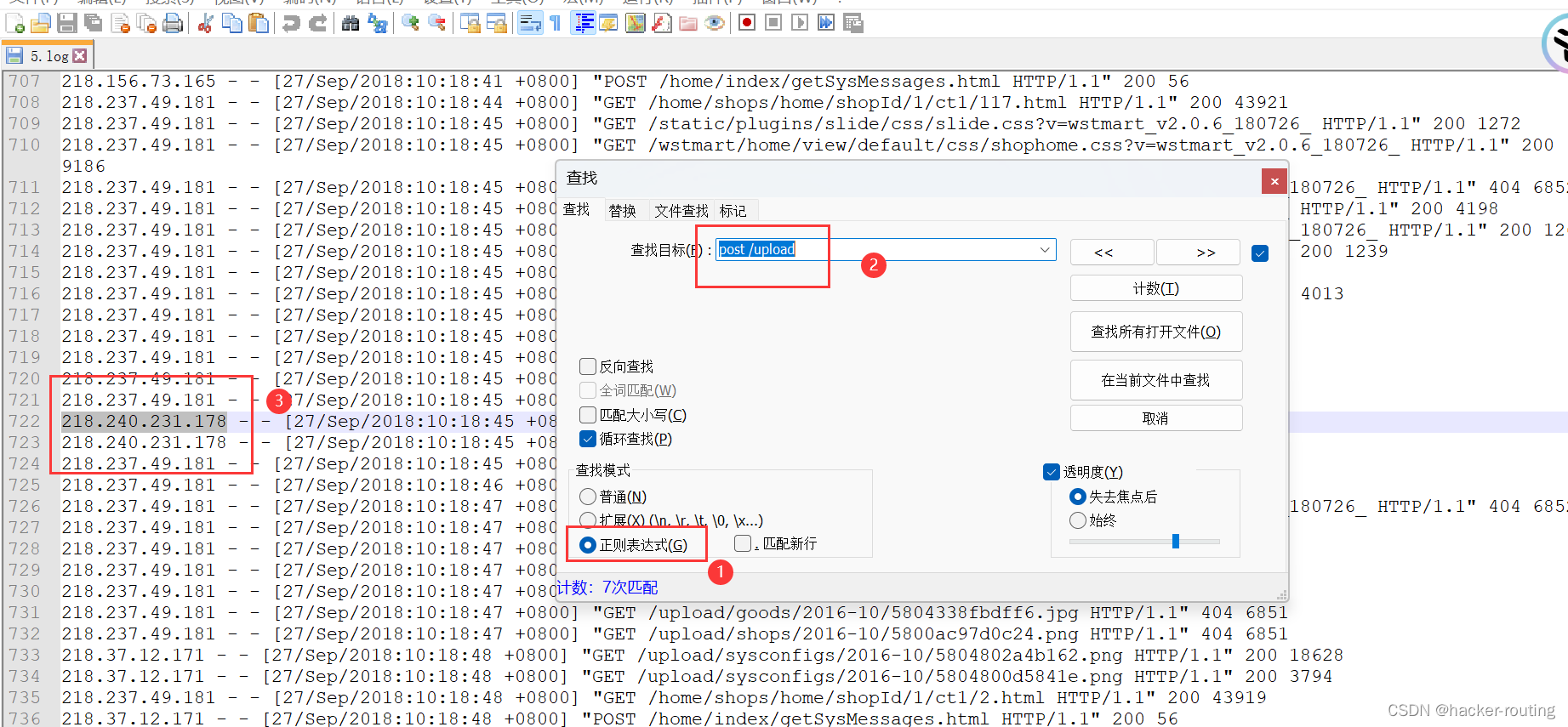

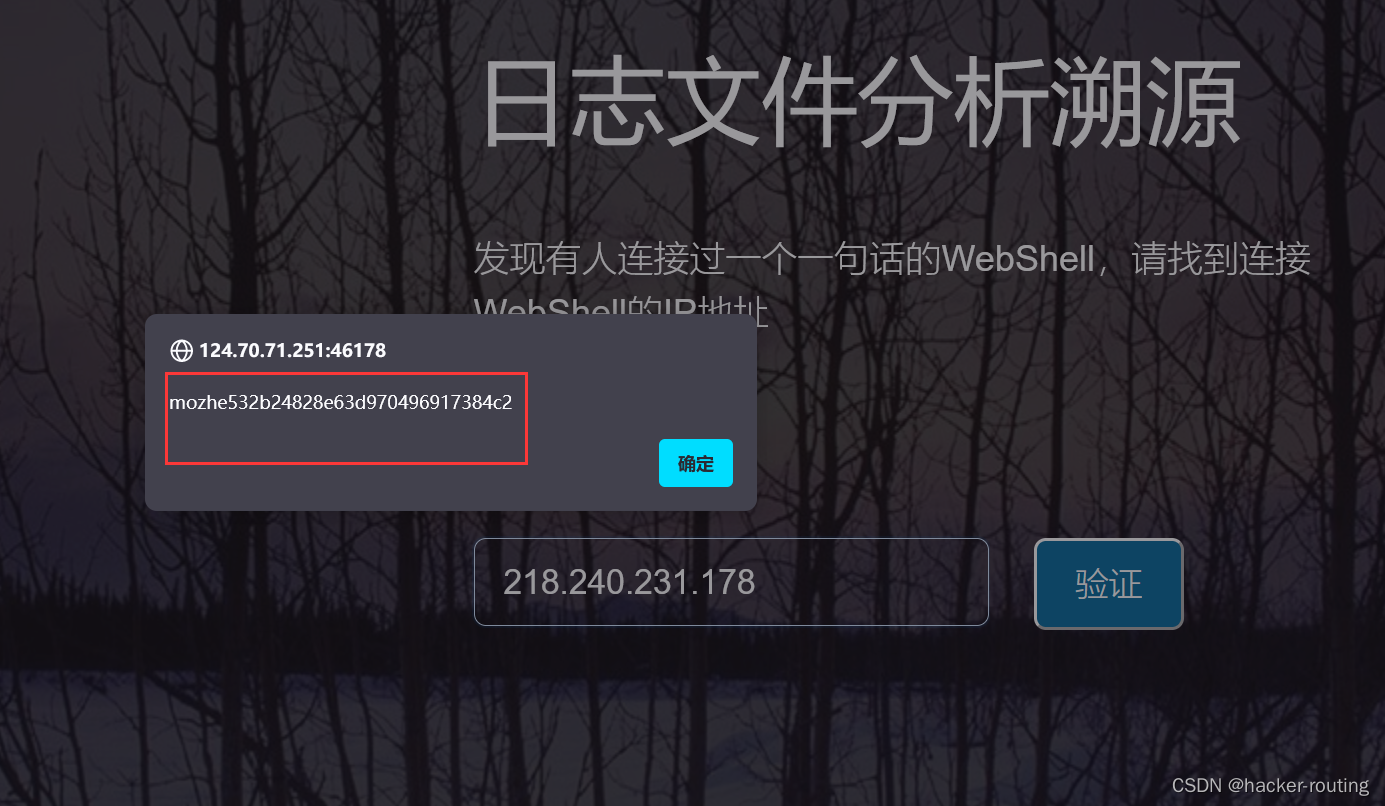

日志文件分析溯源(连接WebShell的IP地址)

根据题目提示:检索:post /upload 关键字

mozhe532b24828e63d970496917384c2

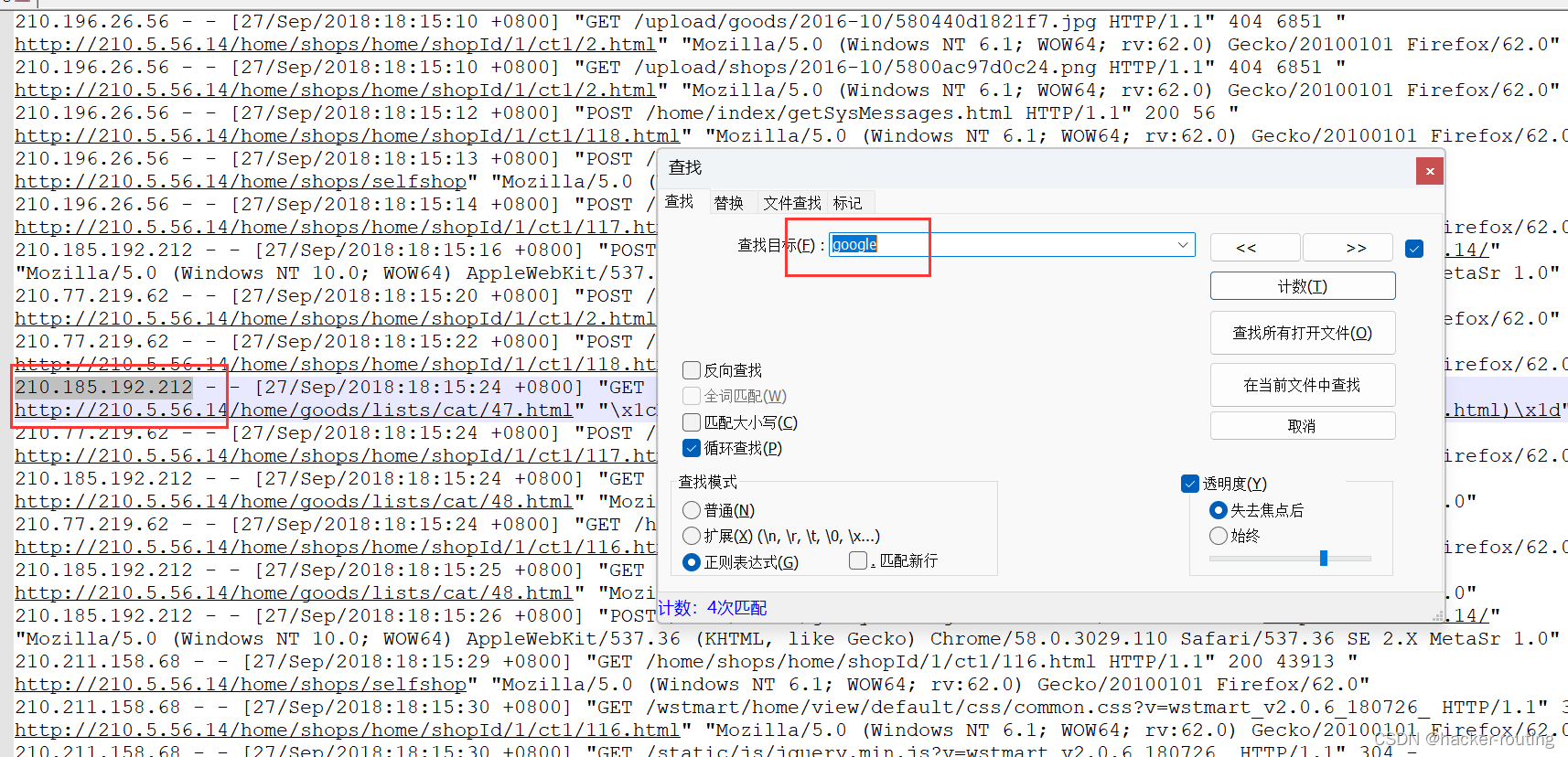

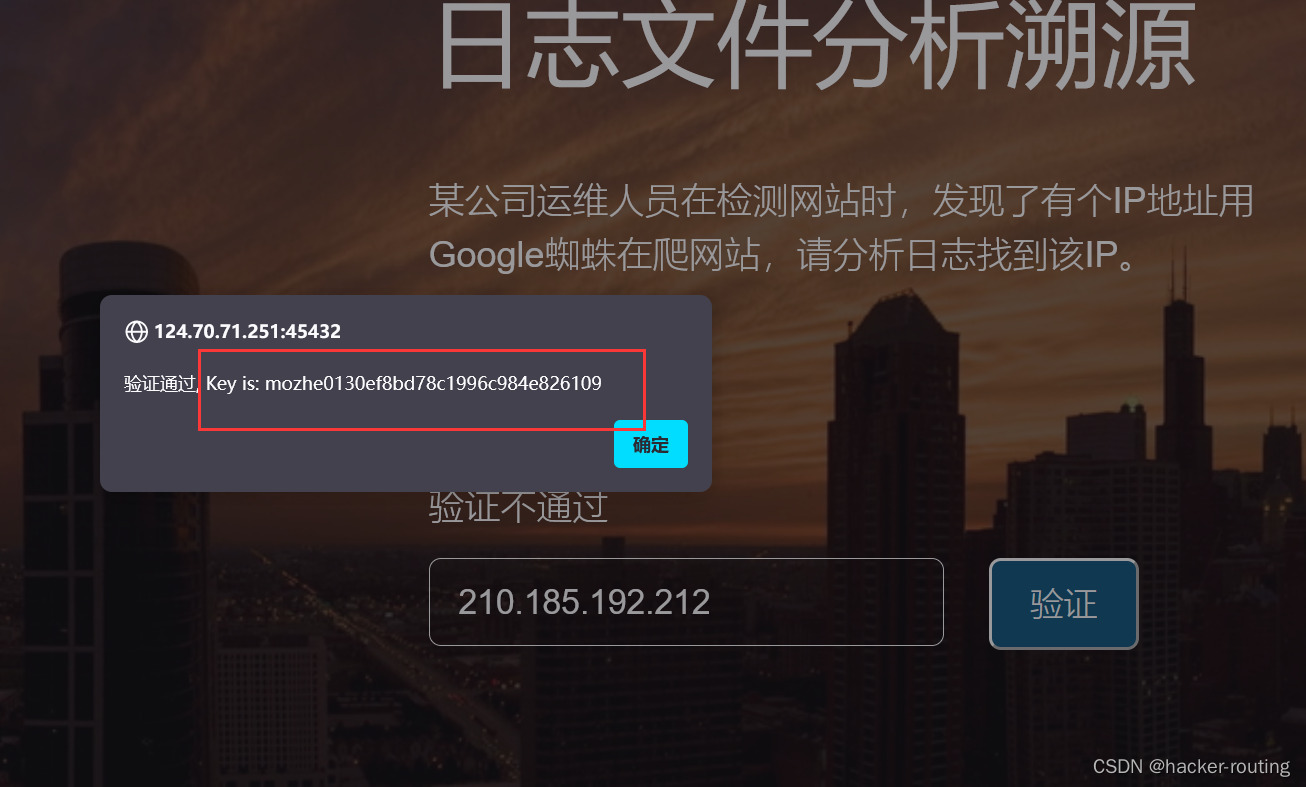

日志文件分析溯源(Google蜘蛛)

通过题目提示:google,所有检索关键字:google

Key is: mozhe0130ef8bd78c1996c984e826109

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!