统信UOS|DNS server|04-添加主域名解析

2023-12-22 09:42:22

原文链接:统信UOS|DNS server|04-添加主域名解析

hello,大家好啊!继我们在之前的文章中成功部署了测试用的HTTP服务器、搭建了DNS解析服务器,并添加了子域名解析之后,今天我们将继续我们的DNS域名解析服务器系列。这是第四篇文章,我们将学习如何在DNS服务器上添加主域名解析。这次我们将使用一个新的HTTP服务器——http03。这一步骤是完善我们DNS服务器功能的关键环节,让我们一起来看看具体怎么操作吧!

http03服务器(user.testpdsyw.cn):

IP:192.168.80.113

网关:192.168.80.254

掩码:255.255.255.0

注意事项

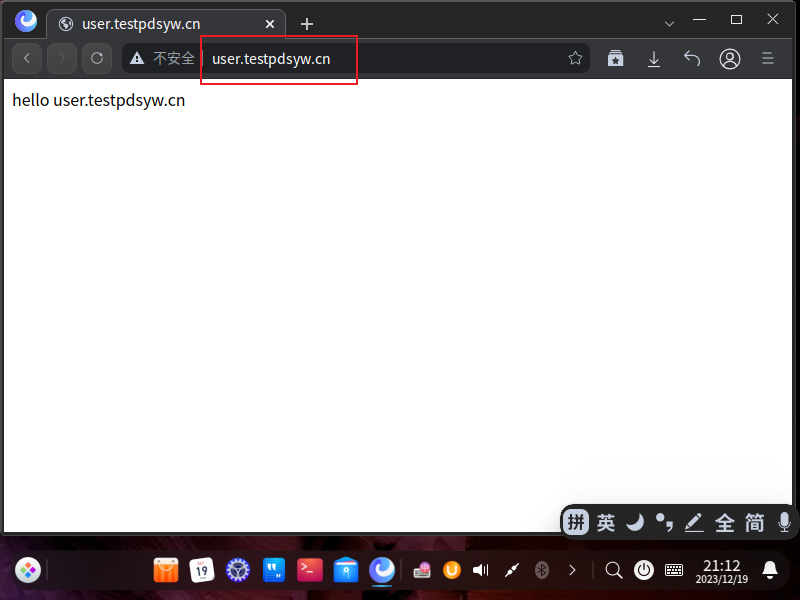

- 确保区域文件的语法正确,任何错误都可能导致DNS服务无法正确解析。

- 在进行更改后,监控DNS服务器的日志文件,以确保没有错误发生。

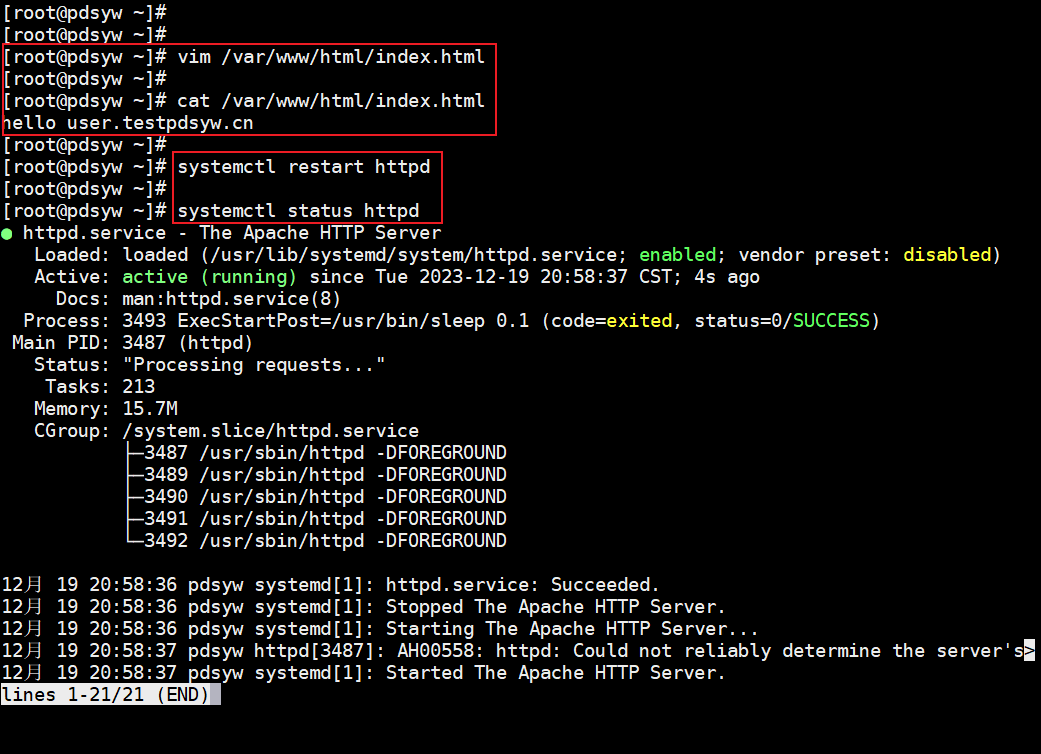

1、编辑http03服务器网站index页面

[root@pdsyw ~]# vim /var/www/html/index.html

[root@pdsyw ~]#

[root@pdsyw ~]# cat /var/www/html/index.html

hello user.testpdsyw.cn

[root@pdsyw ~]#

[root@pdsyw ~]# systemctl restart httpd

[root@pdsyw ~]#

[root@pdsyw ~]# systemctl status httpd

● httpd.service - The Apache HTTP Server

Loaded: loaded (/usr/lib/systemd/system/httpd.service; enabled; vendor preset: disabled)

Active: active (running) since Tue 2023-12-19 20:58:37 CST; 4s ago

Docs: man:httpd.service(8)

Process: 3493 ExecStartPost=/usr/bin/sleep 0.1 (code=exited, status=0/SUCCESS)

Main PID: 3487 (httpd)

Status: "Processing requests..."

Tasks: 213

Memory: 15.7M

CGroup: /system.slice/httpd.service

├─3487 /usr/sbin/httpd -DFOREGROUND

├─3489 /usr/sbin/httpd -DFOREGROUND

├─3490 /usr/sbin/httpd -DFOREGROUND

├─3491 /usr/sbin/httpd -DFOREGROUND

└─3492 /usr/sbin/httpd -DFOREGROUND

12月 19 20:58:36 pdsyw systemd[1]: httpd.service: Succeeded.

12月 19 20:58:36 pdsyw systemd[1]: Stopped The Apache HTTP Server.

12月 19 20:58:36 pdsyw systemd[1]: Starting The Apache HTTP Server...

12月 19 20:58:37 pdsyw httpd[3487]: AH00558: httpd: Could not reliably determine the server's>

12月 19 20:58:37 pdsyw systemd[1]: Started The Apache HTTP Server.

lines 1-21/21 (END)

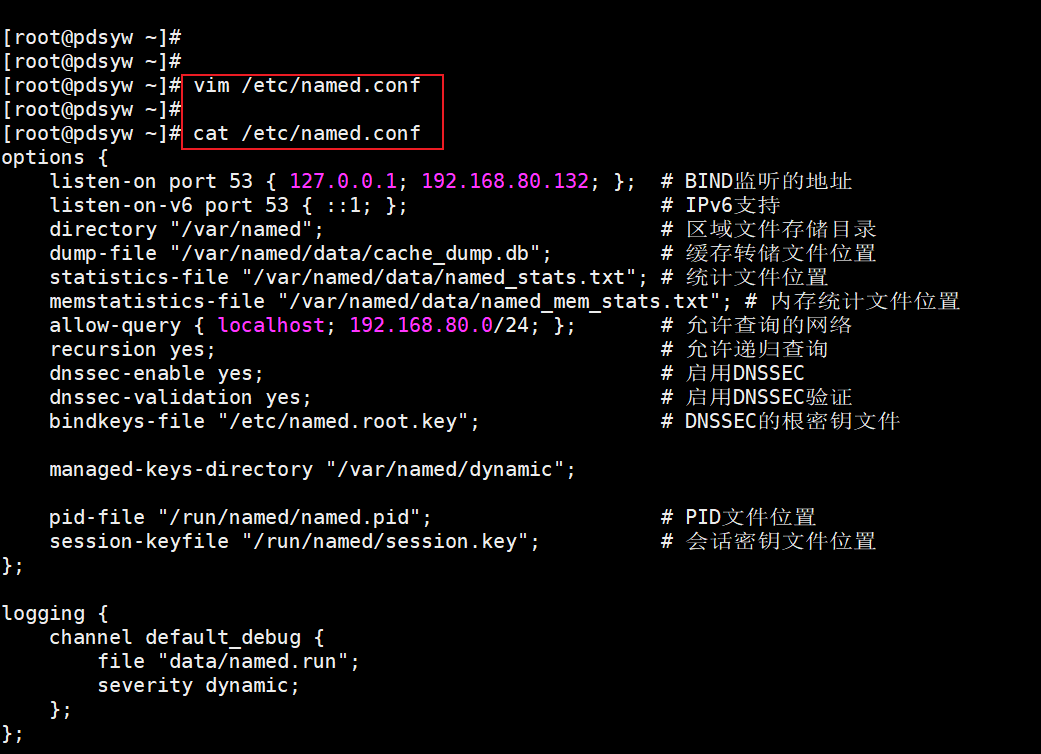

2、编辑named.conf文件

[root@pdsyw ~]# vim /etc/named.conf

[root@pdsyw ~]#

[root@pdsyw ~]# cat /etc/named.conf

options {

listen-on port 53 { 127.0.0.1; 192.168.80.132; }; # BIND监听的地址

listen-on-v6 port 53 { ::1; }; # IPv6支持

directory "/var/named"; # 区域文件存储目录

dump-file "/var/named/data/cache_dump.db"; # 缓存转储文件位置

statistics-file "/var/named/data/named_stats.txt"; # 统计文件位置

memstatistics-file "/var/named/data/named_mem_stats.txt"; # 内存统计文件位置

allow-query { localhost; 192.168.80.0/24; }; # 允许查询的网络

recursion yes; # 允许递归查询

dnssec-enable yes; # 启用DNSSEC

dnssec-validation yes; # 启用DNSSEC验证

bindkeys-file "/etc/named.root.key"; # DNSSEC的根密钥文件

managed-keys-directory "/var/named/dynamic";

pid-file "/run/named/named.pid"; # PID文件位置

session-keyfile "/run/named/session.key"; # 会话密钥文件位置

};

logging {

channel default_debug {

file "data/named.run";

severity dynamic;

};

};

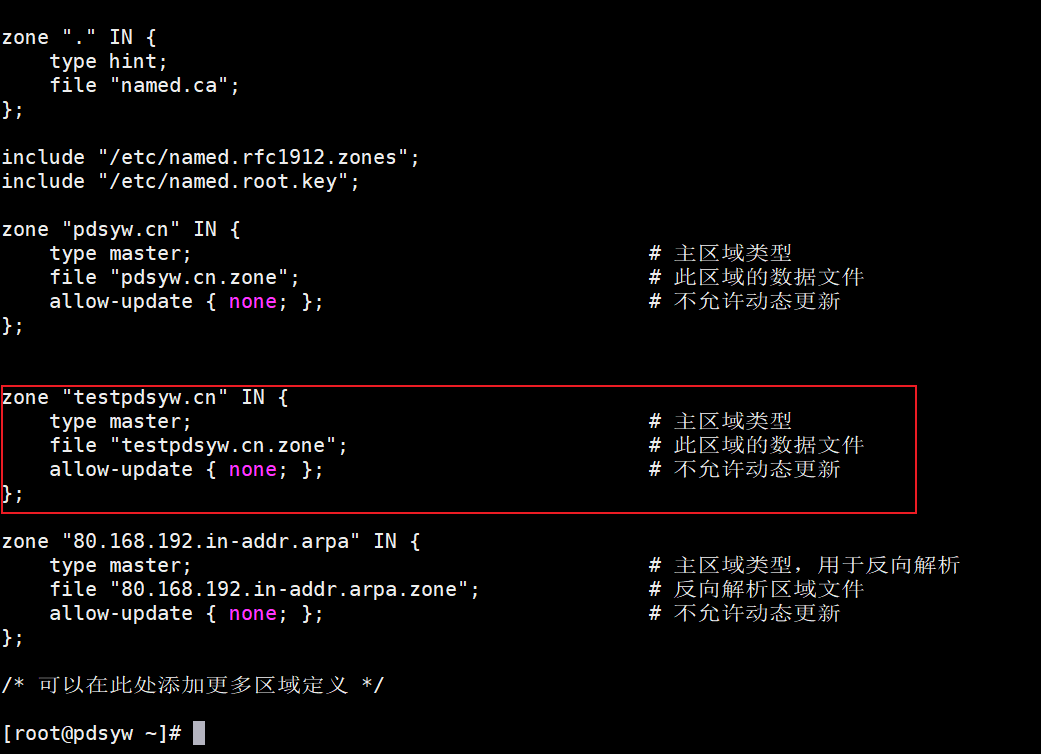

zone "." IN {

type hint;

file "named.ca";

};

include "/etc/named.rfc1912.zones";

include "/etc/named.root.key";

zone "pdsyw.cn" IN {

type master; # 主区域类型

file "pdsyw.cn.zone"; # 此区域的数据文件

allow-update { none; }; # 不允许动态更新

};

zone "testpdsyw.cn" IN {

type master; # 主区域类型

file "testpdsyw.cn.zone"; # 此区域的数据文件

allow-update { none; }; # 不允许动态更新

};

zone "80.168.192.in-addr.arpa" IN {

type master; # 主区域类型,用于反向解析

file "80.168.192.in-addr.arpa.zone"; # 反向解析区域文件

allow-update { none; }; # 不允许动态更新

};

/* 可以在此处添加更多区域定义 */

[root@pdsyw ~]#

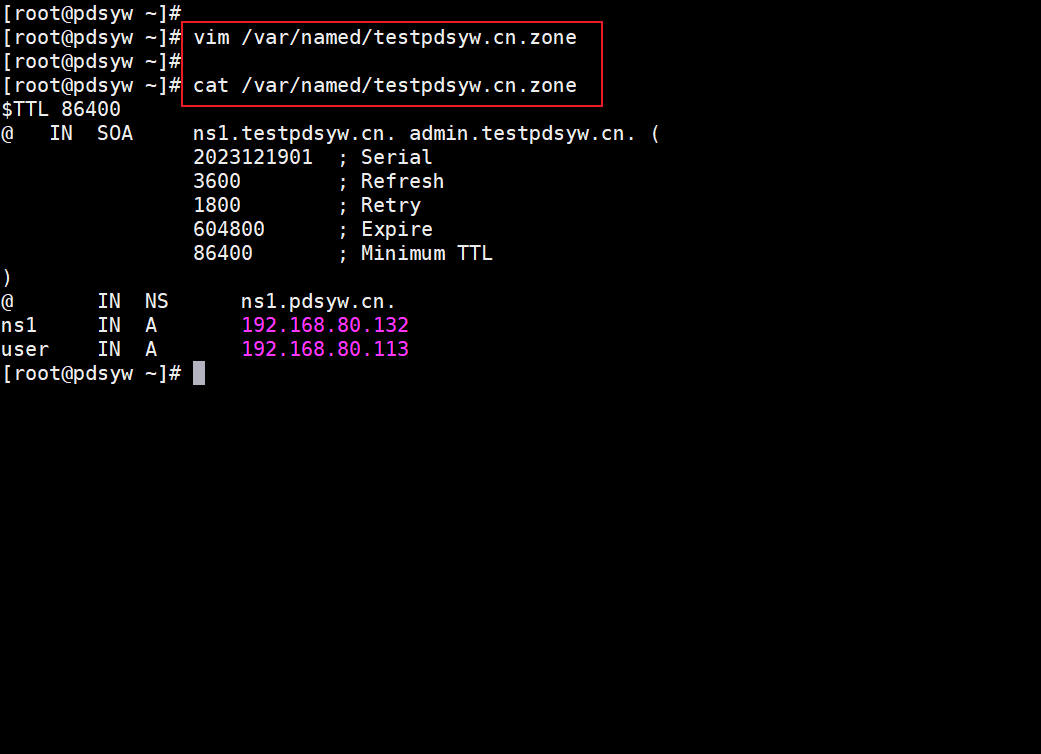

3、编辑正向解析区域文件

[root@pdsyw ~]# vim /var/named/testpdsyw.cn.zone

[root@pdsyw ~]#

[root@pdsyw ~]# cat /var/named/testpdsyw.cn.zone

$TTL 86400

@ IN SOA ns1.testpdsyw.cn. admin.testpdsyw.cn. (

2023121901 ; Serial

3600 ; Refresh

1800 ; Retry

604800 ; Expire

86400 ; Minimum TTL

)

@ IN NS ns1.pdsyw.cn.

ns1 IN A 192.168.80.132

user IN A 192.168.80.113

[root@pdsyw ~]#

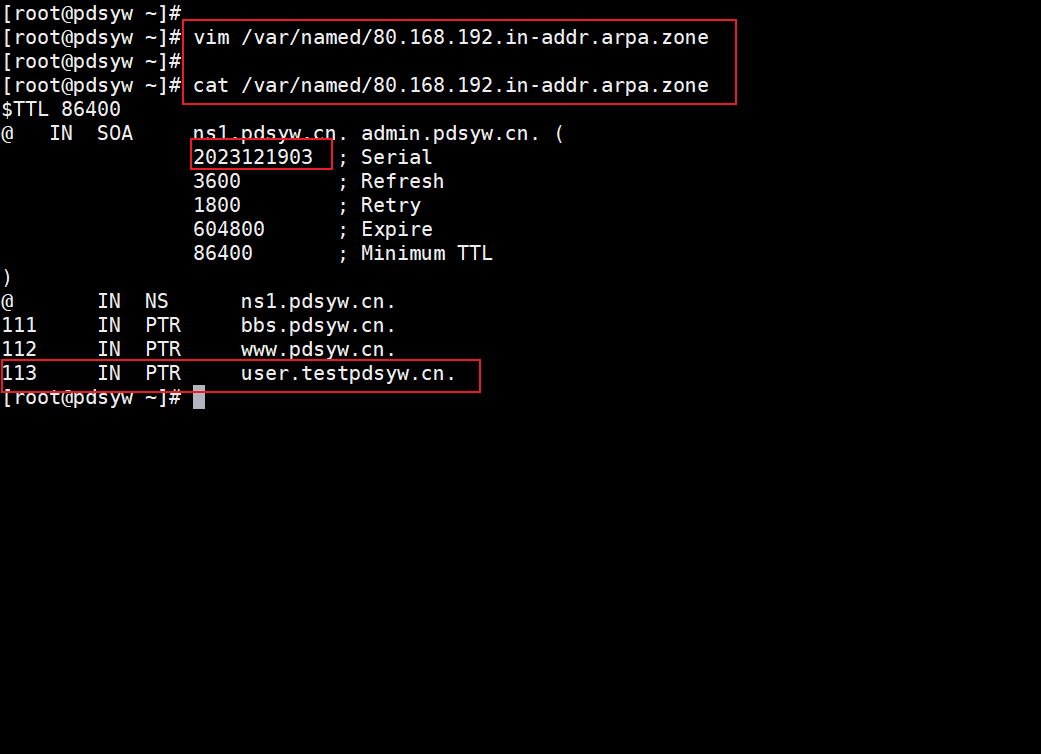

4、编辑反向解析区域文件

[root@pdsyw ~]# vim /var/named/80.168.192.in-addr.arpa.zone

[root@pdsyw ~]#

[root@pdsyw ~]# cat /var/named/80.168.192.in-addr.arpa.zone

$TTL 86400

@ IN SOA ns1.pdsyw.cn. admin.pdsyw.cn. (

2023121903 ; Serial

3600 ; Refresh

1800 ; Retry

604800 ; Expire

86400 ; Minimum TTL

)

@ IN NS ns1.pdsyw.cn.

111 IN PTR bbs.pdsyw.cn.

112 IN PTR www.pdsyw.cn.

113 IN PTR user.testpdsyw.cn.

[root@pdsyw ~]#

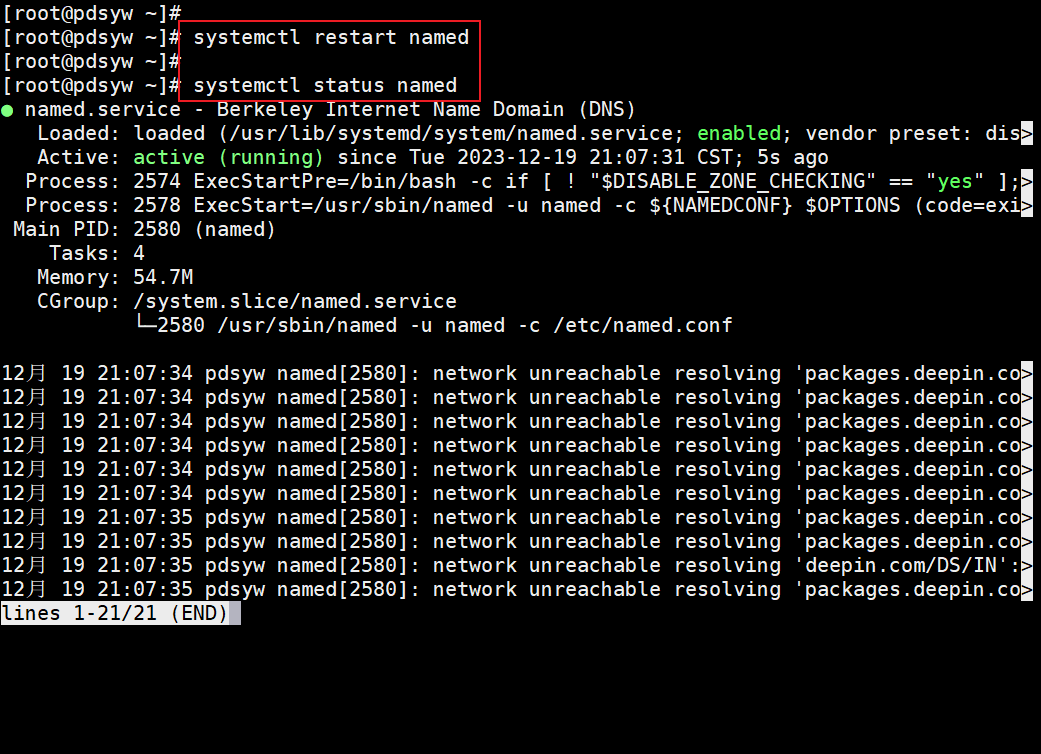

5、重启named服务

[root@pdsyw ~]# systemctl restart named

[root@pdsyw ~]#

[root@pdsyw ~]# systemctl status named

● named.service - Berkeley Internet Name Domain (DNS)

Loaded: loaded (/usr/lib/systemd/system/named.service; enabled; vendor preset: dis>

Active: active (running) since Tue 2023-12-19 21:07:31 CST; 5s ago

Process: 2574 ExecStartPre=/bin/bash -c if [ ! "$DISABLE_ZONE_CHECKING" == "yes" ];>

Process: 2578 ExecStart=/usr/sbin/named -u named -c ${NAMEDCONF} $OPTIONS (code=exi>

Main PID: 2580 (named)

Tasks: 4

Memory: 54.7M

CGroup: /system.slice/named.service

└─2580 /usr/sbin/named -u named -c /etc/named.conf

12月 19 21:07:34 pdsyw named[2580]: network unreachable resolving 'packages.deepin.co>

12月 19 21:07:34 pdsyw named[2580]: network unreachable resolving 'packages.deepin.co>

12月 19 21:07:34 pdsyw named[2580]: network unreachable resolving 'packages.deepin.co>

12月 19 21:07:34 pdsyw named[2580]: network unreachable resolving 'packages.deepin.co>

12月 19 21:07:34 pdsyw named[2580]: network unreachable resolving 'packages.deepin.co>

12月 19 21:07:34 pdsyw named[2580]: network unreachable resolving 'packages.deepin.co>

12月 19 21:07:35 pdsyw named[2580]: network unreachable resolving 'packages.deepin.co>

12月 19 21:07:35 pdsyw named[2580]: network unreachable resolving 'packages.deepin.co>

12月 19 21:07:35 pdsyw named[2580]: network unreachable resolving 'deepin.com/DS/IN':>

12月 19 21:07:35 pdsyw named[2580]: network unreachable resolving 'packages.deepin.co>

lines 1-21/21 (END)

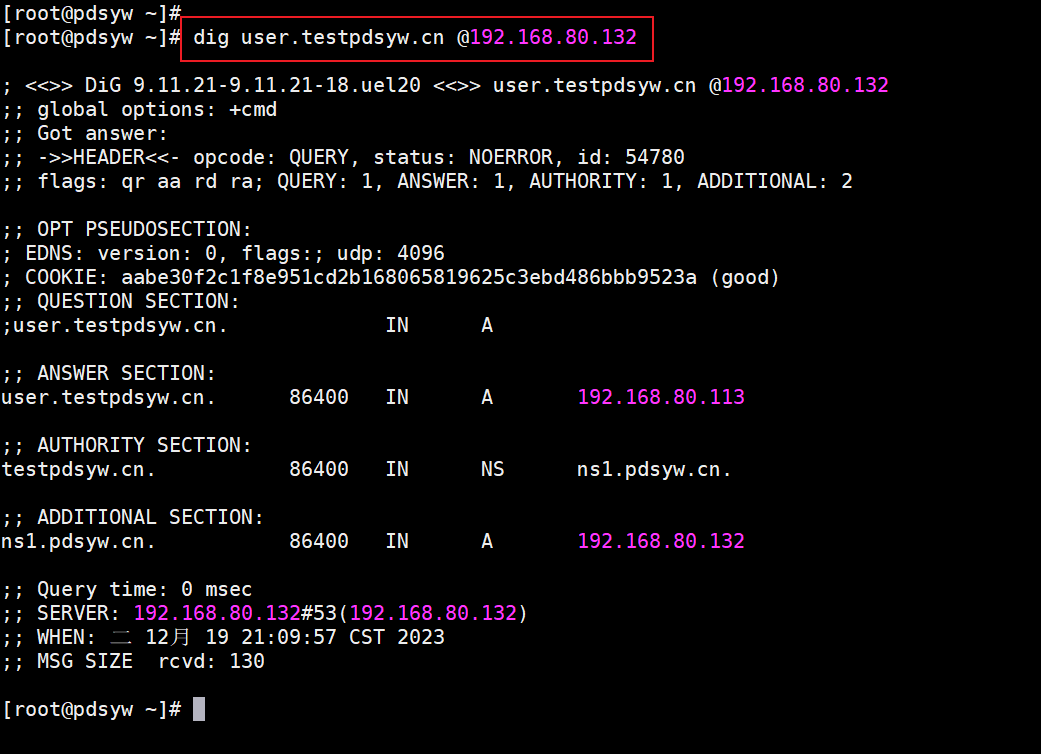

6、测试正向解析

[root@pdsyw ~]# dig user.testpdsyw.cn @192.168.80.132

; <<>> DiG 9.11.21-9.11.21-18.uel20 <<>> user.testpdsyw.cn @192.168.80.132

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 54780

;; flags: qr aa rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 1, ADDITIONAL: 2

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 4096

; COOKIE: aabe30f2c1f8e951cd2b168065819625c3ebd486bbb9523a (good)

;; QUESTION SECTION:

;user.testpdsyw.cn. IN A

;; ANSWER SECTION:

user.testpdsyw.cn. 86400 IN A 192.168.80.113

;; AUTHORITY SECTION:

testpdsyw.cn. 86400 IN NS ns1.pdsyw.cn.

;; ADDITIONAL SECTION:

ns1.pdsyw.cn. 86400 IN A 192.168.80.132

;; Query time: 0 msec

;; SERVER: 192.168.80.132#53(192.168.80.132)

;; WHEN: 二 12月 19 21:09:57 CST 2023

;; MSG SIZE rcvd: 130

[root@pdsyw ~]#

7、测试反向解析

[root@pdsyw ~]# dig -x 192.168.80.113 @192.168.80.132

; <<>> DiG 9.11.21-9.11.21-18.uel20 <<>> -x 192.168.80.113 @192.168.80.132

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 19028

;; flags: qr aa rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 1, ADDITIONAL: 2

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 4096

; COOKIE: 129a368e73eb7964a039d36d6581966197e58cd135b5bb48 (good)

;; QUESTION SECTION:

;113.80.168.192.in-addr.arpa. IN PTR

;; ANSWER SECTION:

113.80.168.192.in-addr.arpa. 86400 IN PTR user.testpdsyw.cn.

;; AUTHORITY SECTION:

80.168.192.in-addr.arpa. 86400 IN NS ns1.pdsyw.cn.

;; ADDITIONAL SECTION:

ns1.pdsyw.cn. 86400 IN A 192.168.80.132

;; Query time: 0 msec

;; SERVER: 192.168.80.132#53(192.168.80.132)

;; WHEN: 二 12月 19 21:10:57 CST 2023

;; MSG SIZE rcvd: 155

[root@pdsyw ~]#

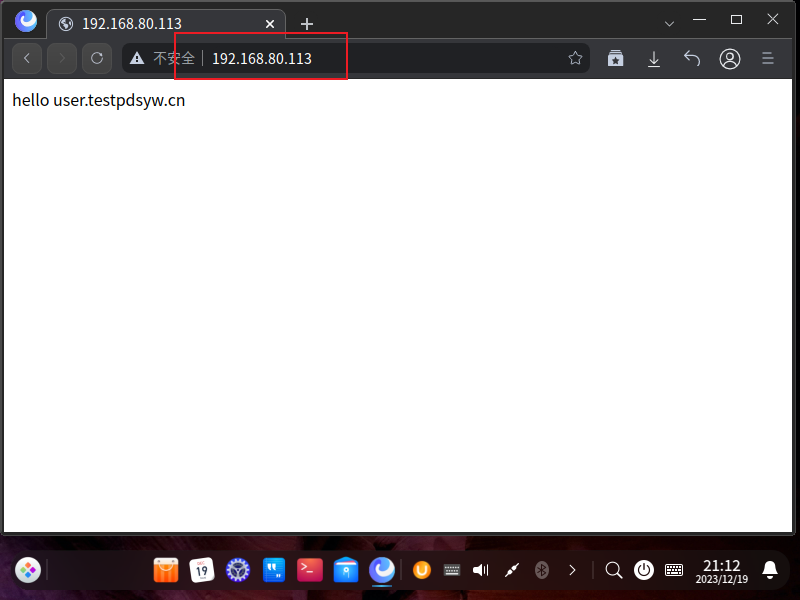

8、终端IP访问测试

9、终端域名访问测试

通过在DNS服务器上添加主域名解析,我们使DNS服务器能够处理对主域名的请求,这是构建完整网络服务的重要一步。这样的配置不仅适用于大型网络环境,也适用于那些希望有更多控制权的个人用户。

希望这篇文章能帮助到需要在统信UOS上部署和管理DNS服务器的朋友们。如果你有任何问题或者更多的经验分享,请在评论区留言,我们一起讨论。

最后,如果你觉得这篇文章有用,请分享转发。点个关注和在看吧,让我们一起探索和学习更多关于Linux系统管理和网络服务部署的知识!

文章来源:https://blog.csdn.net/m0_69493559/article/details/135144685

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!